Este manual describe el proceso de configurar TLS (Transport Layer Security) en Postfix para encriptar la autenticación de usuarios y proteger contraseñas. Explica cómo generar certificados y claves de encriptación, y configurar Postfix para usar TLS mediante la especificación de archivos de clave, certificado y CA. El objetivo final es proteger las comunicaciones de correo electrónico mediante encriptación.

![MANUAL DE ENCRIPTACION CON TLS - riveraj94 4

4

2014

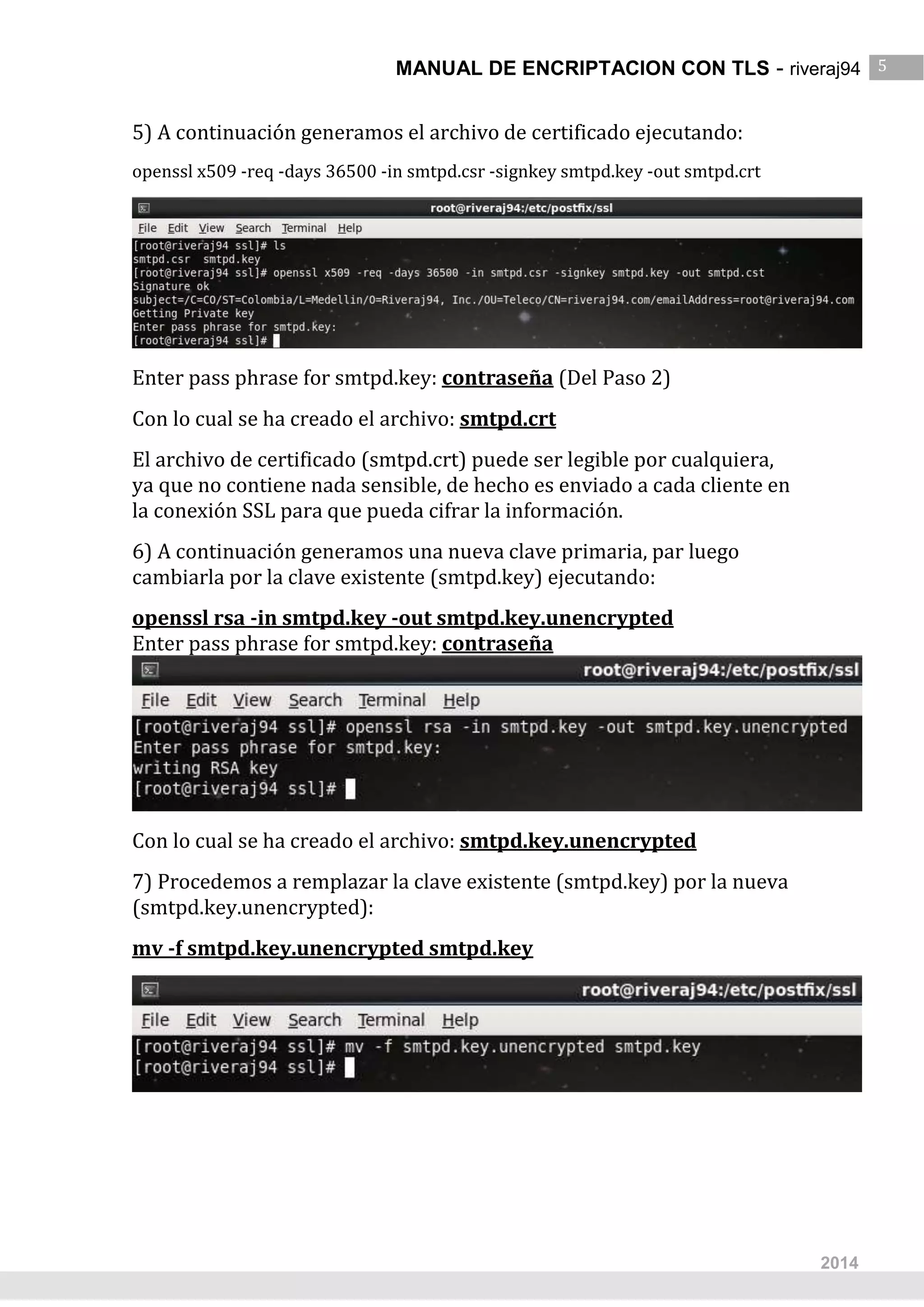

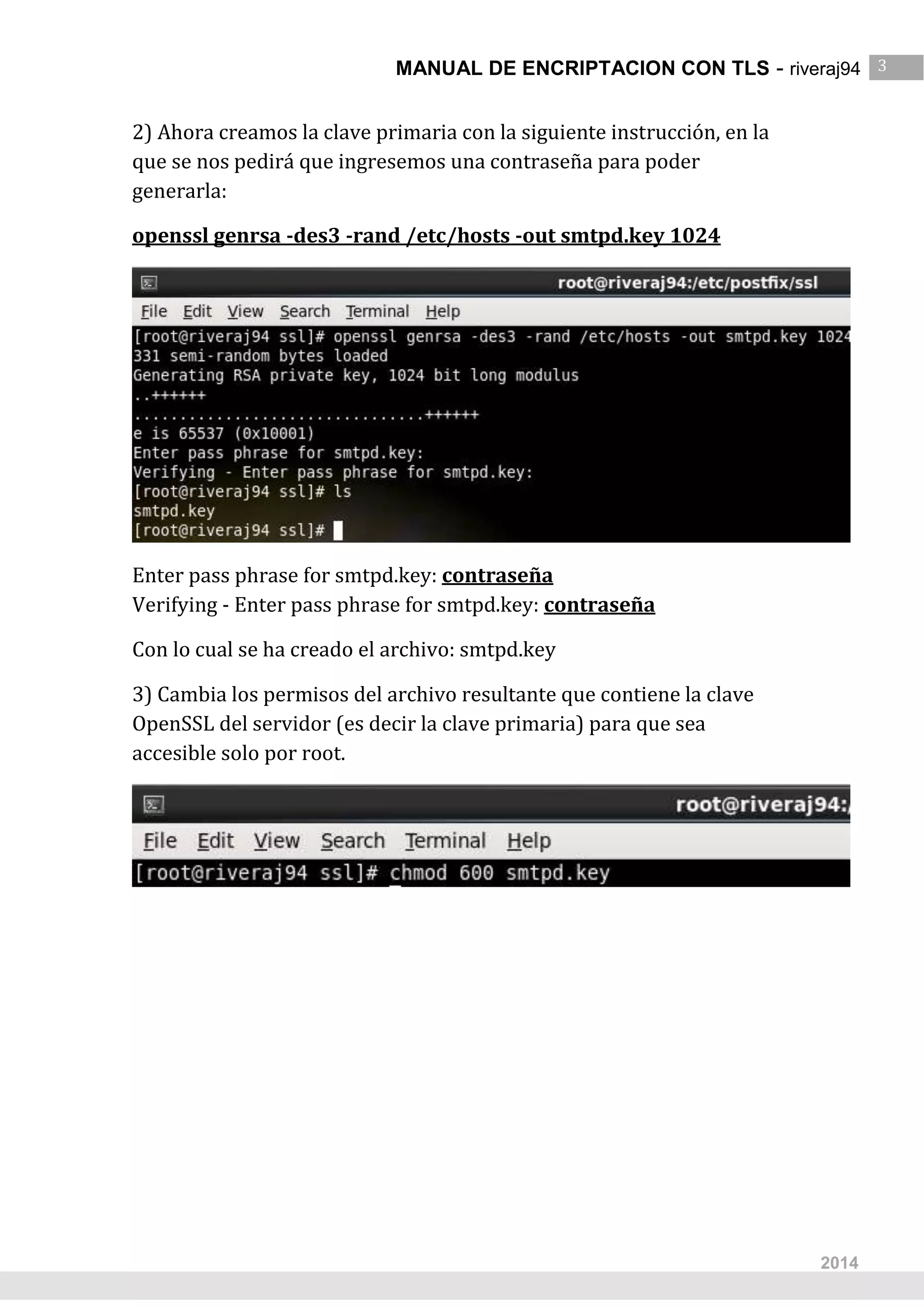

4) Ahora generaremos con la clave primaria, un certificado

(smtpd.csr), con lo cual tendremos que introducir la contraseña que

introducimos en la generación del archivo smtpd.key y responder

algunas preguntas, para la generación del certificado:

openssl req -new -key smtpd.key -out smtpd.csr

Enter pass phrase for smtpd.key: contraseña

Please enter the following 'extra' attributes to be sent with your

certificate request

A challenge password []: lo dejo en blanco

An optional company name []: lo dejo en blanco

Con lo cual se ha creado el archivo: smtpd.csr](https://image.slidesharecdn.com/manualdeencriptacioncontls-140523092539-phpapp02/75/Manual-de-Encriptacion-con-TLS-4-2048.jpg)