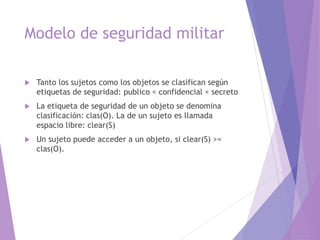

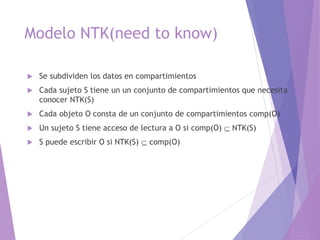

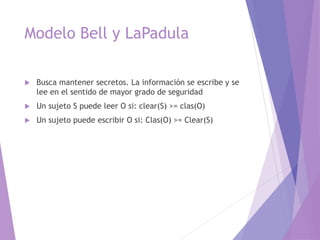

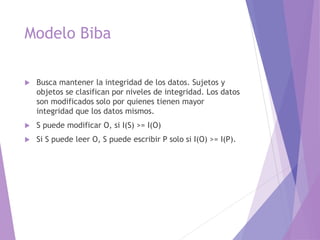

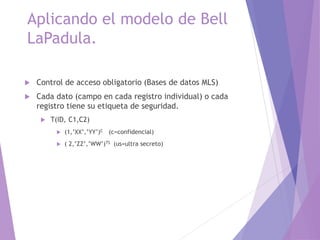

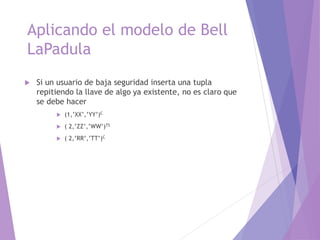

Este documento discute la seguridad en bases de datos y diferentes modelos de seguridad. Explica la relevancia de la seguridad de datos en grandes organizaciones y cómo la apertura de bases de datos a Internet aumenta los riesgos. También describe modelos como DAC, militar, NTK, Bell-LaPadula y Biba, y cómo se pueden aplicar estos modelos en bases de datos comerciales. Concluye que las bases de datos han avanzado en seguridad pero aplicar modelos más sofisticados como en aplicaciones bancarias o de inteligencia es