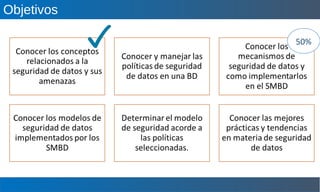

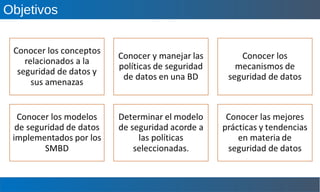

Este documento presenta una introducción a la seguridad de datos en bases de datos. Cubre conceptos clave como integridad, autenticidad, confidencialidad y disponibilidad. También discute amenazas comunes a los datos, políticas de seguridad, medidas de control como el control de acceso, y modelos de seguridad como MAC, DAC y RBAC. Finalmente, revisa aspectos legales, de buenas prácticas y tendencias en seguridad de datos. El objetivo parece ser proporcionar a los estudiantes una visión general de los principios y temas

![• Un identificador de autorización es

• Un usuario

• Un rol

• Crear usuarios

• Crear roles

Control de Acceso en SQL

<authorization identifier> ::=

<role name> | <user identifier>

CREATE ROLE <role name> [ WITH ADMIN {CURRENT_USER |

CURRENT_ROLE}] IDENTIFIED BY <password>

CREATE USER <user identifier> IDENTIFIED BY <password>](https://image.slidesharecdn.com/seguridaddatosivii-180409180504/85/Seguridad-datos-i-39-320.jpg)