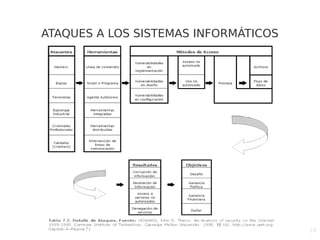

El documento trata sobre la seguridad de la información en la era digital. Explica las principales amenazas como el malware y los ataques a sistemas informáticos. También describe medidas de protección como el uso de antivirus, cifrado de información, firmas electrónicas y navegación segura. Además, aborda temas como la privacidad de datos, protección de redes y seguridad en comunicaciones inalámbricas.