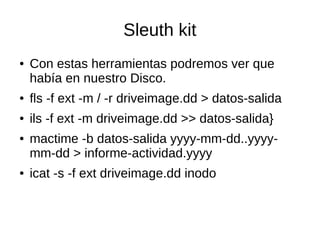

Este documento proporciona una introducción a las técnicas de hacking ético conocidas como pentesting. Explica herramientas como Nmap para escaneo de puertos y servicios, dirbuster para descubrimiento de directorios web, y varios exploits como tikiwiki_graph_formula_exec y tomcat_mgr_deploy. También cubre el uso de medusa para fuerza bruta contra SSH y la recuperación de imágenes de disco con sleuth kit para análisis forense. El objetivo es demostrar lo fácil que puede ser tomar el control de un servidor