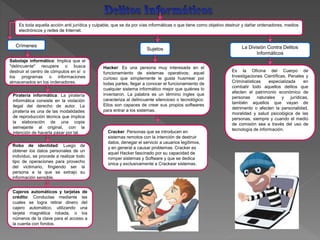

El documento describe varios tipos de crímenes informáticos, incluyendo sabotaje informático, robo de identidad, uso indebido de cajeros automáticos y tarjetas de crédito, y piratería informática. También define los términos "hacker", "cracker" y explica el rol de la División Contra Delitos Informáticos para combatir este tipo de crímenes.