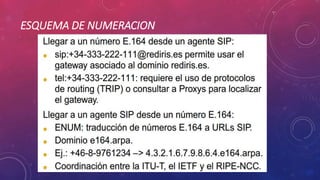

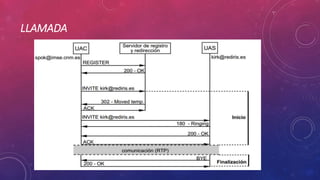

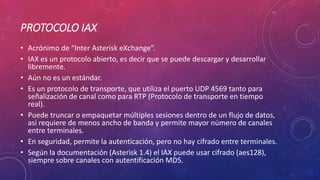

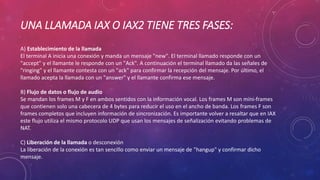

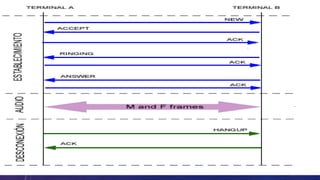

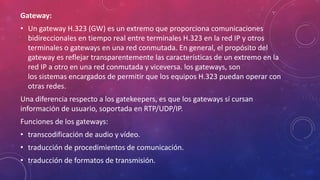

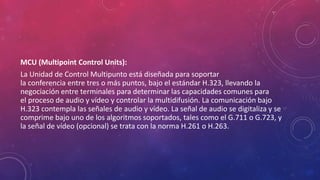

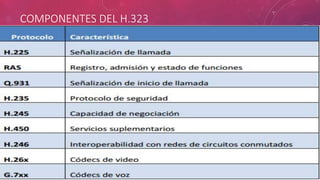

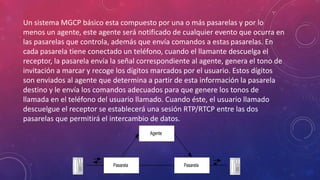

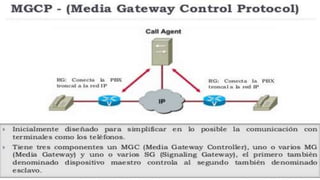

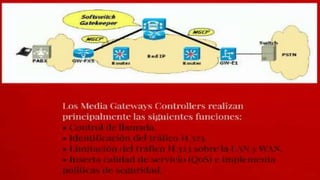

Este documento describe varios protocolos utilizados para VoIP, incluyendo SIP, IAX, H.323 y MGCP. Explica que SIP se utiliza para iniciar y terminar llamadas de voz y video, IAX prioriza el tráfico de voz sobre la red IP, H.323 fue originalmente diseñado para videoconferencia, y MGCP utiliza un modelo centralizado de cliente-servidor.