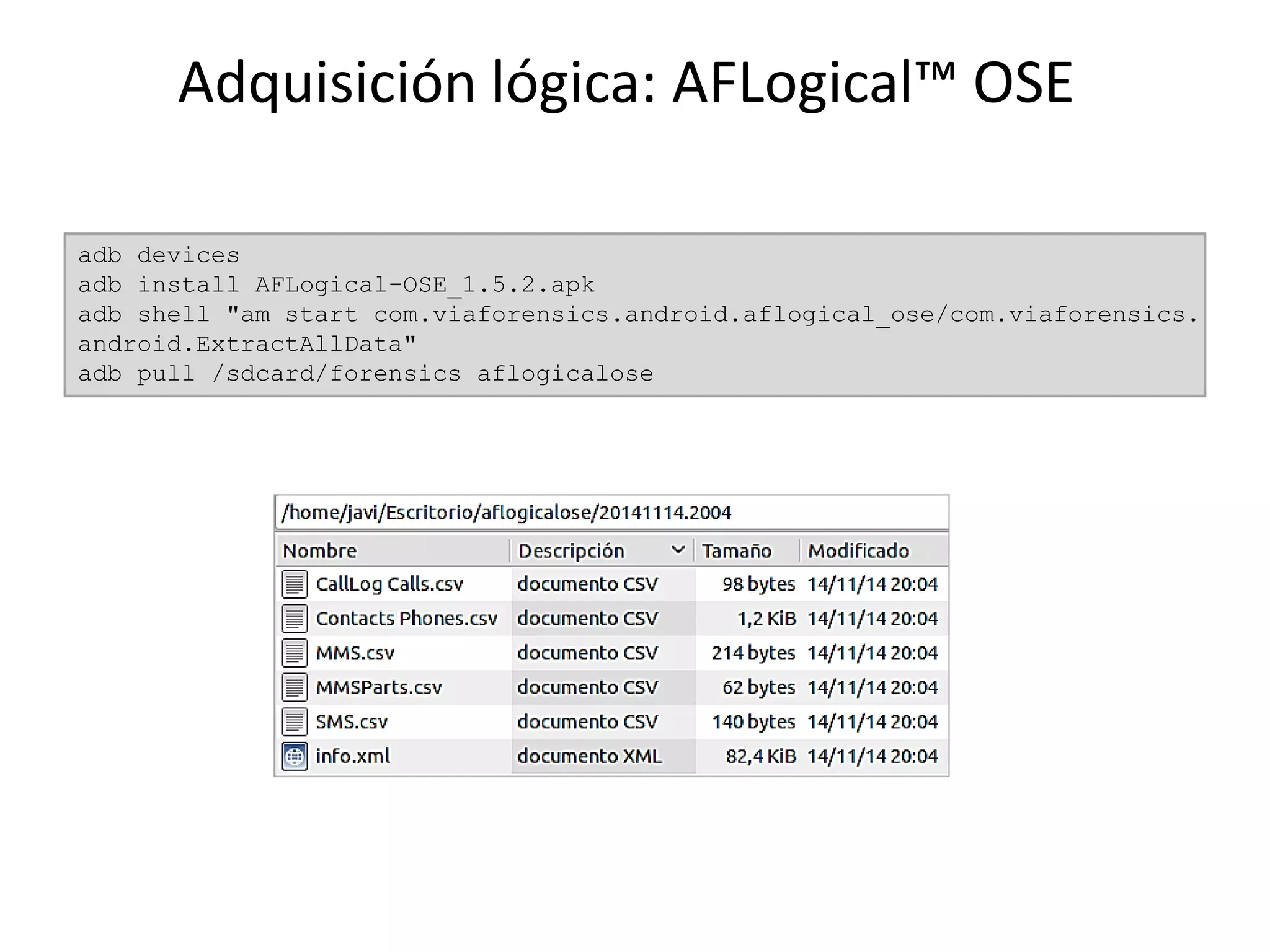

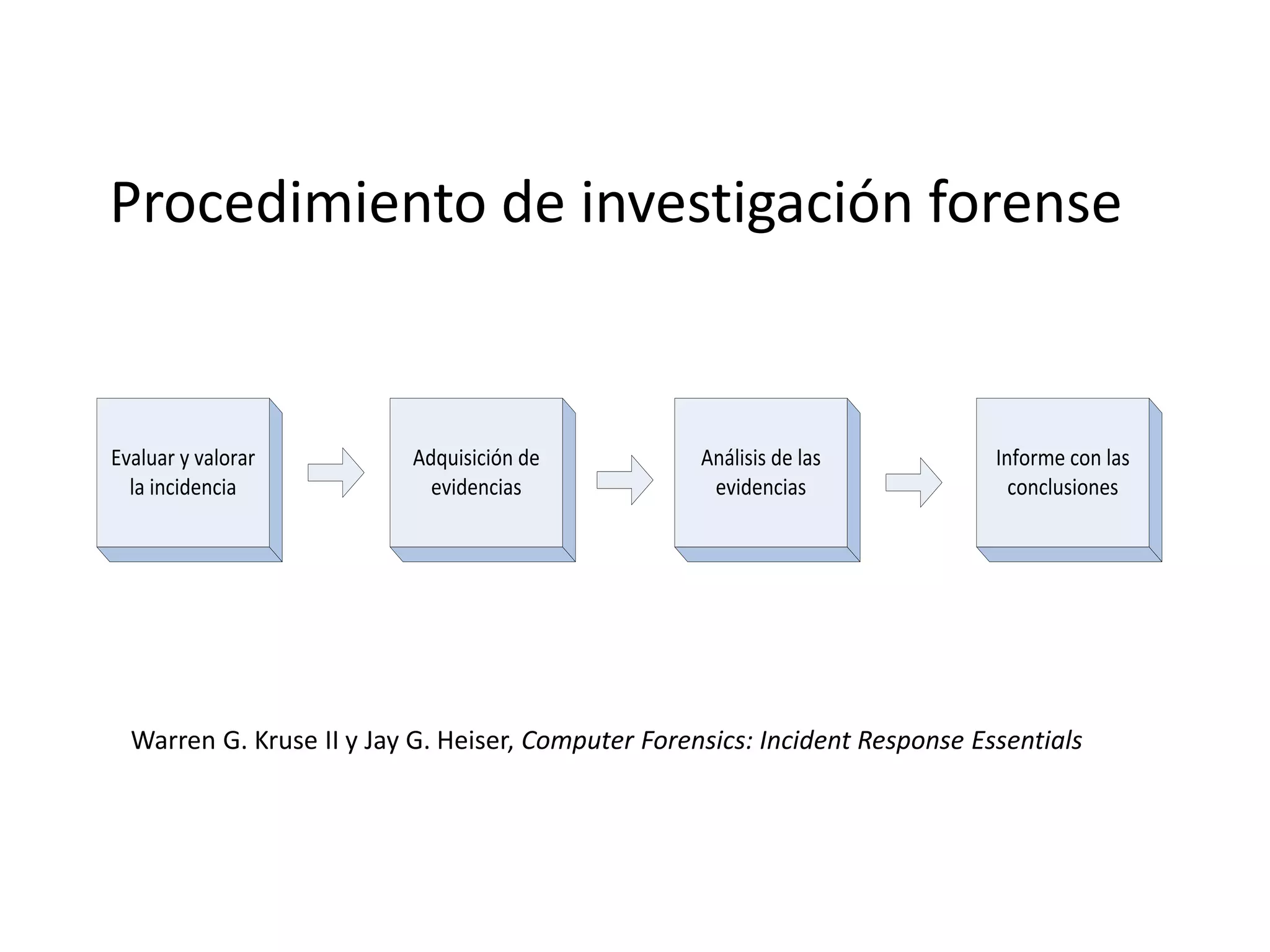

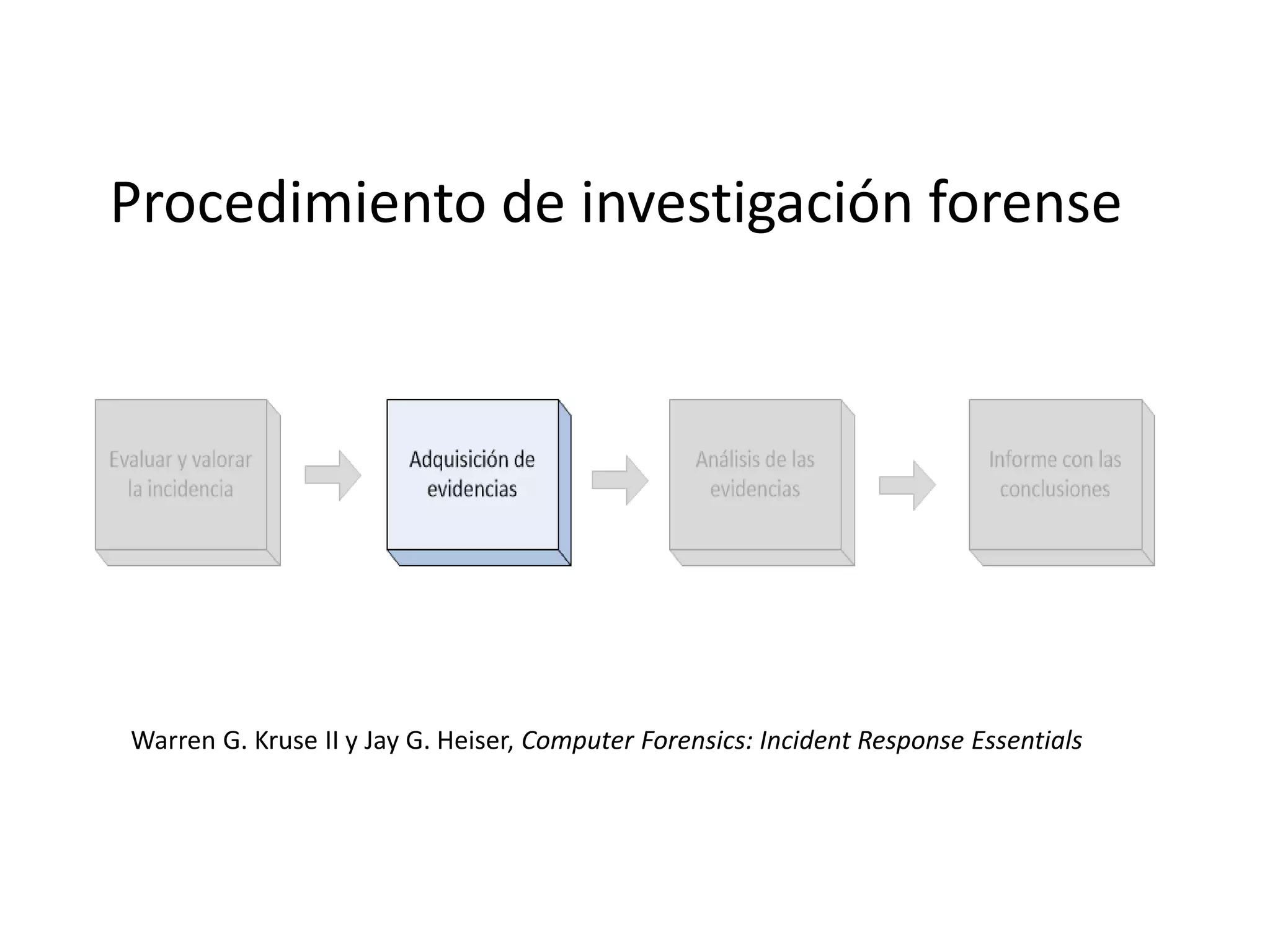

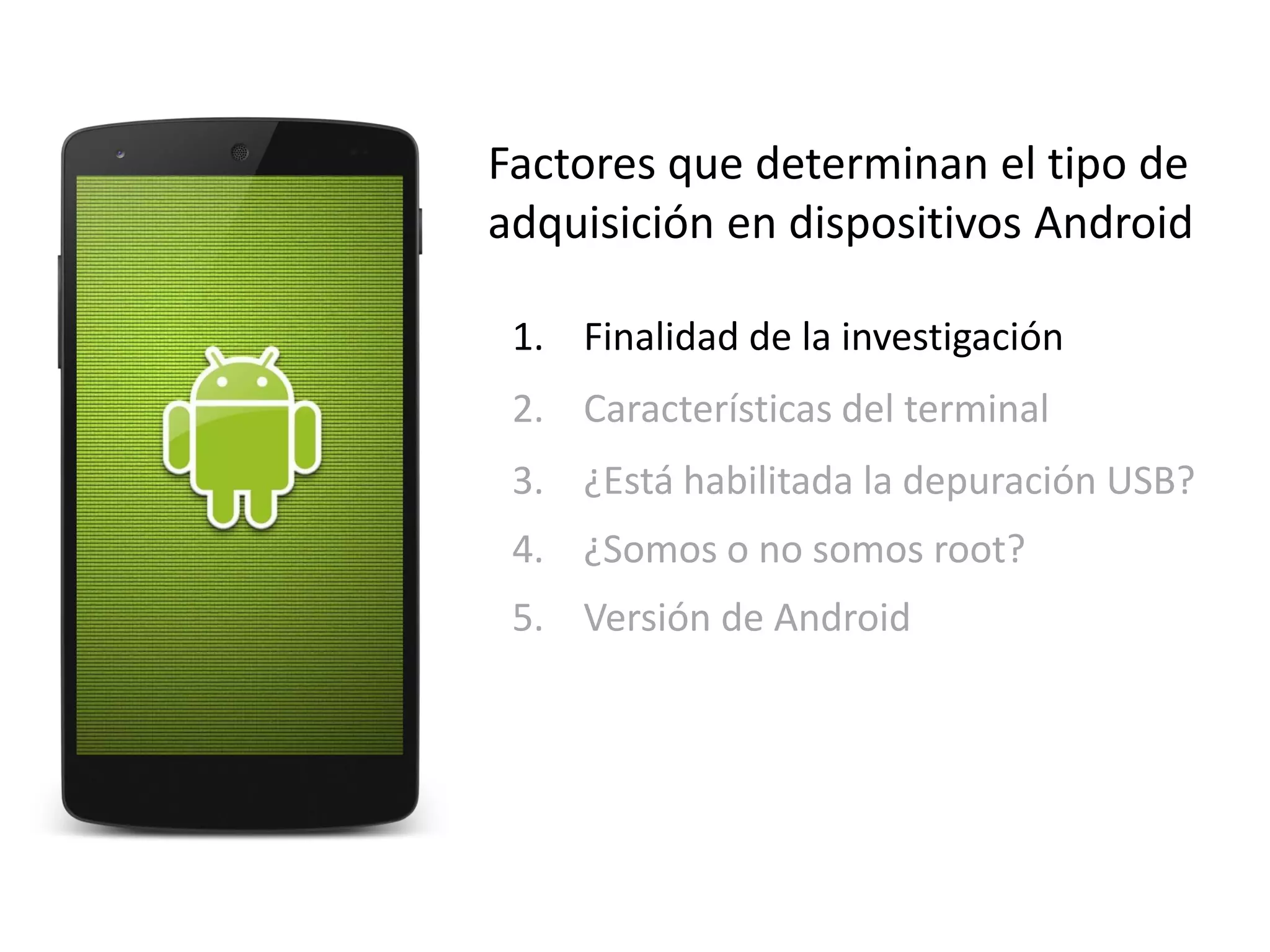

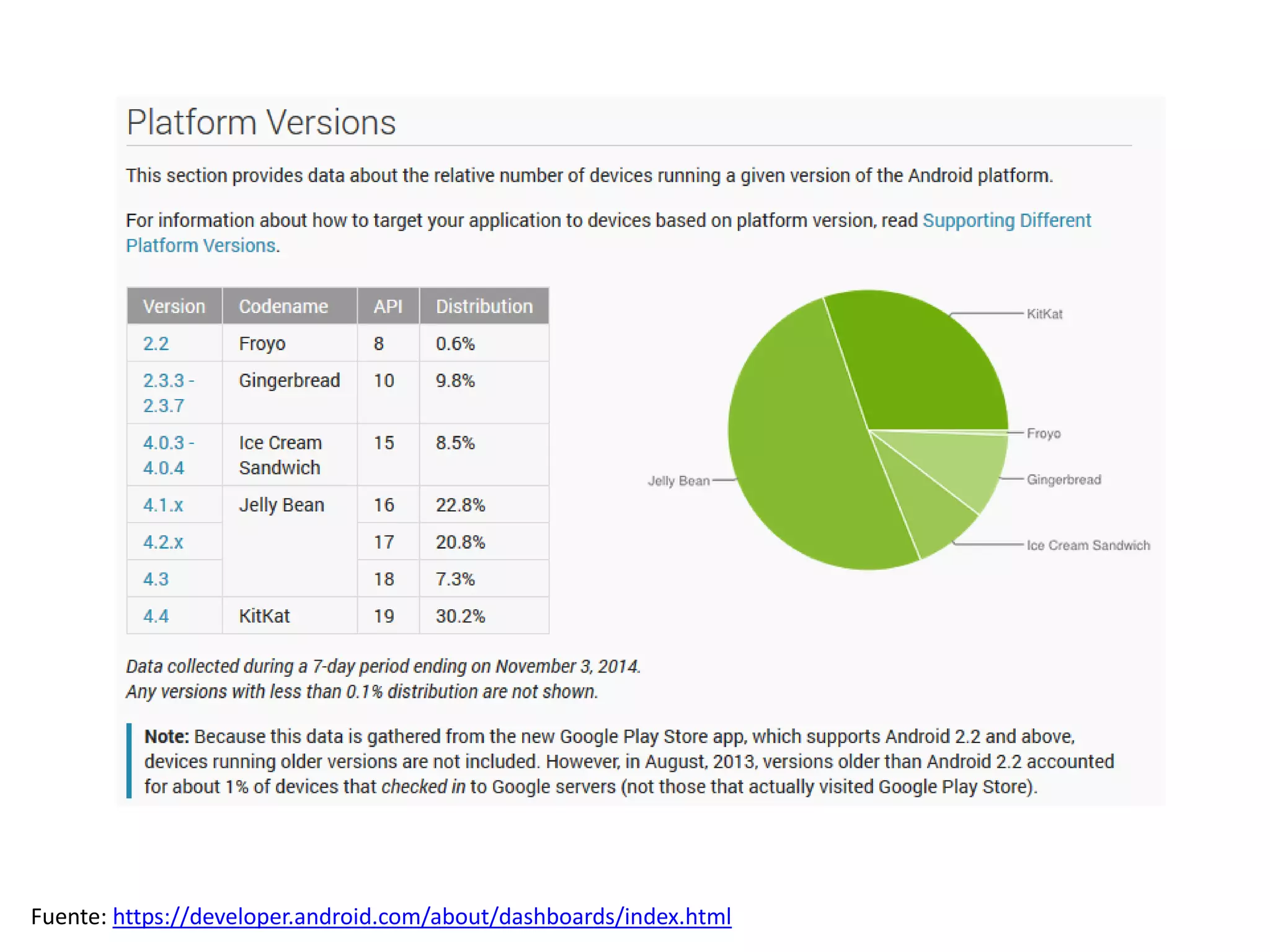

Este documento presenta los diferentes métodos para la adquisición forense de datos en dispositivos Android. Explica los factores que determinan el tipo de adquisición, como la versión de Android y si se tiene acceso root. También describe procesos de adquisición lógica a través de herramientas como adb backup y adb pull, así como métodos de adquisición física como la extracción del chip NAND o el uso de la interfaz JTAG.

![Evasión o cracking del bloqueo (requiere root)

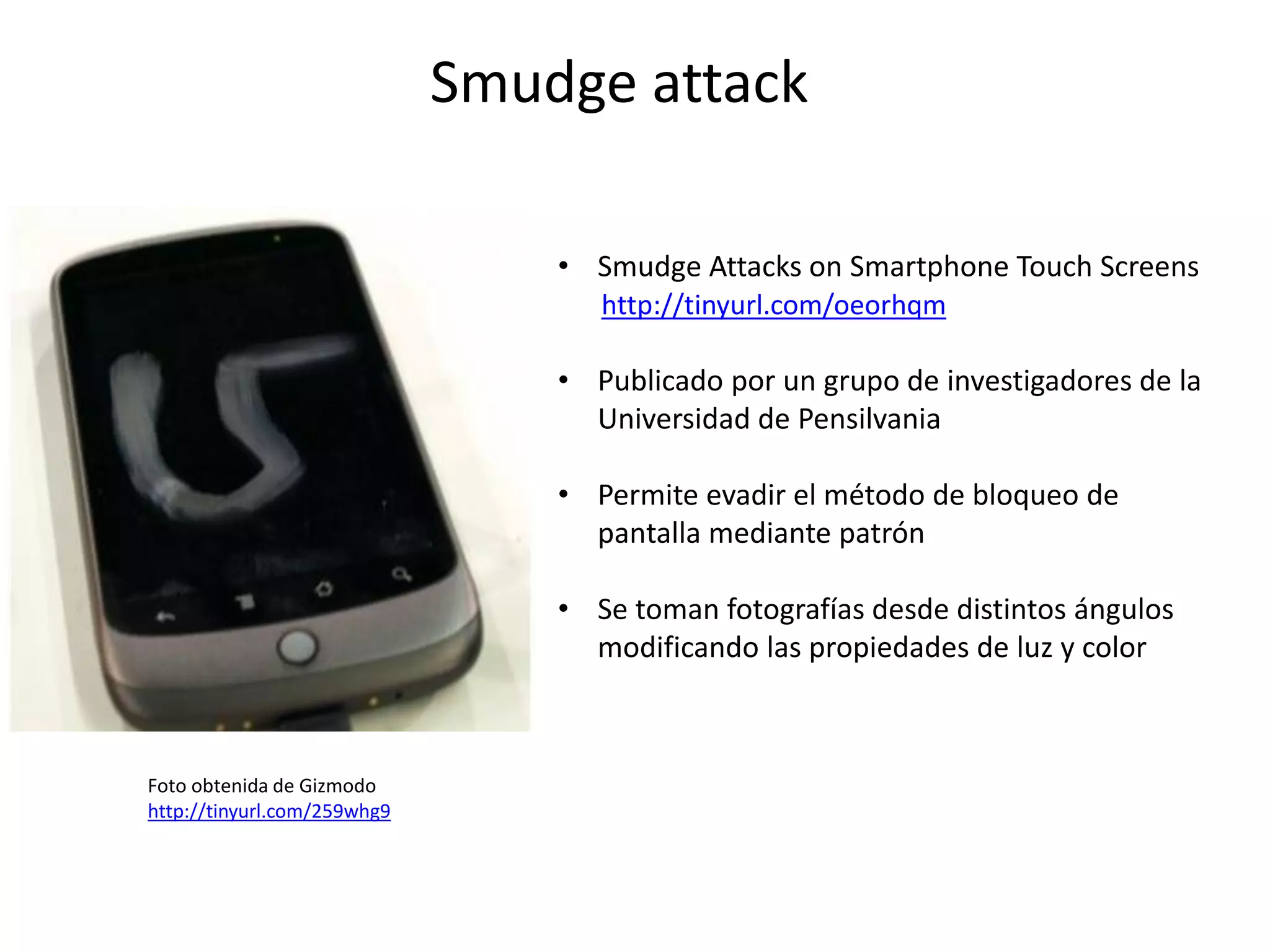

Evasión o cracking del método de bloqueo por patrón

• Eliminamos el fichero con el patrón lanzando una shell de root con adb:

adb shell “rm /data/system/gesture.key”

• Descargamos el fichero con el patrón y lo crackeamos con Android Pattern Lock Cracker,

https://github.com/sch3m4/androidpatternlock:

adb pull /data/system/gesture.key gesture.key

python crack.pattern.py gesture.key

...

[+] Gesture:

----- ----- -----

| 1 | | 2 | | |

----- ----- -----

----- ----- -----

| 4 | | 3 | | |

----- ----- -----

----- ----- -----

| 5 | | 6 | | 7 |

----- ----- -----](https://image.slidesharecdn.com/adquisicionforensededispositivosandroid-141120030548-conversion-gate02-210806051328/75/Que-esconde-tu-telefono-Adquisicion-forense-de-dispositivos-Android-28-2048.jpg)