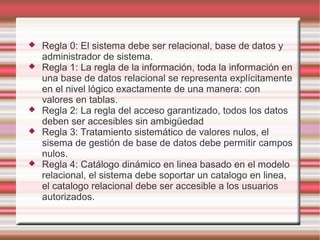

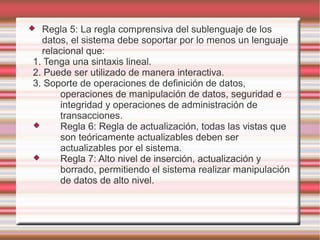

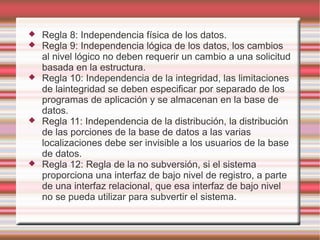

Las 12 Reglas de Codd definen los requisitos para que un sistema de base de datos sea considerado relacional. Estas reglas cubren aspectos como almacenar y acceder a la información de forma explícita en tablas, soportar actualizaciones, e independencia lógica y física de los datos. Adicionalmente, se describen los conceptos de normalización de bases de datos para organizar la información de manera óptima y evitar redundancias.