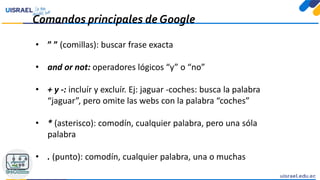

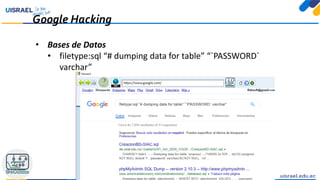

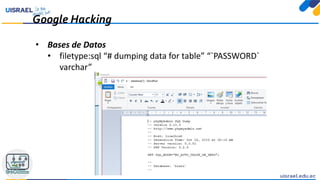

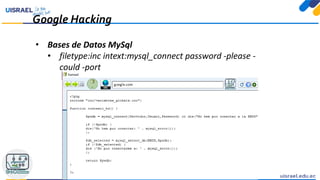

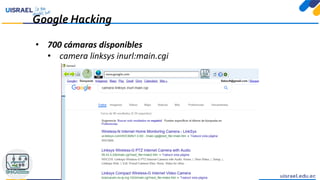

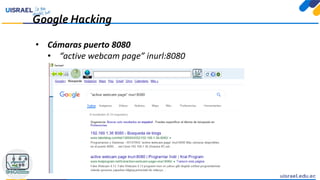

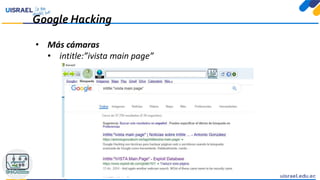

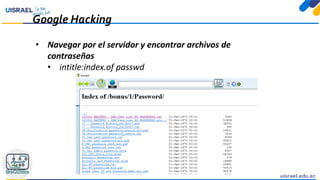

Este documento presenta una introducción al hacking ético mediante el uso de herramientas de búsqueda como Google, Bing y Shodan. Explica comandos avanzados de búsqueda en Google que pueden utilizarse para encontrar vulnerabilidades como bases de datos, cámaras web, impresoras u otros activos conectados a Internet. El documento también cubre técnicas para buscar información personal filtrada u otros datos sensibles.