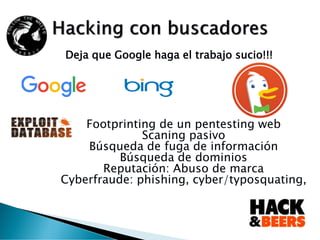

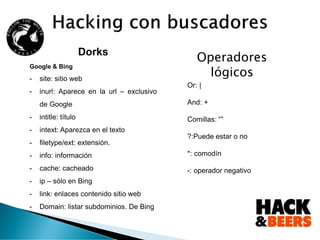

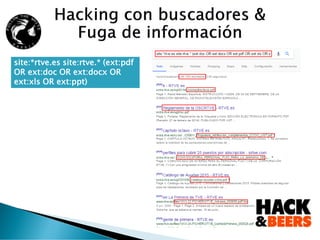

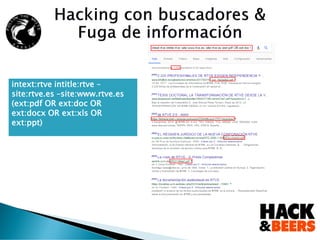

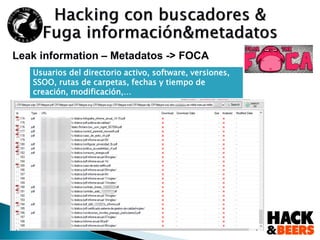

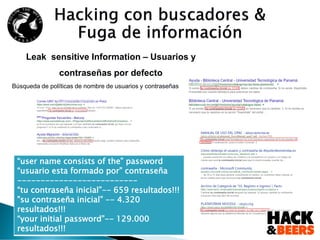

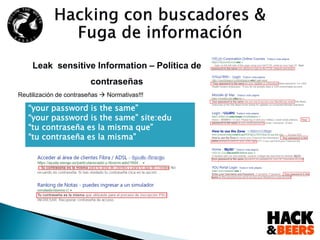

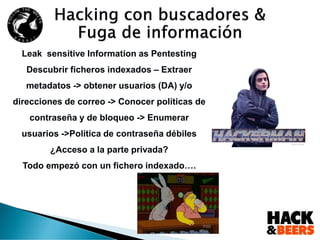

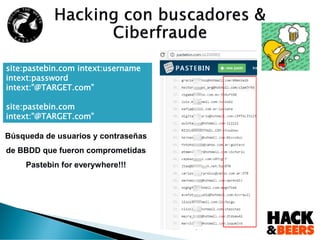

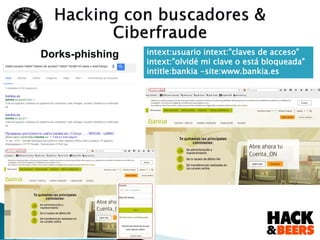

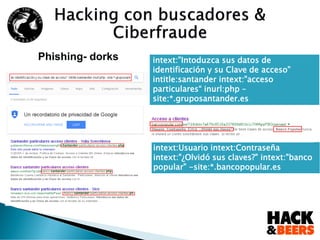

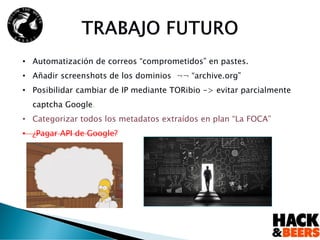

Este documento presenta una introducción a la técnica de hacking con buscadores y proporciona ejemplos de búsquedas avanzadas ("dorks") para realizar footprinting, encontrar fugas de información a través de metadatos, y llevar a cabo ciberfraude como el phishing. También describe una herramienta propia llamada RastLeak para automatizar búsquedas manuales de pentesting y extraer metadatos de archivos indexados en Internet.