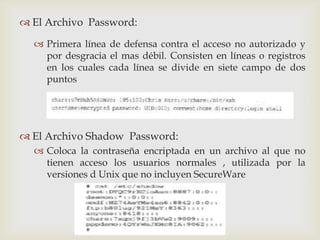

El documento describe los diferentes niveles de seguridad para hardware, software e información almacenada según los estándares del Departamento de Defensa de EE.UU. También analiza las políticas de seguridad locales como los archivos de contraseñas y la equivalencia de red y usuarios, además de explicar el sistema de autenticación Keberos.