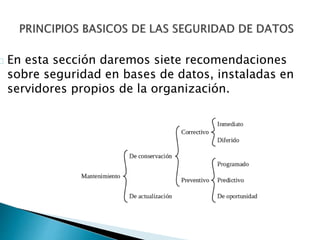

El documento proporciona siete recomendaciones sobre seguridad en bases de datos, incluyendo identificar datos sensibles, evaluar vulnerabilidades y configuración, endurecer la seguridad eliminando funciones innecesarias, monitorear la actividad, y usar controles internos y auditorías.