Micro ciberseguridad en redes

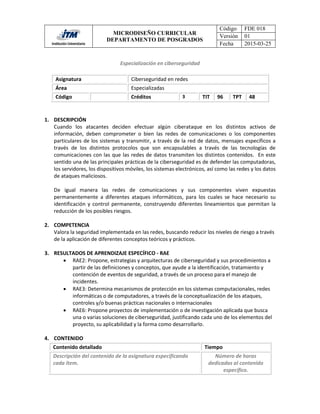

- 1. MICRODISEÑO CURRICULAR DEPARTAMENTO DE POSGRADOS Código FDE 018 Versión 01 Fecha 2015-03-25 Especialización en ciberseguridad Asignatura Ciberseguridad en redes Área Especializadas Código Créditos 3 TIT 96 TPT 48 1. DESCRIPCIÓN Cuando los atacantes deciden efectuar algún ciberataque en los distintos activos de información, deben comprometer o bien las redes de comunicaciones o los componentes particulares de los sistemas y transmitir, a través de la red de datos, mensajes específicos a través de los distintos protocolos que son encapsulables a través de las tecnologías de comunicaciones con las que las redes de datos transmiten los distintos contenidos. En este sentido una de las principales prácticas de la ciberseguridad es de defender las computadoras, los servidores, los dispositivos móviles, los sistemas electrónicos, así como las redes y los datos de ataques maliciosos. De igual manera las redes de comunicaciones y sus componentes viven expuestas permanentemente a diferentes ataques informáticos, para los cuales se hace necesario su identificación y control permanente, construyendo diferentes lineamientos que permitan la reducción de los posibles riesgos. 2. COMPETENCIA Valora la seguridad implementada en las redes, buscando reducir los niveles de riesgo a través de la aplicación de diferentes conceptos teóricos y prácticos. 3. RESULTADOS DE APRENDIZAJE ESPECÍFICO - RAE • RAE2: Propone, estrategias y arquitecturas de ciberseguridad y sus procedimientos a partir de las definiciones y conceptos, que ayude a la identificación, tratamiento y contención de eventos de seguridad, a través de un proceso para el manejo de incidentes. • RAE3: Determina mecanismos de protección en los sistemas computacionales, redes informáticas o de computadores, a través de la conceptualización de los ataques, controles y/o buenas prácticas nacionales o internacionales • RAE6: Propone proyectos de implementación o de investigación aplicada que busca una o varias soluciones de ciberseguridad, justificando cada uno de los elementos del proyecto, su aplicabilidad y la forma como desarrollarlo. 4. CONTENIDO Contenido detallado Tiempo Descripción del contenido de la asignatura especificando cada ítem. Número de horas dedicadas al contenido específico.

- 2. MICRODISEÑO CURRICULAR DEPARTAMENTO DE POSGRADOS Código FDE 018 Versión 01 Fecha 2015-03-25 Unidad 1: Fundamentos Fundamentos de redes: Modelo OSI, TCP/IP, componentes de redes, protocolos y servicios de red. 10 Unidad 2: Amenazas y ataques Seguridad en las redes: ataques, vulnerabilidades, aseguramiento de la conectividad en dispositivos y servicios de una red de datos 14 Unidad 3: Controles Líneas bases para sistemas y servicios de red (hardening): LAN/WAN/inalámbricas 10 Seguridad en redes IoT 10 Modelos de seguridad y arquitecturas de redes. 4 Total: 48 5. EVALUACION Actividades de evaluación Actividad % Fecha Talleres prácticos 60% Durante todo el curso (mínimo 4 actividades) Práctica: Aseguramiento de sistemas de redes 20 Semana 10 Trabajo final: Línea base de seguridad en redes 20 Semana 14 6. BIBLIOGRAFÍA • Unión Internacional de Telecomunicaciones ITU (2018). Redes de datos, comunicaciones de sistemas abiertos y seguridad. Consulta en https://www.itu.int/rec/T-REC-X/es • NIST (2018). National Vulnerability database. https://nvd.nist.gov/ • IEEE (2018). IEEE Standard for Local and metropolitan area networks-Media Access Control (MAC) Security. • Tanenbaum, Andrew S. (2003). Computer networks. Pearson education. • Tanenbaum., Andrew S. (2007). Modern Operating Systems. : Prentice Hall. • Costas, J., & Tome, A. G. (2011). Seguridad y Alta Disponibilidad. RA-MA S.A. Editorial y Publicaciones. • Seguridad por niveles. (2011). Alejandro Corletti.

- 3. MICRODISEÑO CURRICULAR DEPARTAMENTO DE POSGRADOS Código FDE 018 Versión 01 Fecha 2015-03-25 • Ariganello, E., & TOME, A. G. (2013). Redes Cisco. Guía De Estudio Para La Certificación Ccna Security. Paracuellos de Jarama, Madrid: Rama. • Andres, S. (2004). [(Security Sage’s Guide to Hardening the Network Infrastructure)]. Syngress Media,U.S. • Pohlmann, N. (2002). [(Firewall Architecture for the Enterprise )]. Hungry Minds Inc,U.S. • Bidgoli, H. (2006). Handbook of Information Security, Information Warfare, Social, Legal, and International Issues and Security Foundations. John Wiley & Sons. Elaborado por: Héctor Fernando Vargas Montoya Revisado por Miguel Angel Roldan Alvarez Aprobado por: Departamento de Sistemas o Comité curricular Fecha: Octubre 2020