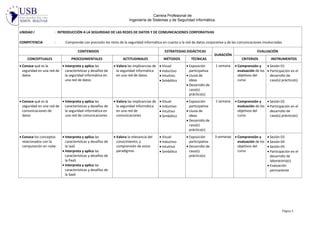

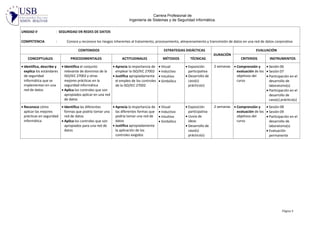

Este documento presenta el sílabo del curso de Seguridad de Redes e Internet. El curso tiene una duración de 17 semanas y 04 créditos. El objetivo es capacitar a los estudiantes en el uso de tecnologías, estándares y mejores prácticas para gestionar la seguridad de redes de datos corporativas y de Internet. El curso cubre temas como seguridad en redes de datos, infraestructura de soporte, e Internet. Se utilizarán métodos como exposiciones participativas y desarrollo de casos práct