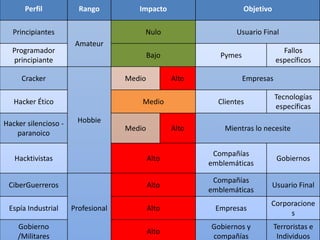

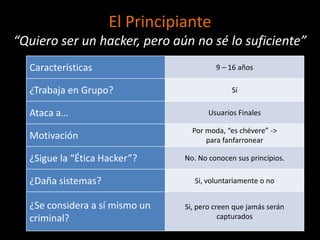

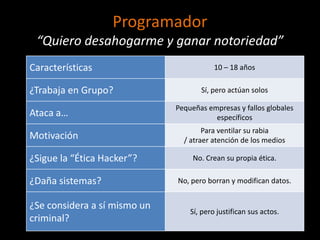

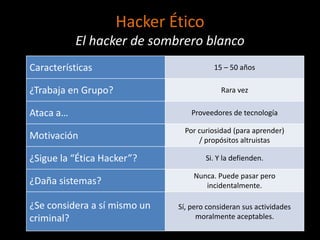

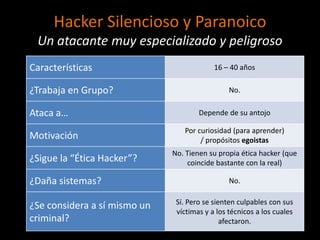

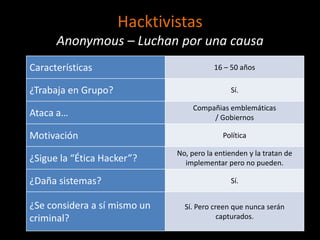

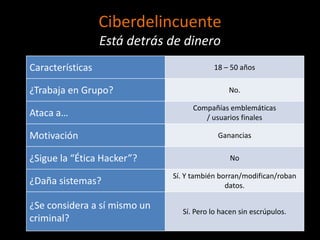

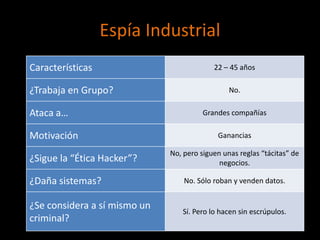

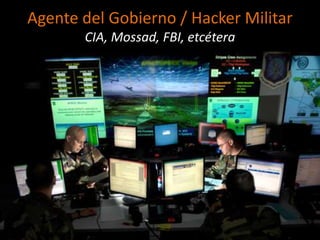

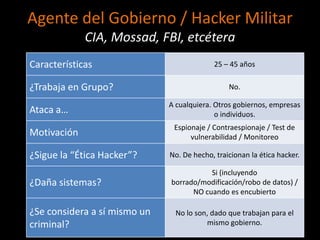

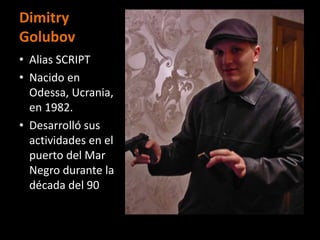

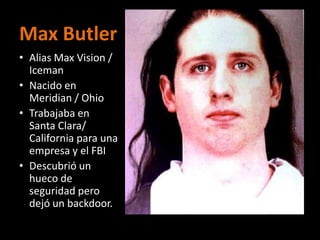

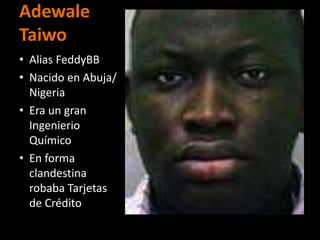

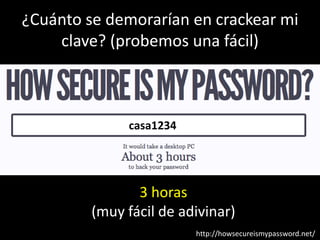

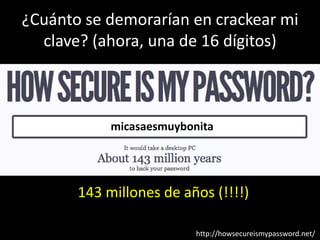

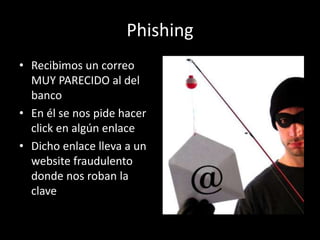

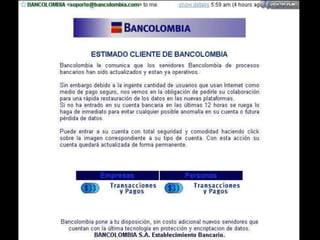

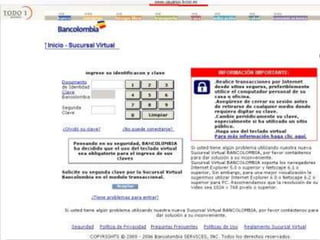

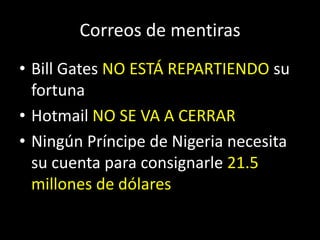

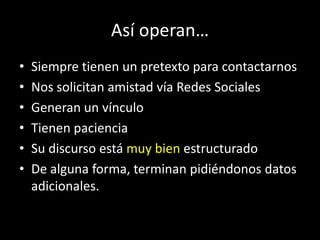

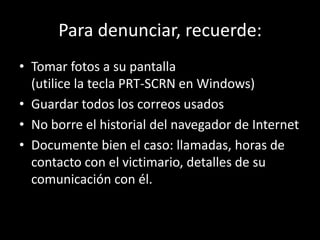

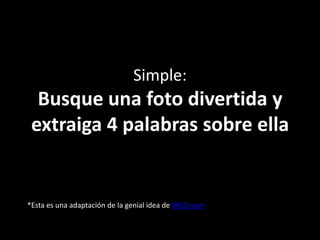

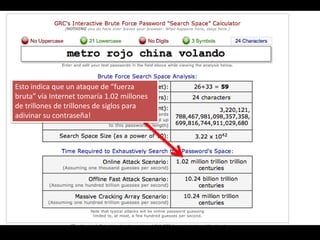

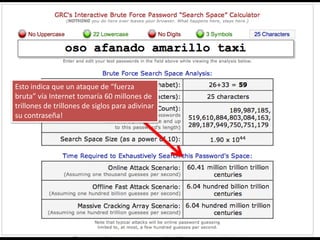

El documento aborda la clasificación de diferentes tipos de hackers, desde principiantes hasta ciberdelincuentes y espías industriales, analizando sus motivaciones, métodos de operación y la ética que los guía. Además, se ofrece información sobre cómo los ciberdelincuentes roban datos a través de ataques de fuerza bruta, software malicioso y engaños como el phishing, junto con recomendaciones para protegerse. Finalmente, se sugiere la creación de contraseñas seguras utilizando un método de combinación de palabras para evitar ataques.