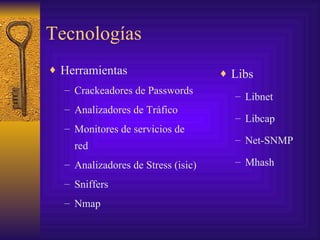

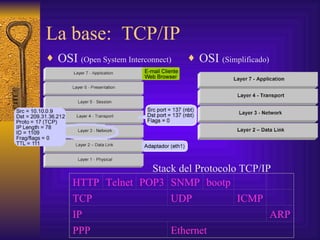

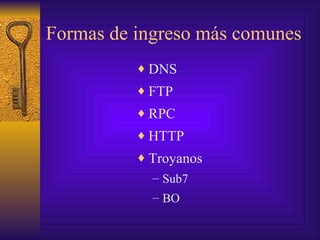

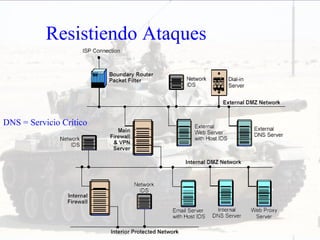

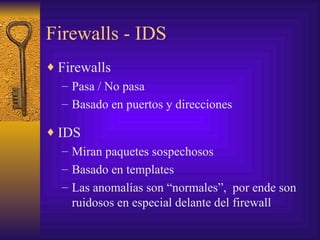

El documento habla sobre la seguridad en sistemas GNU/Linux. Explica que la seguridad depende del riesgo aceptable y la gestión de riesgos. Detalla amenazas como virus, hackers y fallas técnicas. Recomienda usar tecnologías como firewalls, antivirus y encriptación para proteger la integridad, disponibilidad y confidencialidad de los sistemas y datos. Concluye que la seguridad requiere un proceso continuo de actualizaciones, auditorías y respaldos.