Este documento presenta un curso introductorio sobre seguridad en internet y aplicaciones. El curso cubre temas como políticas y procedimientos de seguridad, programación segura, criptografía, código dañino, firewalls, seguridad en internet y redes privadas virtuales. El objetivo general es que los estudiantes sean capaces de analizar escenarios de seguridad y proponer soluciones para prevenir problemas de seguridad en redes y sistemas.

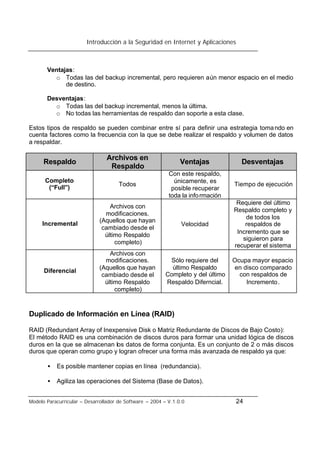

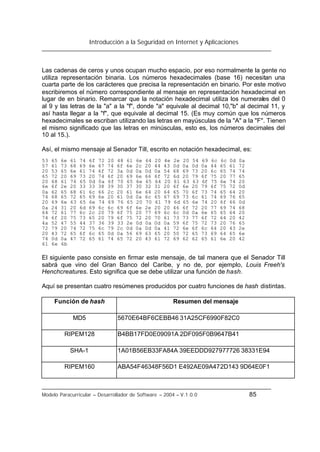

![Introducción a la Seguridad en Internet y Aplicaciones

Modelo Paracurricular – Desarrollador de Software – 2004 – V.1.0.0 49

Es preferible el uso de read() o fgets() siempre que sea posible (incluso para leer

una contraseña, haciendo por supuesto que no se escriba en pantalla), y si no lo es

al menos realizar manualmente comprobaciones de longitud de los datos leídos.

• gethostbyname(), gethostbyaddr(): Seguramente ver las amenazas que provienen

del uso de estas llamadas no es tan inmediato como ver las del resto; generalmente

hablamos de desbordamiento de buffers, de comprobaciones de límites de datos

introducidos por el usuario, es impotante pensar en datos que un atacante nos

introduce directamente desde teclado o desde un archivo, pero cuyo valor puede

forzar incluso desde sistemas que ni siquiera son el nuestro. Por ejemplo, todos

tendemos a asumir como ciertas las informaciones que un servidor DNS más o

menos fiables, por ejemplo alguno de nuestra propia organización nos brinda.

Imaginemos un programa como el siguiente (se han omitido las comprobaciones de

errores habituales por cuestiones de claridad):

#include <stdio.h>

#include <stdlib.h>

#include <netdb.h>

#include <unistd.h>

#include <arpa/inet.h>

int main(int argc, char **argv){

struct in_addr *dir=(struct in_addr *)malloc(sizeof(struct in_addr));

struct hostent *máquina=(struct hostent *)malloc(sizeof(struct

hostent));

char *orden=(char *)malloc(30);

dir->s_addr=inet_addr(*++argv);

máquina=gethostbyaddr((char *)dir,sizeof(struct in_addr),AF_INET);

sprintf(orden,"finger @%sn",máquina->h_name);

system(orden);

return(0);

}

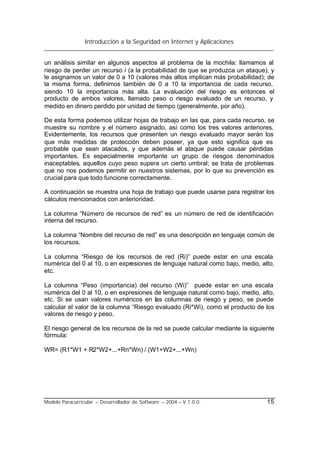

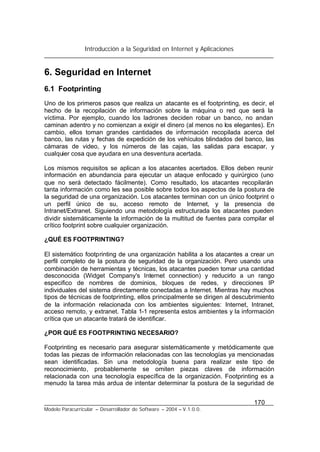

Este código recibe como argumento una dirección IP, obtiene su nombre vía /etc/hosts o DNS,

y ejecuta un finger sobre dicho nombre; aparte de otros posibles problemas de seguridad (por

ejemplo, seríamos capaces de procesar cualquier información que devuelva el finger?, qué

sucede con la llamada a system()?), nada extraño ha de suceder si el nombre de máquina

devuelto al programa es `normal':

luisa:~/tmp$ ./ejemplo 192.168.0.1

[rosita]

No one logged on.

luisa:~/tmp$](https://image.slidesharecdn.com/seguridadinternetse-150326014052-conversion-gate01/85/Seguridad-internet-58-320.jpg)

![Introducción a la Seguridad en Internet y Aplicaciones

Modelo Paracurricular – Desarrollador de Software – 2004 – V.1.0.0 50

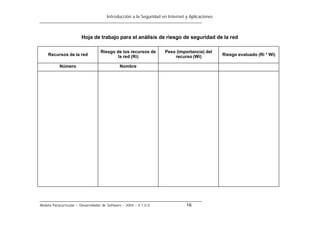

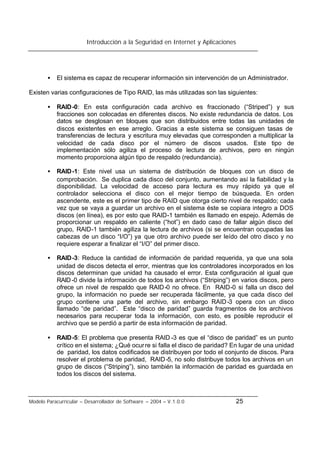

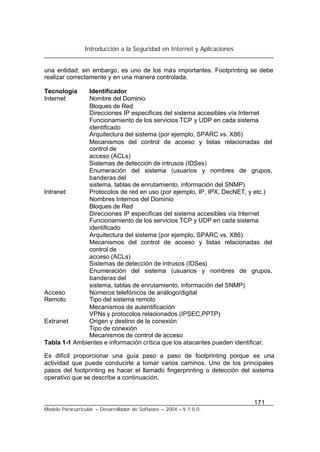

Pero, qué pasaría si en lugar de devolver un nombre `normal' (como `rosita') se devuelve un

nombre algo más elaborado, como `rosita;ls'? Podemos verlo:

luisa:~/tmp$ ./ejemplo 192.168.0.1

[rosita;ls]

No one logged on.

ejemplo ejemplo.c

luisa:~/tmp$

Exactamente: se ha ejecutado la orden `finger @rosita;ls' (esto es, un `finger' a la máquina

seguido de un `ls'). Podemos imaginar los efectos que tendría el uso de este programa si

sustituimos el inocente `ls' por un `rm -rf $HOME'. Un atacante que consiga controlar un

servidor DNS (algo no muy complicado) podría introducir datos maliciosos en nuestra máquina

sin ningún problema. Para evitar esta situación debemos hacer una doble búsqueda inversa y

además no hacer ninguna suposición sobre la corrección o el formato de los datos recibidos; en

nuestro código debemos insertar las comprobaciones necesarias para asegurarnos de que la

información que recibimos no nos va a causar problemas.

• syslog(): hemos de tener la precaución de utilizar una versión de esta función de librería

que compruebe la longitud de sus argumentos; si no lo hacemos y esa longitud

sobrepasa un cierto límite (generalmente, 1024 bytes) podemos causar un

desbordamiento en los buffers de nuestro sistema de log, dejándolo inutilizable.

• realloc(): ningún programa - privilegiado o no, que maneje datos sensibles (por ejemplo,

contraseñas, correo electrónico y especialmente aplicaciones criptográficas) debe utilizar

esta llamada; realloc() se suele utilizar para aumentar dinámicamente la cantidad de

memoria reservada para un apuntador. Lo habitual es que la nueva zona de memoria

sea contigua a la que ya estaba reservada, pero si esto no es posible realloc() copia la

zona antigua a una nueva ubicación donde pueda añadirle el espacio especificado.

¿Cuál es el problema? La zona de memoria antigua se libera (perdemos el apuntador a

ella) pero no se pone a cero, con lo que sus contenidos permanecen inalterados hasta

que un nuevo proceso reserva esa zona; accediendo a bajo nivel a la memoria (por

ejemplo, leyendo /proc/kcore o /dev/kmem) sería posible para un atacante tener

acceso a esa información.

Realmente, malloc() tampoco pone a cero la memoria reservada, por lo que a primera

vista puede parecer que cualquier proceso de usuario (no un acceso a bajo nivel, sino un

simple malloc() en un programa) podría permitir la lectura del antiguo contenido de la

zona de memoria reservada. Esto es falso si se trata de nueva memoria que el núcleo

reserva para el proceso invocador: en ese caso, la memoria es limpiada por el propio

kernel del operativo, que invoca a kmalloc() (en el caso de Linux, en otras versiones de

Unix el nombre puede variar aunque la idea sea la misma) para hacer la reserva. Lo que

sí es posible es que si liberamos una zona de memoria (por ejemplo con free()) y a

continuación la volvemos a reservar, en el mismo proceso, podamos acceder a su](https://image.slidesharecdn.com/seguridadinternetse-150326014052-conversion-gate01/85/Seguridad-internet-59-320.jpg)

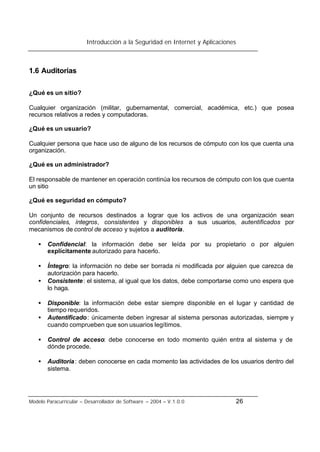

![Introducción a la Seguridad en Internet y Aplicaciones

Modelo Paracurricular – Desarrollador de Software – 2004 – V.1.0.0 52

if((fd=open(fileName,O_CREAT|O_TRUNC|O_RDWR))==-1) return( -1 );

mode="wb";

#else

ftruncate(fd,0);

#endif /* NO_FTRUNCATE */

}

stream->filePtr=fdopen(fd,mode);

if(stream->filePtr==NULL)

{

close(fd);

unlink(fileName);

return(-1); /* Internal error, should never happen */

}

}

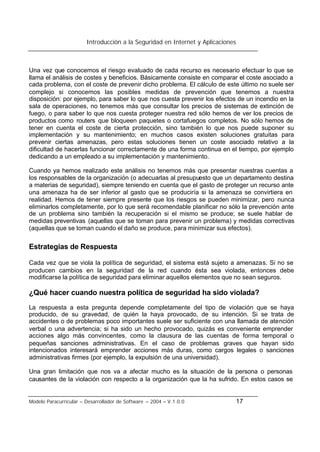

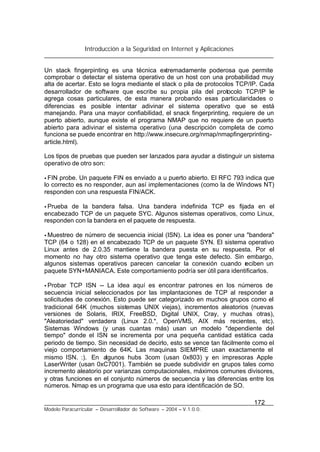

Como podemos ver, algo tan elemental como una llamada a open() se ha convertido en

todo el código anterior si queremos garantizar unas mínimas medidas de seguridad; esto

nos puede dar una idea de hasta que punto la programación `segura' puede complicarse.

No obstante, en muchas ocasiones es preferible toda la complicación y parafernalia

anteriores para realizar un simple open() a que esa llamada se convierta en un fallo de

seguridad en nuestro sistema. No hay ningún programa que se pueda considerar perfecto o

libre de errores (como se cita en el capítulo 23 de [GS96], una rutina de una librería puede

tener un fallo o un rayo gamma puede alterar un bit de memoria para hacer que nuestro

programa se comporte de forma inesperada), pero cualquier medida que nos ayude a

minimizar las posibilidades de problemas es siempre positivo.

1.6. Manejo de Excepciones

Una excepción es un evento inesperado, generalmente con proporciones de calamidad. El

buen programador desea que su programa sea robusto, de forma que ante estos eventos

reaccione adecuadamente; si no es posible corregir los problemas que se producen después

de una falla, es por lo menos deseable que el programa tenga una degradación suave,

evitando de esta manera un estruendoso fin de ejecución. En lo posible se trata siempre de

sobreponerse de la mejor manera a la catástrofe. La acción a realizar suele consistir en una

acción correctiva, o la generación de un informe acerca del error producido.

Ejemplos de lenguajes con gestión de excepciones son Java, Net, C++, Objective-C, Ada,

Eiffel, y Ocaml.

Existen muchos tipos de excepciones. Por ejemplo, cuando en tiempo de ejecución se usa un

índice de vector que está fuera de rango se produce una excepción. También sucede cuando

se hace una división por cero, o cuando el resultado de una expresión es demasiado pequeño

(desbordamiento y bajo rebase). Los principales tipos de excepción son los siguientes:](https://image.slidesharecdn.com/seguridadinternetse-150326014052-conversion-gate01/85/Seguridad-internet-61-320.jpg)

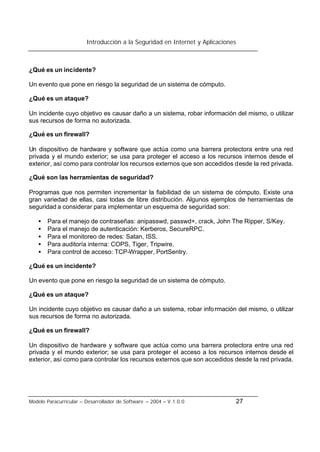

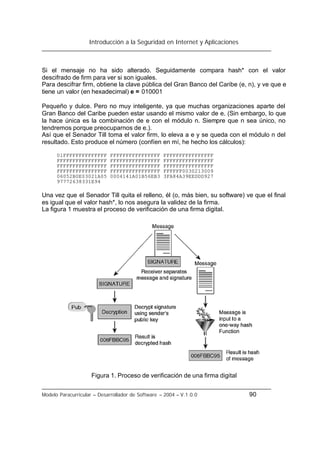

![Introducción a la Seguridad en Internet y Aplicaciones

Modelo Paracurricular – Desarrollador de Software – 2004 – V.1.0.0 125

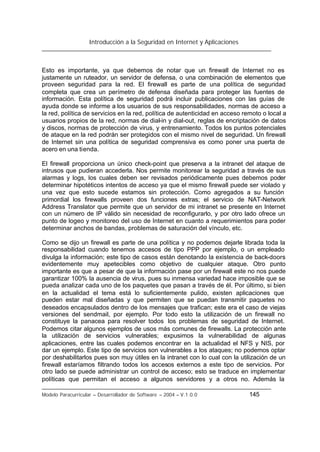

Gusanos y caballos de Troya

¿Qué es un gusano?

Los gusanos son programas que se replican a sí mismo de sistema a sistema sin

utilizar un archivo para hacerlo. En esto se diferencia de los virus, que necesitan

extenderse mediante un archivo infectado. Aunque los gusanos generalmente se

encuentran dentro de otros archivos, a menudo documentos de Word o Exel, existe una

diferencia en la forma en que los gusanos y los virus utilizan el archivo que los alberga.

Normalmente el gusano generará un documento que ya contendrá la macro del gusano

dentro. Todo el documento viajará de un equipo a otro, de forma que el documento

completo debe considerarse como gusano. PrettyPark.Worm es un buen ejemplo de

gusano.

¿Qué es un caballo de Troya?

Los caballos de Troya son impostores, es decir, archivos que pretenden ser benignos

pero que, de hecho, son perjudiciales. Una diferencia muy importante con respecto a

los virus reales es que no se replican a sí mismos. Los caballos de Troya contienen

código dañino que, cuando se activa, provoca pérdidas o incluso robo de datos. Para

que un caballo de Troya se extienda es necesario dejarlo entrar en el sistema, por

ejemplo abriendo un archivo adjunto de correo. Un ejemplo de caballo de Troya es

PWSteal.Trojan.

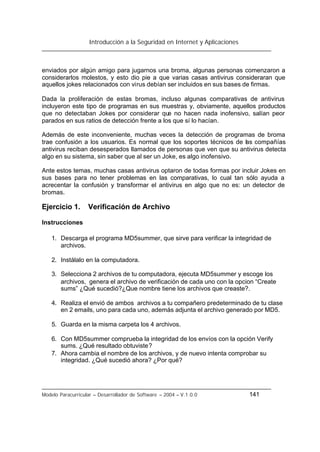

¿Qué es una falsa alarma de virus?

Las falsas alarmas de virus son mensajes, casi siempre enviados por correo

electrónico, que se asemejan a las cartas en cadena. Algunas de las expresiones

utilizadas a menudo en estas falsas alarmas son: Si recibe un mensaje de correo

electrónico titulado [nombre de la falsa alarma de virus], no lo abra. Bórrelo

inmediatamente. Contiene el virus [Nombre de la falsa alarma]. Borrará el contenido del

disco duro y [aquí se especifica un peligro extremo e improbable]. Nombre de una

empresa famosa ha informado hoy de la existencia de este virus. Remita este aviso a

todos sus conocidos.

Muchos de los avisos de falsas alarmas de virus no se alejan mucho de este patrón. Si

no está seguro de si un aviso es legítimo o si se trata de una falsa alarma, puede

encontrar más información en: http://www.symantec.com/avcenter/hoax.html (este

recurso se encuentra en inglés).](https://image.slidesharecdn.com/seguridadinternetse-150326014052-conversion-gate01/85/Seguridad-internet-134-320.jpg)

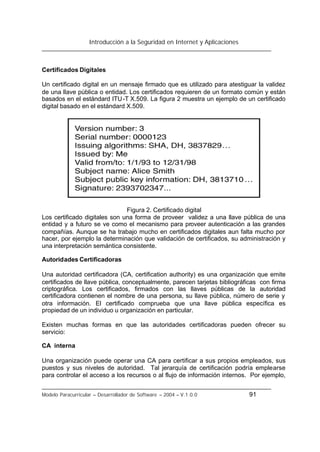

![Introducción a la Seguridad en Internet y Aplicaciones

188

Modelo Paracurricular – Desarrollador de Software – 2004 – V.1.0.0.

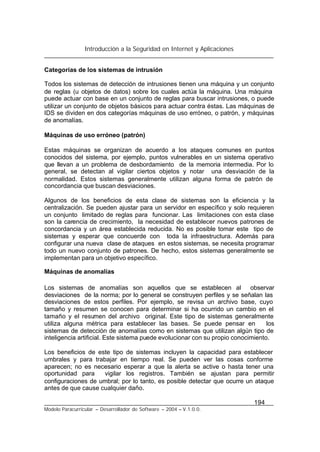

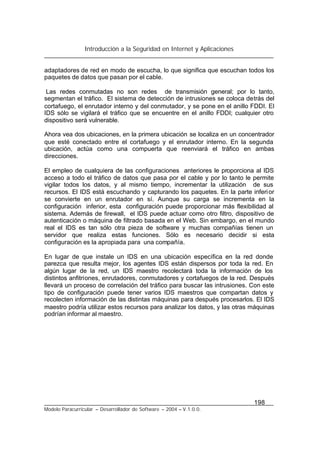

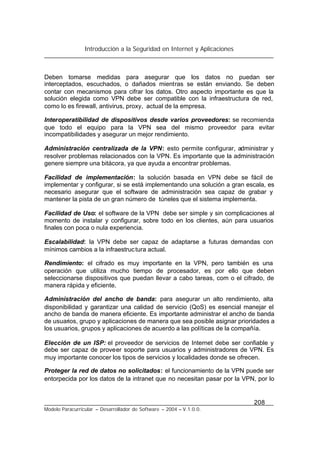

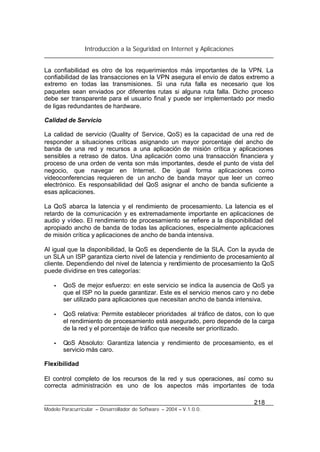

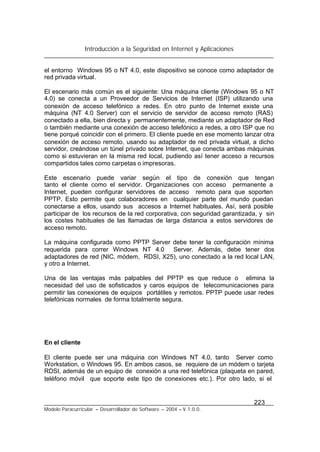

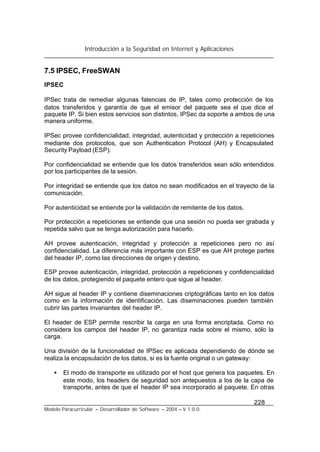

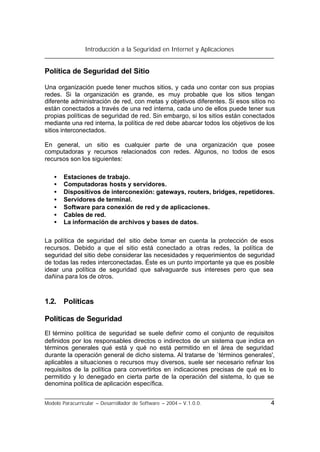

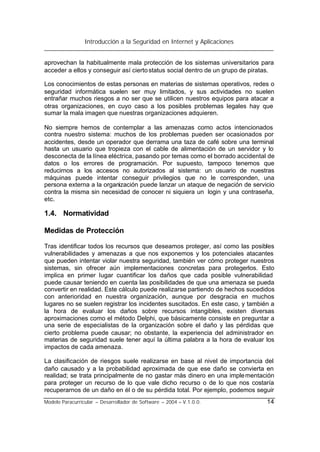

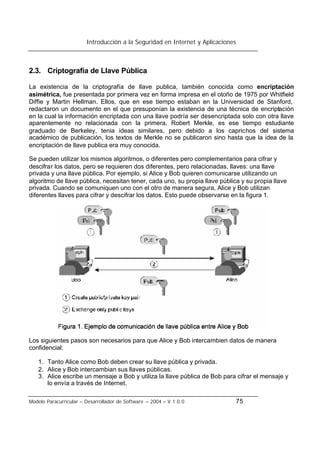

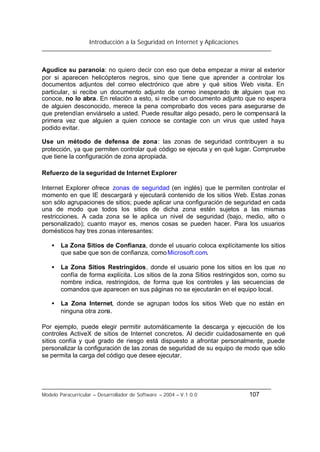

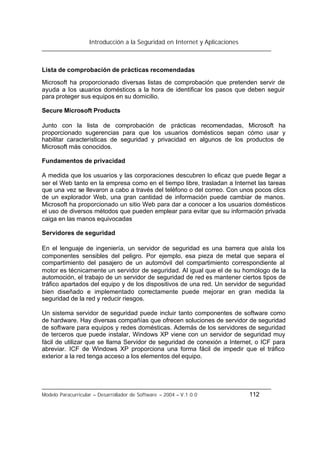

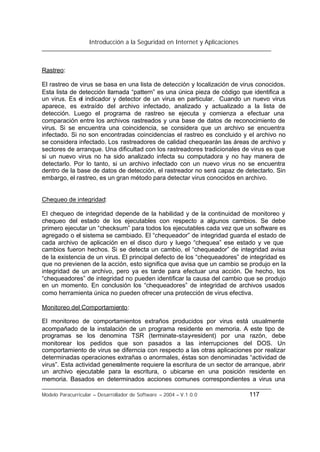

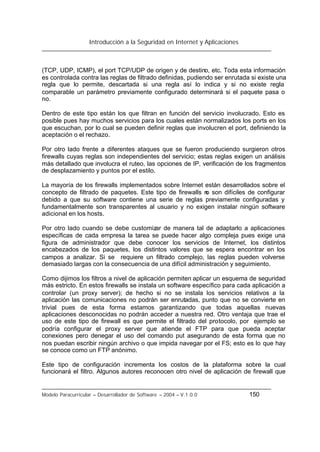

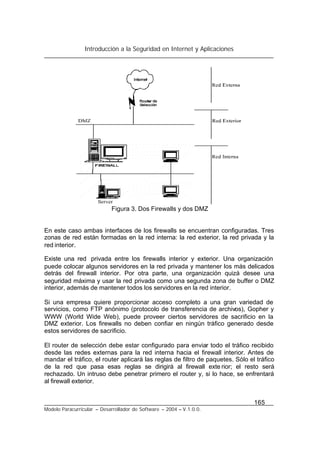

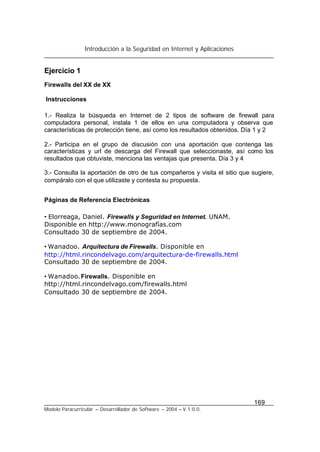

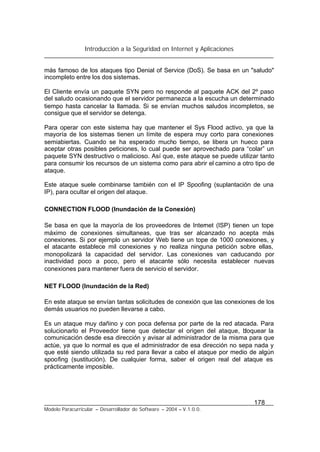

puede quitar las capas de encapsulación y decodificar la información relevante

almacenada dentro de la capsula: computadora fuente, puerto de entrada

marcado, carga, etc., en síntesis, todos los pedazos de información que están

intercambiando las máquinas en la red.

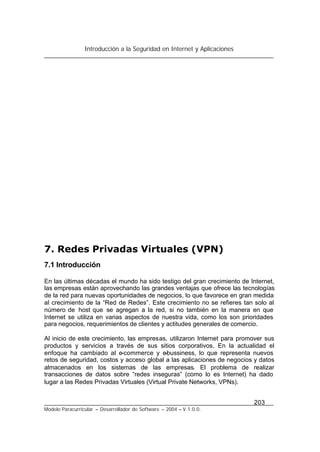

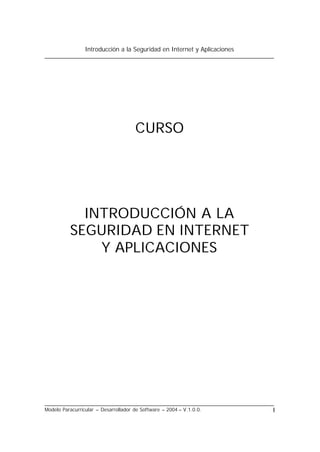

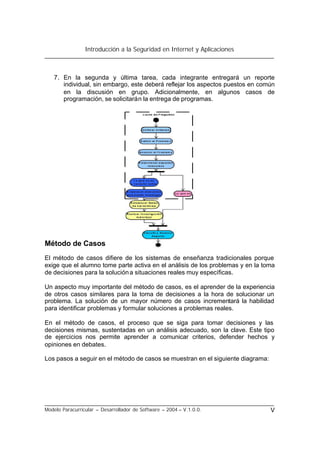

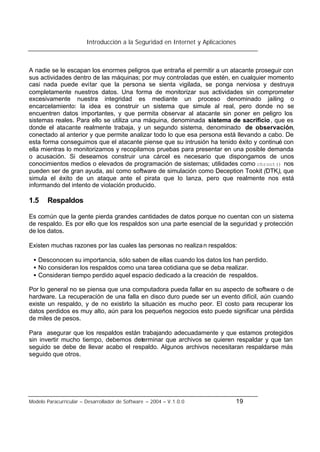

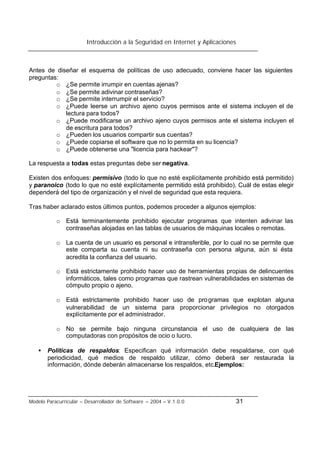

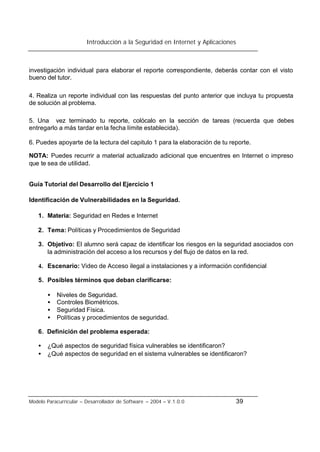

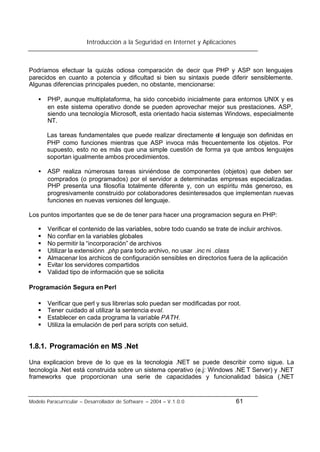

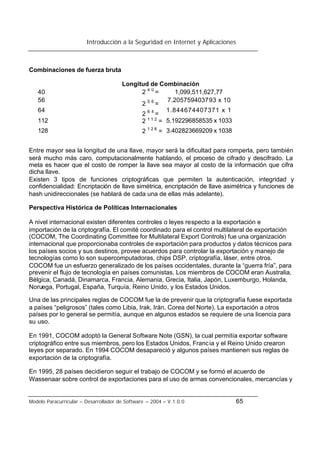

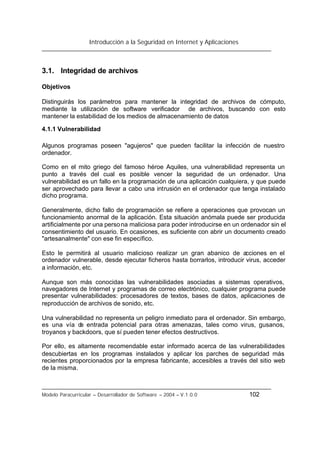

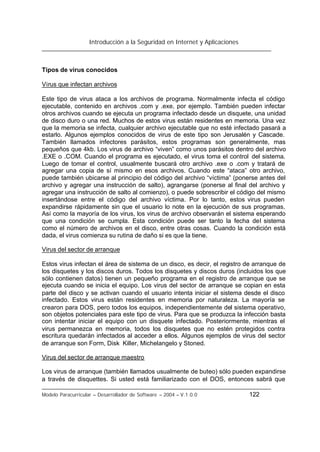

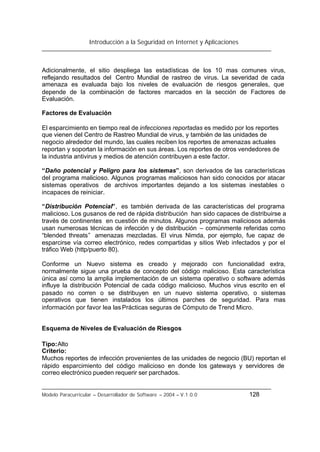

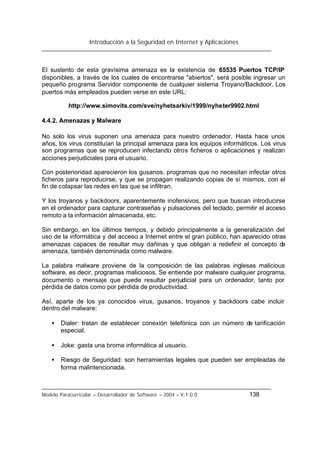

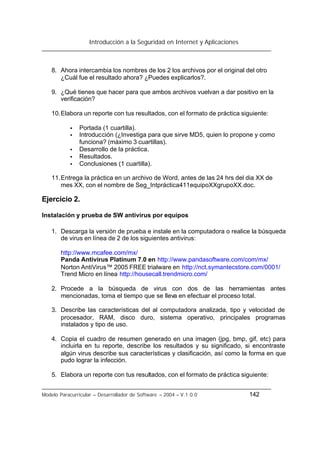

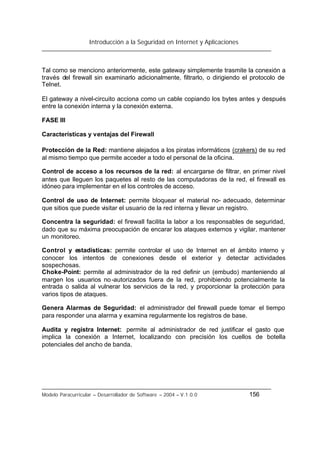

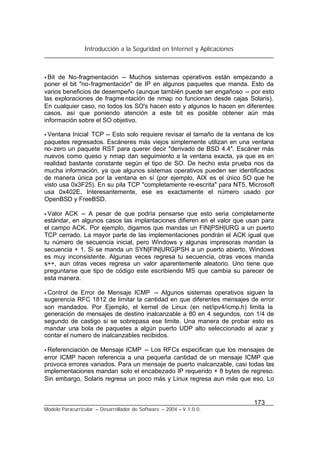

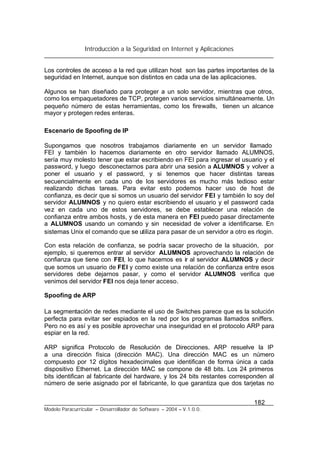

¿Cómo se ve la información que regresa un sniffer?

Es fácil tomar los conceptos discutidos arriba mirando un sniffer en acción. La

información en el ejemplo siguiente fue derivada usando el tcpdump, un programa

que ha estado circulando por mucho tiempo y está disponible para muchas

plataformas. Este sniffed particular es un intercambio abreviado entre una

máquina y el servidor Web de SecurityFocus.

21:06:30.786814 0:1:3:e5:46:6b 0:4:5a:d1:46:ad 0800 650:

192.168.1.3.32946 >

66.38.151.10.80: P [tcp sum ok] 1:585(584) ack 336 win 64080

<nop,nop,timestamp 608776

899338> (DF) (ttl 64, id 7468, len 636)

0x0000 4500 027c 1d2c 4000 4006 8074 c0a8 0103 E..|.,@.@..t....

0x0010 4226 970a 80b2 0050 54ac b070 78ef d6c3 B&.....PT..px...

0x0020 8018 fa50 c663 0000 0101 080a 0009 4a08 ...P.c........J.

0x0030 000d b90a 4745 5420 2f63 6f72 706f 7261 ....GET./corpora

0x0040 7465 2f69 6d61 6765 732f 6275 696c 642f te/images/build/

0x0050 626c 6c74 5f72 645f 312e 6769 6620 4854 bllt_rd_1.gif.HT

0x0060 5450 2f31 2e31 0d0a 486f 7374 3a20 7777 TP/1.1..Host:.ww

0x0070 772e 7365 6375 7269 7479 666f 6375 732e w.securityfocus.

0x0080 636f 6d0d 0a55 7365 722d 4167 656e 743a com..User-Agent:

0x0090 204d 6f7a 696c 6c61 2f35 2e30 2028 5831 .Mozilla/5.0.(X1

0x00a0 313b 2055 3b20 4c69 6e75 7820 6936 3836 1;.U;.Linux.i686

21:06:30.886814 0:4:5a:d1:46:ad 0:1:3:e5:46:6b 0800 402: 66.38.151.10.80

>

192.168.1.3.32949: P [tcp sum ok] 2363393025:2363393361(336) ack

1437810754 win 8616

<nop,nop, timestamp 899338 608766> (ttl 61, id 10825, len 388)

0x0000 4500 0184 2a49 0000 3d06 b74f 4226 970a E...*I..=..OB&..

0x0010 c0a8 0103 0050 80b5 8cde 8401 55b3 4042 .....P......U.@B

0x0020 8018 21a8 0543 0000 0101 080a 000d b90a ..!..C..........

0x0030 0009 49fe 4854 5450 2f31 2e31 2032 3030 ..I.HTTP/1.1.200

0x0040 204f 4b0d 0a41 6765 3a20 320d 0a41 6363 .OK..Age:.2..Acc

0x0050 6570 742d 5261 6e67 6573 3a20 6279 7465 ept-Ranges:.byte

0x0060 730d 0a44 6174 653a 2054 7565 2c20 3132 s..Date:.Tue,.12

0x0070 2046 6562 2032 3030 3220 3033 3a30 343a .Feb.2002.03:04:

0x0080 3538 2047 4d54 0d0a 436f 6e74 656e 742d 58.GMT..Content-

0x0090 4c65 6e67 7468 3a20 3433 0d0a 436f 6e74 Length:.43..Cont

0x00a0 656e 742d 5479 7065 3a20 696d 6167 652f ent-Type:.image/

0x00b0 6769 660d 0a53 6572 7665 723a 2041 7061 gif..Server:.Apa

0x00c0 6368 652f 312e 332e 3232 2028 556e 6978 che/1.3.22.(Unix

0x00d0 2920 6d6f 645f 7065 726c 2f31 2e32 360d ).mod_perl/1.26.

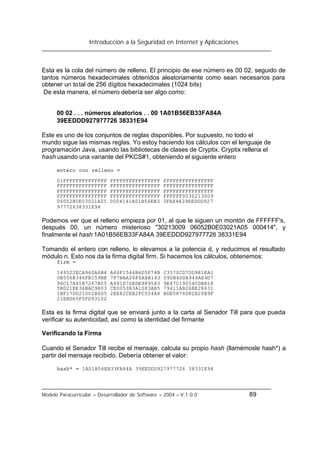

En la imagen se muestran dos paquetes: una petición HTTP del cliente y la

respuesta del servidor. Note que las primeras líneas de cada paquete dan un](https://image.slidesharecdn.com/seguridadinternetse-150326014052-conversion-gate01/85/Seguridad-internet-197-320.jpg)