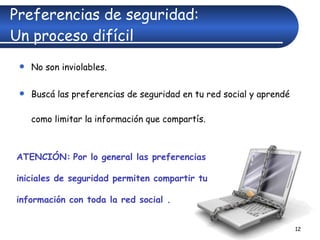

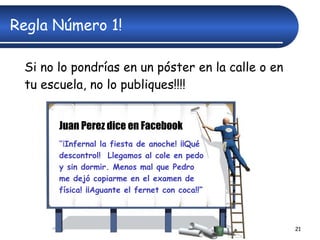

El documento habla sobre la importancia de la privacidad online y en las redes sociales. Explica que la privacidad es el derecho a controlar quién tiene acceso a tu información personal y cómo la usa. Advierte sobre los riesgos de compartir demasiada información personal y ofrece consejos para configurar la seguridad y proteger los datos en redes sociales y sitios web.