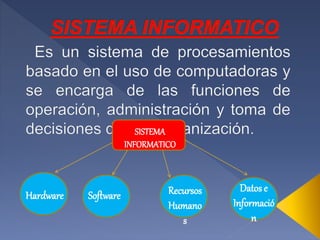

Este documento resume los conceptos clave de un sistema informático, incluyendo datos, información, hardware, software, recursos humanos, procesamiento de datos y presentación. Define datos e información, y explica que un dato se convierte en información significativa a través del procesamiento. Describe las clasificaciones principales de software, como sistemas operativos y aplicaciones, y los tipos de licencias de software.