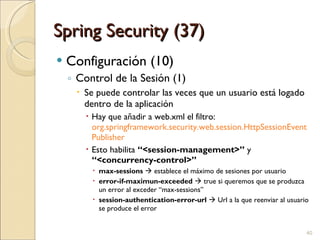

Este documento presenta una introducción a Spring Security. Explica que Spring Security es uno de los frameworks de seguridad web más utilizados y se basa en la autenticación y autorización. Describe sus principales clases y módulos, y cómo funciona mediante el uso de filtros en los servlets. Finalmente, detalla cómo configurar Spring Security en una aplicación, incluyendo la autenticación, control de sesiones, y seguridad a nivel de métodos.