Este documento presenta un resumen del proyecto de desarrollo de un sistema de puntos de venta para micromercados utilizando la metodología Extreme Programming. El proyecto implementará un sistema de puntos de venta para un micromercado localizado en Ecuador utilizando herramientas como Microsoft Visual Basic .NET y la base de datos MySQL. El objetivo es proveer una herramienta de software de código abierto que otros micromercados puedan utilizar para gestionar inventario y facturación. El documento también describe los antecedentes, justificación y alcance del

![El pilar básico de XP son las pruebas, sin ellas no funcionará. La

utilización de pruebas automáticas permite que XP exista, para ello

podemos usar el framework de testing automático, como JUnit [Junit-www]

o cualquiera de sus versiones para diferentes lenguajes.

4. Todo el código debe programarse por parejas

De esta manera, se incrementará la calidad del software desarrollado sin

afectar al tiempo de entrega.36

No solo permite incrementar la calidad del software, a su vez enriquece

los conocimientos del grupo acerca del proyecto.

5. Sólo una pareja se encargará de integrar el código

Se puede encontrar problemas al momento de integrar es por eso que se

necesitara realizar pruebas para localizar posible errores y realizar las

correcciones antes de encontrar errores derivados.

6. Integrar frecuentemente

Es importante que el grupo cuente con la última versión del sistema y

cada pareja deberá realizar la integración lo más rápido posible. Se debe

contar con pruebas y éstas tendrán que funcionar en un 100 %, evitando los

conflictos que podrían ocasionar después de la integración.

7. Todo el código es común a todos

El código podrá ser modificado en cualquier momento por un

programador si amerita el caso, esto quiere decir, si se encuentra un código

complejo se puede optar por crear otro más simple o eliminarlo.

8. Dejar las optimizaciones para el final

Esto se hace, con el fin de seguir adelante con el proyecto y evitar

atrasos en la entrega.

36 Introducción a Extreme Programming, 2002, trabajo-xp

l](https://image.slidesharecdn.com/t-espe-021852-120727181803-phpapp01/85/T-espe-021852-50-320.jpg)

![Ejemplos:

tabla persona => idTipoDocumento, idEstadoCivil

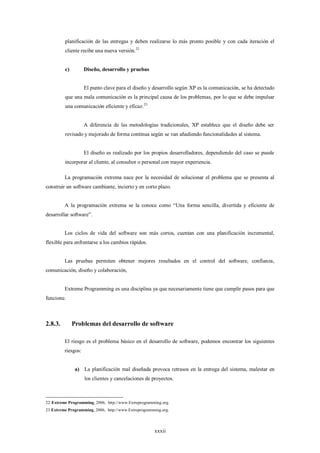

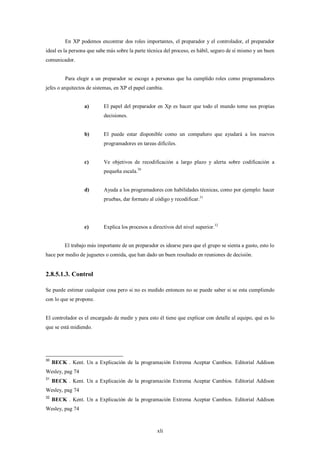

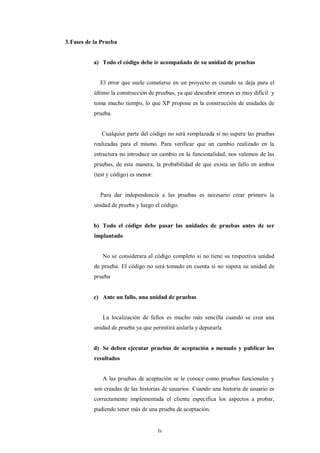

d) Modelado de la Base de Datos

Para poder entender la forma en que se debe almacenar los datos no permitirán entender

mejor al sistema, para esto se realizó el modelado de la Base de Datos del proyecto.

Modelo Conceptual

producto detalle_factura usuario

proveedor idProducto idDetalleFactura idUsuario

idProveedor codigoProducto cantidadDetalleFactura nombresUsuario

Proveedor producto subtotalDetalleFactura apellidosUsuario

rucProveedor cantidadProducto [0,n] [0,1] crearDetalleFactura cedulaUsuario

direccionProveedor precioCostoProducto REGIST RA modificarDetalleFactura cuentaUsuario

telefonoProveedor [0,n] [0,1] precioVentaProducto eliminarDetalleFactura claveUsuario

crearProv eedor ENT REGA stockMinimoProducto fechaNacimientoUsuario

modificarProveedor stockMaximoProducto direccionUsuario

eliminarProveedor [0,1] telefonoUsuario

crearProducto CONT IENE

modificarProducto [0,n] crearUsuario

eliminarProducto modificarUsuario

factura eliminarUsuario

[0,n] idFactura

[0,n]

REGIST RA fechaFactura [0,1] [0,1]

[0,1]

subtotalFactura CREA AUT ORIZA

[0,n]

impuestosFactura

detalle_inventario totalFactura

mensajeFactura perfil_usuario

idDetalleInventario idPerfilUsuario

estadoFactura

cantidadDetalleInv entario perfilUsuario

crearFactura

fechaElaboracionDetalleInventario descripcionPerfilUsuario

modificarFactura

fechaExpiracionDetalleInventario fechaPerfilUsuario

eliminarFactura

crearDetalleInventario estadoPerfilUsuario

modificarDetalleInventario crearPerfilUsuario

eliminarDetalleInventario modificarPerfilUsuario

[0,1]

CANCELA eliminarPerfilUsuario

[0,n] [0,1]

c ontiene

[0,n]

[0,1]

CONT IENE rol

cliente

[0,n] idRol

idCliente

rol

nombresCliente

inventario insertar

apellidosCliente

idInventario actualiza

cedulaCliente

eliminar

inventario direccionCliente

ubicacionInventario consultar

telefonoCliente

crearRol

descripcionInventario crearCliente

crearInventario modificarRol

modificarCliente

eliminarRol

modificarInv entario eliminarCliente

eliminarInventario

Figura 3.2.4.1 (Modelo Conceptual)

xci](https://image.slidesharecdn.com/t-espe-021852-120727181803-phpapp01/85/T-espe-021852-91-320.jpg)

![MySQL: Es un sistema de gestión de bases de datos SQL Open Source Creada por MySQL

AB.

Nunit: Herramienta creado por kent beck para desarrollar pruebas unitarias en C#

SQL (Structured Query Language): Lenguaje utilizado para la administración de la

base de datos.

ANSI/ISO:

Aplicación: Programa que lleva a cabo una función específica para un usuario.

CASE (Computer Aided Sofware Engineering) Ingeniería de Software Asistida por

Ordenador un dominio específico, es decir, con una familia de problemas relacionados

Open-Source: Código Abierto. (Son programas que tienen código liberado para poder

ser modificado)

XML (Extensible Markup Language): Meta-lenguaje que permite definir lenguajes

de marcado adecuados a usos determinados.

[TestFixture]: : Lengüeta que identifica a toda la clase que contiene varias pruebas

unitarias

[Test] : Lengüeta que identifica a una prueba unitaria individual

ANEXOS 1

Lectura de Certificados digitales utilizando Visual Basic .Net

cli](https://image.slidesharecdn.com/t-espe-021852-120727181803-phpapp01/85/T-espe-021852-151-320.jpg)