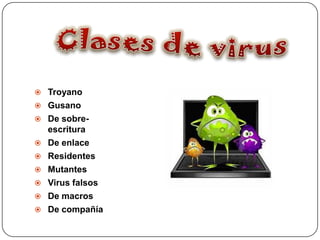

Este documento describe diferentes tipos de virus informáticos, incluyendo troyanos, gusanos, virus de sobreescritura, de enlace, residentes, mutantes, falsos, de macros y de compañía. Explica cómo actúan y se propagan cada tipo de virus, así como algunos nombres específicos de virus dañinos.