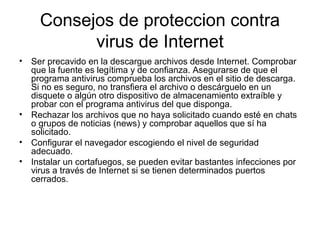

Este documento define y describe los diferentes tipos de virus informáticos como troyanos, bombas y gusanos. Explica que un virus es un malware que altera el funcionamiento de la computadora sin el permiso del usuario, mientras que un gusano se duplica a sí mismo sin necesidad de alterar archivos. También habla sobre spywares, keyloggers e hijackers como otros tipos de malware, y ofrece consejos para protegerse de virus en Internet como descargar archivos solo de fuentes confiables y usar cortafuegos.