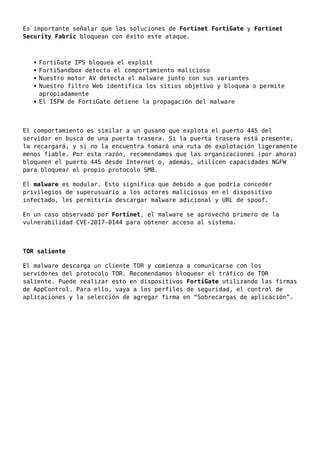

El ransomware WannaCry interrumpió muchas organizaciones en mayo de 2017 al cifrar documentos y archivos críticos. Fortinet Security Fabric ofrece soluciones que incluyen bloqueo de exploits y detección de malware, recomendando además el bloqueo del puerto 445 y el tráfico de la red Tor para mitigar la amenaza. El malware es modular y puede obtener privilegios elevados, permitiendo la descarga de más acciones maliciosas, lo que hace crucial la implementación de políticas de firewall efectivas.

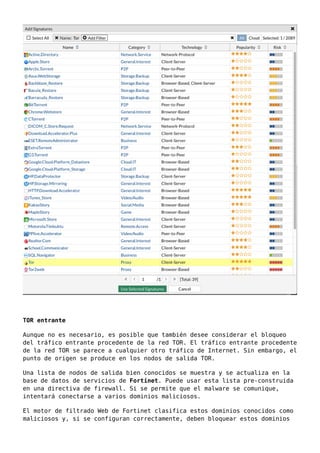

![como parte de las políticas de firewall. Existe un interruptor kill en el

malware que detiene su ejecución si encuentra que existe el dominio “www [.]

Iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Com”. Si bien este dominio

originalmente no existía, un investigador de malware en el Reino Unido lo ha

registrado.

Para que el interruptor kill funcione, el malware debe poder comunicarse con

el dominio kill switch. Fortinet ha decidido no categorizar el dominio kill

switch como malicioso. Sin embargo, los informes a partir del 14 de mayo de

2017 identificaron una versión del malware que elimina el interruptor kill,

lo que hace que este sea un medio ineficaz de mitigación.

De hecho, el interruptor kill ahora parece ser obsoleto, ya que el ataque

sigue en curso y las muestras de estas nuevas olas incluyen nombres de

dominio diferentes, o algunos no incluyen un interruptor.

Cómo ver el malware

Fortinet proporciona dos firmas IPS primarias para detectar el ataque. Estas

son:

MS.SMB.Server.SMB1.Trans2.Secondary.Handling.Code.Execution

Backdoor.Double.Pulsar Anti-Malware

Los motores de Fortinet Anti-Malware / Anti-Virus tienen firmas inteligentes

habilitadas para detectar el malware:

W32 / Agent.AAPW! Tr

W32 / CVE_2017_0147.A! Tr](https://image.slidesharecdn.com/wannacry-fortinet-security-fabric-170710183556/85/Wannacry-fortinet-security-fabric-5-320.jpg)