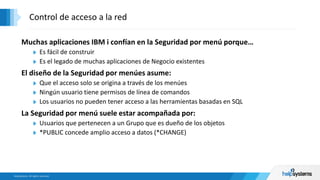

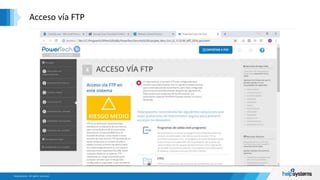

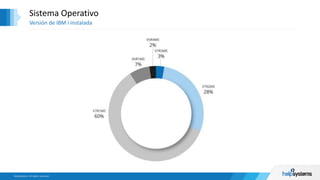

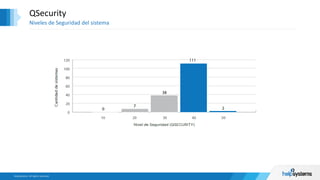

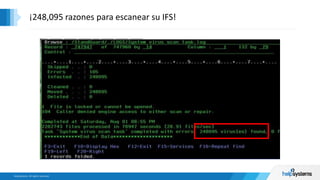

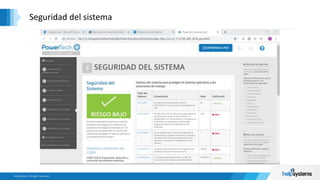

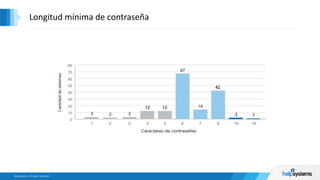

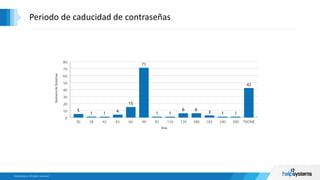

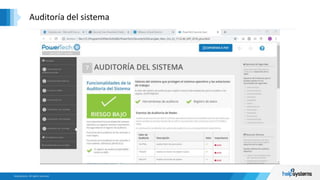

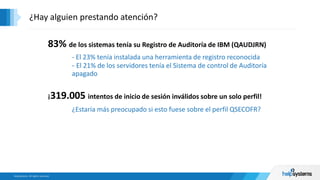

El documento presenta un webinar sobre el 'Security Scan' de IBM i, una herramienta que evalúa las vulnerabilidades del sistema y propone recomendaciones para mejorar la seguridad. Se discuten áreas críticas como privilegios de administración, permisos públicos y el acceso a la red, además de la importancia de mantener registros de auditoría. Helpsystems ofrece la posibilidad de realizar un 'Security Scan' gratuito para ayudar a las organizaciones a identificar y mitigar riesgos de seguridad.

![En breve le enviaremos:

La grabación de este webinar

Más recursos útiles sobre Seguridad de IBM i:

[Artículo] Cómo tener éxito en la Seguridad de IBM i

[Video] Control y prevención de accesos no deseados en IBM i

[Guía] Cuando un malware ataca a sus servidores IBM i, AIX y Linux

[Video] Gestión de permisos especiales y accesos en IBM i

Solicite su Security Scan Gratuito

Estamos llegando al final…

¡Gracias por asistir a nuestro webinar!](https://image.slidesharecdn.com/webinar2018octubresecurityscan16x9v2-190327194822/85/Webinar-Security-Scan-79-320.jpg)