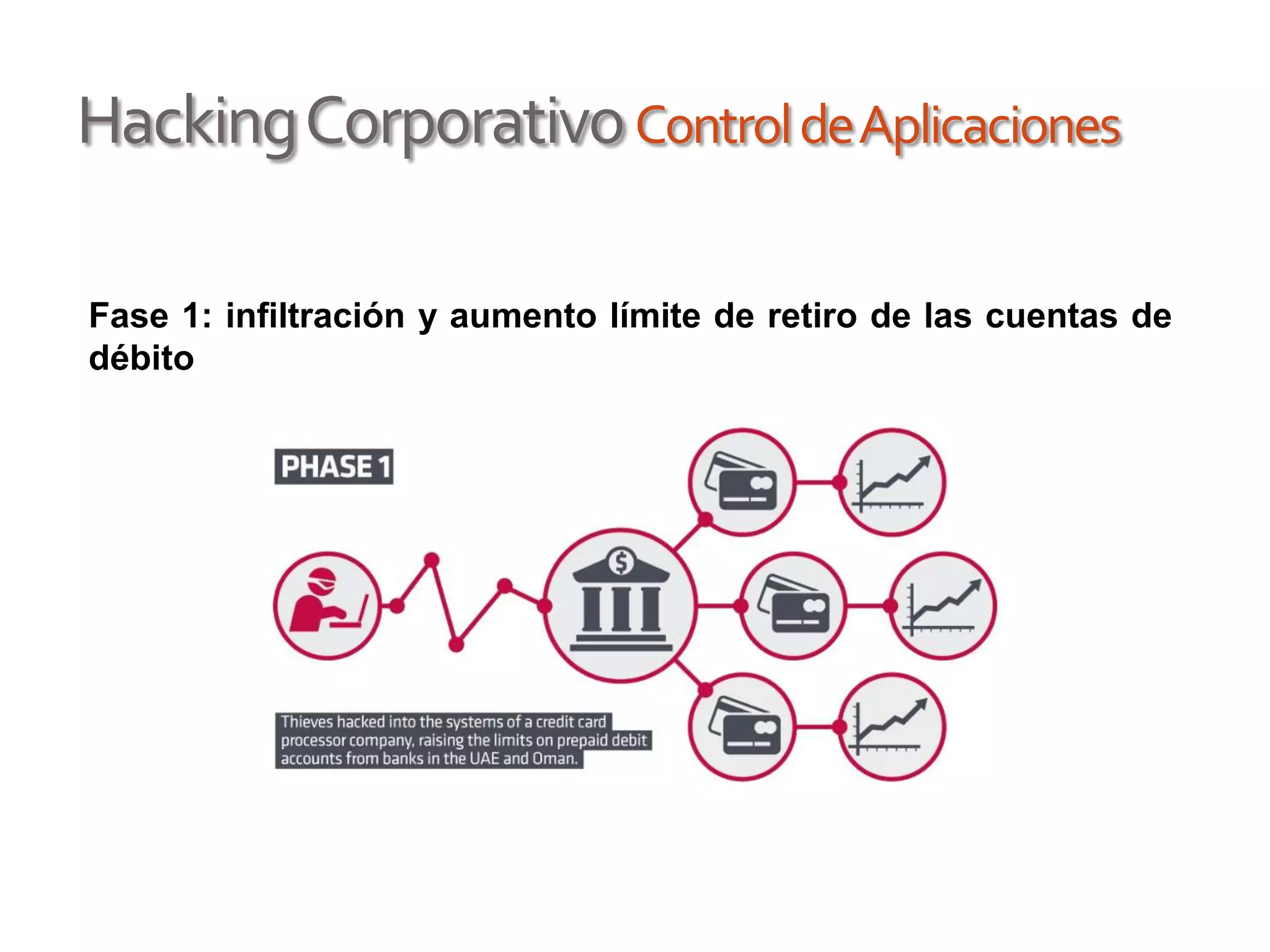

El documento analiza un ataque cibernético a una compañía de procesamiento de tarjetas de crédito en India, donde hackers infiltraron el sistema y aumentaron los límites de retiro en cuentas de débito, culminando en el robo de 5 millones de dólares. Se destacan fallos en los controles de seguridad, tanto de software como de hardware, y la falta de previsión ante vulnerabilidades. Además, propone una serie de mecanismos de prevención y control para mitigar riesgos en el ciclo de vida de las aplicaciones.