PROGRAMA 19

•Descargar como PPTX, PDF•

0 recomendaciones•65 vistas

Este documento presenta un programa de un constructor para una clínica veterinaria como ejemplo. Incluye una descripción del programa, el código del constructor y conclusiones sobre cómo inicialmente los constructores parecían confusos pero después de ver ejemplos y tutoriales se entendió mejor su propósito y cómo hacerlos más eficaces colocando variables como privadas.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

Más de Jose Alejandro Santiago Pintado

Más de Jose Alejandro Santiago Pintado (20)

ArreglosUni Positivos y Negativos y Suma de Vectores

ArreglosUni Positivos y Negativos y Suma de Vectores

Último

Último (9)

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

El necesario mal del Legacy Code (Drupal Iberia 2024)

El necesario mal del Legacy Code (Drupal Iberia 2024)

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

Tipos de datos en Microsoft Access definiciones.pdf

Tipos de datos en Microsoft Access definiciones.pdf

PROGRAMA 19

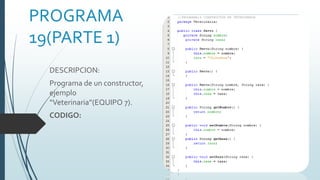

- 1. PROGRAMA 19(PARTE 1) DESCRIPCION: Programa de un constructor, ejemplo “Veterinaria”(EQUIPO 7). CODIGO:

- 3. PROGRAMA EN EJECUCIÓN CONSLUSIONES: Bueno pues este es el programa que me toco exponer, un constructor, la verdad, al principio me pareció algo confuso el entender para que servían y como funcionaban, pero ya después de la exposición de algunos equipos y viendo algunos tutoriales de como crear uno y el saber para que servían, supe el para que, además de que me di cuenta de que hay opciones como el Refactor, también el colocar en privados nuestras variables y eso es mas eficaz para nuestros programas con constructores.