Phishing

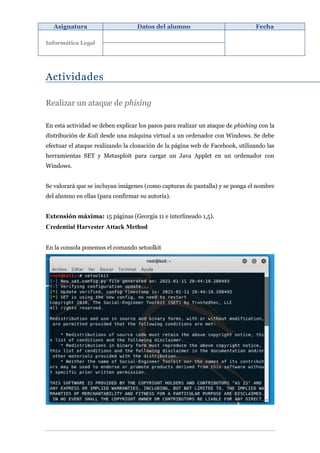

- 1. Asignatura Datos del alumno Fecha Inform�tica Legal Actividades Realizar un ataque de phising En esta actividad se deben explicar los pasos para realizar un ataque de phishing con la distribuci�n de Kali desde una m�quina virtual a un ordenador con Windows. Se debe efectuar el ataque realizando la clonaci�n de la p�gina web de Facebook, utilizando las herramientas SET y Metasploit para cargar un Java Applet en un ordenador con Windows. Se valorar� que se incluyan im�genes (como capturas de pantalla) y se ponga el nombre del alumno en ellas (para confirmar su autor�a). Extensi�n m�xima: 15 p�ginas (Georgia 11 e interlineado 1,5). Credential Harvester Attack Method En la consola ponemos el comando setoolkit

- 2. Asignatura Datos del alumno Fecha Inform�tica Legal Elegimos la primera opci�n Elegimos la segunda opci�n

- 3. Asignatura Datos del alumno Fecha Inform�tica Legal Seleccionamos el m�todo harvester Seleccionamos la segunda opci�n

- 4. Asignatura Datos del alumno Fecha Inform�tica Legal En la maquina con Windows 7 ingresamos la IP En la maquina atacante se genera un reporte con los datos de ingreso

- 5. Asignatura Datos del alumno Fecha Inform�tica Legal Java Applet Attack Method En la consola ponemos el comando setoolkit Elegimos la primera opci�n

- 6. Asignatura Datos del alumno Fecha Inform�tica Legal Elegimos la segunda opci�n Seleccionamos Java Applet Attack Method

- 7. Asignatura Datos del alumno Fecha Inform�tica Legal Seleccionamos la segunda opci�n y escribimos no Ponemos la direccion ip atacante

- 8. Asignatura Datos del alumno Fecha Inform�tica Legal Seleccionamos la segunda opci�n Escribimos la direcci�n de Facebook y seleccionamos la primera opci�n

- 9. Asignatura Datos del alumno Fecha Inform�tica Legal Dejamos el puerto por default y seleccionamos la primera opci�n Ingresamos la ip en la maquina con win7 y nos sale este aviso

- 10. Asignatura Datos del alumno Fecha Inform�tica Legal Al ingresar nos muestra los datos en la maquina atacante. ETTERCAP Iniciamos ettercap

- 11. Asignatura Datos del alumno Fecha Inform�tica Legal Abrimos el archivo etter.conf y agregamos lo siguiente En etter.dns agregamos la p�gina de Facebook con la ip atacante En ettercap vamos a Sniff/Unified sniffing y seleccionamos la interfaz.

- 12. Asignatura Datos del alumno Fecha Inform�tica Legal Escaneamos los host Vamos a host list ,seleccionamos la primera ip y click en add to target 1

- 13. Asignatura Datos del alumno Fecha Inform�tica Legal Seleccionamos la ip victima y click en add to target 2 En Mitm, ARP poisoning, seleccionamos la primera opci�n y despu�s en plugins doble click en dns_spoof

- 14. Asignatura Datos del alumno Fecha Inform�tica Legal Finalmente vamos a Start/Start sniffing y seleccionamos la primera opci�n En la maquina con Windows 7 ingresamos la IP

- 15. Asignatura Datos del alumno Fecha Inform�tica Legal Y en set deben encontrarse los datos ingresados Conclusion: En la actualidad existen una gran variedad de metodos para robar informacion privada de las personas, como pudimos ver en la practica hay metodos simples y otros un poco mas elaborados pero con un poco de estudio cualquiera puede realizarlo. Lo importante es manejar este tipo de conocimiento de manera educativa y no usarla con fines de causar da�o a ninguna persona vulnerando su privacidad