Actividad 5 definiciones

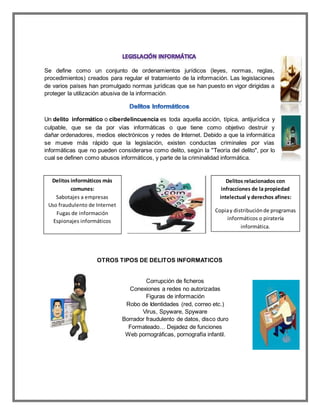

- 1. Se define como un conjunto de ordenamientos jurídicos (leyes, normas, reglas, procedimientos) creados para regular el tratamiento de la información. Las legislaciones de varios países han promulgado normas jurídicas que se han puesto en vigor dirigidas a proteger la utilización abusiva de la información. Un delito informático o ciberdelincuencia es toda aquella acción, típica, antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet. Debido a que la informática se mueve más rápido que la legislación, existen conductas criminales por vías informáticas que no pueden considerarse como delito, según la "Teoría del delito", por lo cual se definen como abusos informáticos, y parte de la criminalidad informática. OTROS TIPOS DE DELITOS INFORMATICOS Corrupción de ficheros Conexiones a redes no autorizadas Figuras de información Robo de Identidades (red, correo etc.) Virus, Spyware, Spyware Borrador fraudulento de datos, disco duro Formateado… Dejadez de funciones Web pornográficas, pornografía infantil. Delitos informáticos más comunes: Sabotajes a empresas Uso fraudulento de Internet Fugas de información Espionajes informáticos Delitos relacionados con infracciones de la propiedad intelectual y derechos afines: Copia y distribución de programas informáticos o piratería informática.

- 2. Delitos informáticos Cinco millones de contraseñas de Gmail filtradas en un foro ruso Detenido el creador de un virus que robaba contraseñas en redes sociales Google supera el millón de denuncias diarias por piratería Un edil de Elche denuncia que suplantaron su identidad en la Red Hackers roban millones de correos de clientes de Home Depot El crimen cibernético es cada vez más audaz y agresivo. Cada segundo, 12 personas son víctimas de un delito en la red, según el último Reporte Global de Cibercrimen Norton (2013). - See more at: http://www.e-consulta. com.mx/opinion/2014-03-01/delitos-ciberneticos-en-mexico# sthash.FCfD7sBr.dpuf El organismo estima que al menos 378 millones de usuarios sufrieron el año pasado, el hackeo de cuentas, robo de identidad, fraudes financieros, recepción de virus, extorsión con imágenes o peor aún, cayeron en la trampa de la pornografía infantil o trata de personas - See more at: http://www.e-consulta. com.mx/opinion/2014-03-01/delitos-ciberneticos-en-mexico# sthash.FCfD7sBr.dpu México podría enfrentar hasta tres veces más delitos informáticos durante 2014; el informe de la OEA estima que el cibercrimen en América Latina cuesta más de 113,000 mdd www.cnnexpansion.com/.../06/.../400-mas-delitos- ticos-en-mexic. Información sobre el caso de Chelsea Manning, sentenciada a 35 años de prisión por filtrar cientos de miles de documentos confidenciales del Departamento de Estado estadunidense a Wikileaks. - See more at: http://wikileaks.jornada.com.mx/notas/blog-del-juicio-contra-bradley-manning# sthash.EowKS4dG.dpufciberne En septiembre de 2011, un grupo internacional de hackers denominado “Anonymous” atacó la página de Internet de la SEDENA, así como el sitio web del Congreso de Nayarit, dejando sin funcionar el sitio principal del órgano legislativo. En este caso, el grupo ofensivo quiso demostrar su habilidad para penetrar los espacios recónditos del gobierno mexicano, y así lo logró. La Secretaría de la Defensa Nacional (SEDENA), TV Azteca, Televisa, The New York Times, The Washington Post, Facebook, Google, Twitter y Monsanto son algunas de las organizaciones que han sido sujetas a cibercrímenes. A veces, los autores de este tipo de actos ilegales quieren causar daño a la imagen y reputación de sus víctimas para promover sus propias causas. En otras ocasiones, los perpetradores de estos fraudes quieren fanfarronear sus habilidades, como fue el caso de la Secretaría de la Defensa Nacional (SEDENA).

- 3. Ley de Adquisiciones, Arrendamientos y Servicios del Sector Público - 04/01/2000 Ley de Obras Públicas -04/01/2000 Reformas al Código de Comercio - 29/05/2000 Reformas al Código Civil - 29/05/2000 Reformas a la Ley Federal de Protección al Consumidor - 29/05/2000 Reformas al Código Federal de Procedimientos Civiles - 29/05/2000 Ley Federal de Procedimiento Administrativo -30/05/2000 Acuerdo que establece los lineamientos para la operación del Registro Público de Comercio - Sistema Integral de Gestión Registral - 08/09/2000 Ley de Sociedades de Inversión -04/06/2001 Norma Oficial NOM 151-SCFI 2002, Prácticas comerciales-Requisitos que deben observarse para la conservación de los mensajes de datos -04/06/2002 Protocolo de Comunicación de la IES -08/2003 Código Fiscal de la Federación -05/01/2004 Ley Federal de Protección al Consumidor -04/02/2004 Acuerdo 43/2004 del Instituto Mexicano del Seguro Social -03/03/2004 Reglamento del Código de Comercio sobre Prestadores de Servicios de Certificación - 19/07/2004 Reglas Generales a las que deberán sujetarse los Prestadores de Servicios de Certificación - 10/08/2004 Reglamento de la Ley Federal de Protección al Consumidor- 03/08/2006 Reforma de la Ley Federal de Protección al Consumidor -29/01/2009 Acuerdo de 27 de febrero de 2012, por el que se dan a conocer las Reglas Generales para la gestión de trámites a través de medios de comunicación electrónica presentados ante la Secretaría de Gobernación. (DOF 9 de marzo de 2012) Ley para regular las Sociedades de Información Crediticia -27/12/2001 (Diario Oficial de la Federación, 17 de enero 2002) Propuesta de iniciativa de Ley Federal de Protección de Datos Personales - 14/02/2001 Propuesta de reformas al Art. 16 constitucional en materia de protección de datos personales - 21/02/2001 Ley de Protección de Datos Distrito Federal, -26/08/2008 (Gaceta Oficial del Distrito Federal nº 434, 3 octubre 2008).