Asegúr@IT III - Ataques SQL Injection masivos

•

4 recomendaciones•1,921 vistas

Este documento describe los ataques de inyección SQL y cómo pueden ocurrir ataques masivos automatizados. Explica cómo los atacantes pueden identificar de forma programática URLs vulnerables y luego ejecutar ataques independientes de los datos y tablas de la base de datos. También proporciona consejos sobre cómo protegerse contra la inyección SQL mediante la validación de entradas, el uso de parámetros y cuentas con permisos limitados.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

Similar a Asegúr@IT III - Ataques SQL Injection masivos

Similar a Asegúr@IT III - Ataques SQL Injection masivos (20)

Cómo blindar tu sitio WordPress (Rodrigo Donini, WCBA 2017)

Cómo blindar tu sitio WordPress (Rodrigo Donini, WCBA 2017)

STOP a la fuga de información: la barrera indispensable de seguridad en SQL S...

STOP a la fuga de información: la barrera indispensable de seguridad en SQL S...

Ataques de inyección SQL: qué son y cómo protegerse

Ataques de inyección SQL: qué son y cómo protegerse

Framework .NET 3.5 13 Programación orientada a la red

Framework .NET 3.5 13 Programación orientada a la red

Más de Chema Alonso

Más de Chema Alonso (20)

Cazando Cibercriminales con: OSINT + Cloud Computing + Big Data

Cazando Cibercriminales con: OSINT + Cloud Computing + Big Data

New Paradigms of Digital Identity: Authentication & Authorization as a Servic...

New Paradigms of Digital Identity: Authentication & Authorization as a Servic...

Recuperar dispositivos de sonido en Windows Vista y Windows 7

Recuperar dispositivos de sonido en Windows Vista y Windows 7

Cuarta Edición del Curso Online de Especialización en Seguridad Informática p...

Cuarta Edición del Curso Online de Especialización en Seguridad Informática p...

Último

DNX Disandat. Xtended Xperiences. Casos prácticos para Metaverso, Realidad Aumentada, Realidad Virtual, Realidad extendida y Computación espacial en 20232023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendidaLuis Francisco Reyes Aceves

Último (18)

Guia Basica para bachillerato de Circuitos Basicos

Guia Basica para bachillerato de Circuitos Basicos

presentación del desensamble y ensamble del equipo de computo en base a las n...

presentación del desensamble y ensamble del equipo de computo en base a las n...

presentacion_desamblado_de_una_computadora_base_a_las_normas_de_seguridad.pdf

presentacion_desamblado_de_una_computadora_base_a_las_normas_de_seguridad.pdf

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

2023 07 Casos prácticos para Realidad aumentada, metaverso y realidad extendida

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Asegúr@IT III - Ataques SQL Injection masivos

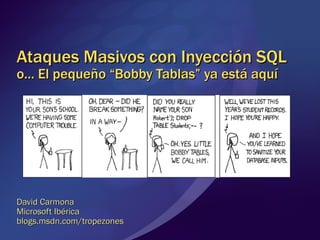

- 1. Ataques Masivos con Inyección SQL o... El pequeño “Bobby Tablas” ya está aquí David Carmona Microsoft Ibérica blogs.msdn.com/tropezones

- 2. Inyección SQL 101 string sqlString="SELECT * FROM Orders WHERE “ + “CustomerID='" + idCliente + "'"; SELECT * FROM Orders WHERE CustomerID= ‘Miguel' Buena persona SELECT * FROM Orders WHERE CustomerID= ‘Miguel‘OR 1=1 --’ Mirón SELECT * FROM Orders WHERE CustomerID= ‘Miguel‘; DROP TABLE ORDERS --’ Graciosillo SELECT * FROM Orders WHERE CustomerID= ‘ Miguel‘;exec xp_cmdshell ‘format C:’ Eso que piensas

- 10. Ataque masivo

Notas del editor

- © 2004 Microsoft Corporation. All rights reserved. This presentation is for informational purposes only. Microsoft makes no warranties, express or implied, in this summary.