Delitos informaticos

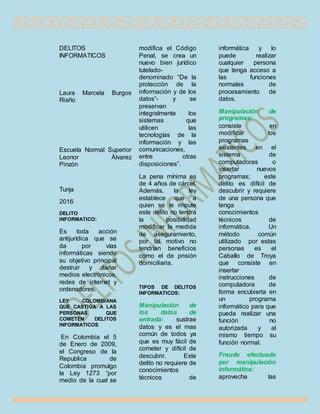

- 1. DELITOS INFORMATICOS Laura Marcela Burgos Riaño Escuela Normal Superior Leonor Álvarez Pinzón Tunja 2016 DELITO INFORMATICO: Es toda acción antijurídica que se da por vías informáticas siendo su objetivo principal destruir y dañar medios electrónicos, redes de internet y ordenadores. LEY COLOMBIANA QUE CASTIGA A LAS PERSONAS QUE COMETEN DELITOS INFORMATICOS En Colombia el 5 de Enero de 2009, el Congreso de la Republica de Colombia promulgo la Ley 1273 “por medio de la cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado- denominado “De la protección de la información y de los datos”- y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones”. La pena mínima es de 4 años de cárcel. Además, la ley establece que a quien se le impute este delito no tendrá la posibilidad modificar la medida de aseguramiento, por tal motivo no tendrían beneficios como el de prisión domiciliaria. TIPOS DE DELITOS INFORMATICOS: Manipulación de los datos de entrada: sustrae datos y es el mas común de todos ya que es muy fácil de cometer y difícil de descubrir. Este delito no requiere de conocimientos técnicos de informática y lo puede realizar cualquier persona que tenga acceso a las funciones normales de procesamiento de datos. Manipulación de programas: consiste en modificar los programas existentes en el sistema de computadoras o insertar nuevos programas; este delito es difícil de descubrir y requiere de una persona que tenga conocimientos técnicos de informática. Un método común utilizado por estas personas es el Caballo de Troya que consiste en insertar instrucciones de computadora de forma encubierta en un programa informático para que pueda realizar una función no autorizada y al mismo tiempo su función normal. Fraude efectuado por manipulación informática: aprovecha las

- 2. repeticiones automáticas de los procesos de cómputo. Se le denomina “técnica del salchichón” en la que “rodajas muy finas” apenas perceptibles de transacciones financieras, se van sacando repetidamente de una cuenta y se transfieren a otra. Sabotaje informático: Implica que el delincuente recupere o busca destruir el centro de cómputos o los programas o información almacenados e los ordenadores. Piratería informática: es la violación ilegal del derecho de autor, es una de las modalidades de reproducción técnica que implica la elaboración de una copia semejante al original, con la intención de hacerla pasar por tal. Existen 2 tipos de modalidades de piratería informática estas son: 1) consiste en el empleo del computador sin autorización, en el cual un tercero utiliza indebidamente recursos de la empresa en que trabaja utilizándolas para su provecho sin contar con permiso para ese uso. el sujeto accede a un computador ajeno o a la sesión de otro usuario, retirando archivos mediante la ejecución de los comandos copiar o cortar, para luego guardar ese contenido en un soporte propio. Cajeros automáticos y tarjetas de crédito: por estos medios se logra retirar dinero del cajero automático, utilizando una tarjeta magnética robada, o los números de la clave para el acceso a la cuenta de sus fondos. Robo de identidad: luego de que se obtienen todos los datos de un individuo se procede a realizar todo tipo de operaciones para provecho de victimario, fingiendo ser la persona a la cual robo su información; esto es considerado como delito de estafa. Phreaking: consiste en ingresar en las redes de telecomunicaciones para realizar llamadas telefónicas a larga distancia utilizando la cuenta ajena. RECOMENDACIONES PARA EVITAR LOS DELITOS INFORMATICOS Copiar la ruta de enlace al recibir correos de sitios como los bancos, para comprobar que el enlace corresponda al enlace de la página oficial del banco y no a na falsificación de web.

- 3. Tener la cuenta de Facebook completament e privada y hacer la correcta configuración del perfil. Hacer buen uso de la información que publicamos en internet para no ser un blanco fácil para los delincuentes informáticos. No compartir la clave de seguridad de nuestras cuentas con las demás personas. No creer en las ofertas y premios que algunas páginas ofrecen. Denunciar las páginas que cometan delitos informáticos. No dar información personal a personas que no conozcamos en persona ya que pueden ser perfiles falsos. No guardar contraseñas en dispositivos públicos para evitar estafas y robo de identificación.