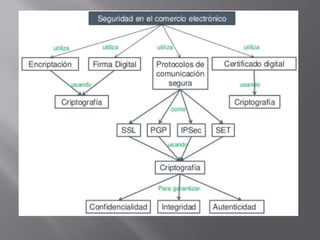

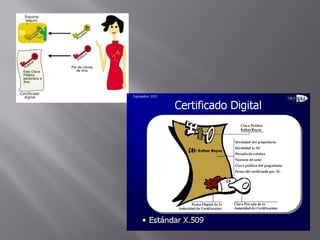

El documento habla sobre la infraestructura de clave pública (PKI) y cómo permite el intercambio seguro de información en Internet. La PKI se basa en el sistema RSA de distribución de claves y usa certificados digitales, organizaciones de certificación y directorios de certificados para proporcionar autenticación, integridad, no repudio y otras funciones de seguridad.