Amenasas Virtuales 2023.pdf

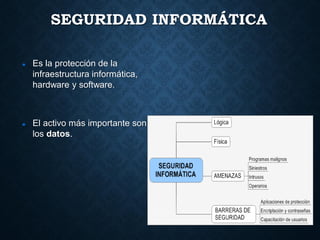

- 1. SEGURIDAD INFORMÁTICA ◼ Es la protección de la infraestructura informática, hardware y software. ◼ El activo más importante son los datos.

- 2. SEGURIDAD INFORMÁTICA ◼ El activo más importante son los datos.

- 3. SEGURIDAD INFORMÁTICA • Objetivos de la seguridad informática: • La seguridad informática está concebida para proteger: • - PROTECCIÓN DE LOS DATOS (la información) • - PROTECCIÓN DE LOS EQUIPOS • - PROTECCIÓN DE LOS USUARIOS

- 4. SEGURIDAD INFORMÁTICA • - PROTECCIÓN DE LOS DATOS • (la información): • + Evitando el acceso a usuarios no autorizados • + Asegurar el acceso a los datos en el momento oportuno. • + Asegurar el respaldo ante daños, accidentes, desastres, etc

- 5. SEGURIDAD INFORMÁTICA • - PROTECCIÓN DE LOS EQUIPOS • + Asegurando el funcionamiento adecuado. • + Evitar robos, incencios, boicot, etc. • + Asegurar el suministro eléctrico.

- 6. SEGURIDAD INFORMÁTICA • - PROTECCIÓN DE LOS USUARIOS • + Establecer normas de uso que minimicen el riesgo de los datos. • + Establecer perfiles de usuario • + Establecer horarios de funcionamiento. • + Autorizaciones y denegaciones • + Restricción de acceso y a lugares.

- 7. SEGURIDAD INFORMÁTICA • AMENAZAS • + El propio usuario • + Programas maliciosos • + Intrusos • + Siniestros • + Personal interno

- 8. SEGURIDAD INFORMÁTICA • AMENAZAS • + El propio usuario • Causa del mayor problema ligado a la seguridad de un sistema informático (porque no le importa, no se da cuenta o a propósito).

- 9. SEGURIDAD INFORMÁTICA • AMENAZAS • + Programas maliciosos • programas destinados a perjudicar o a hacer un uso ilícito de los recursos del sistema. • Estos programas pueden ser un virus informático, un gusano informático, un troyano, una bomba lógica o un programa espía o Spyware.

- 10. SEGURIDAD INFORMÁTICA • AMENAZAS • + Intrusos • persona que consigue acceder a los datos o programas de los cuales no tiene acceso permitido (cracker, defacer, script kiddie o Script boy, viruxer, etc.).

- 11. SEGURIDAD INFORMÁTICA • AMENAZAS • + Siniestros • (robo, incendio, inundación): una mala manipulación o una malintención derivan a la pérdida del material o de los archivos.

- 12. SEGURIDAD INFORMÁTICA • AMENAZAS • + Personal interno • Las pujas de poder, venganzas de los trabajadores, etc, que llevan soluciones incompatibles para la seguridad informática.

- 13. SEGURIDAD INFORMÁTICA • TÉCNICAS PARA ASEGURAR EL SISTEMA ◼ Codificar la información: Criptografía, contraseñas difíciles de averiguar a partir de datos personales del individuo. ◼ Vigilancia de red.

- 14. SEGURIDAD INFORMÁTICA • TÉCNICAS PARA ASEGURAR EL SISTEMA Tecnologías repelentes o protectoras: cortafuegos, sistema de detección de intrusos - antispyware, antivirus, llaves para protección de software, etc. Mantener los sistemas de información con las actualizaciones que más impacten en la seguridad. ◼ Sistema de Respaldo Remoto

- 15. SEGURIDAD INFORMÁTICA • Averiguar la validez de las siguientes expresiones: ◼ ”Mi sistema no es importante para un cracker” ◼ ”Estoy protegido pues no abro archivos que no conozco” ◼ ”Como tengo antivirus estoy protegido” ◼ ”Como dispongo de un firewall no me contagio”