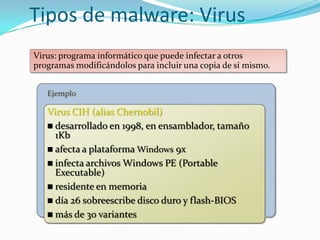

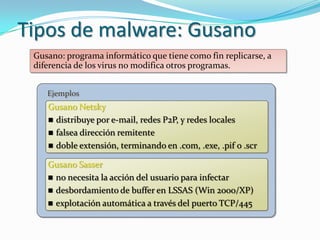

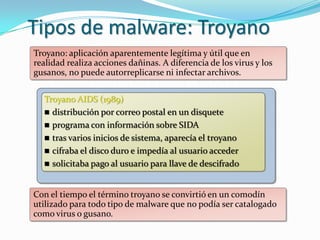

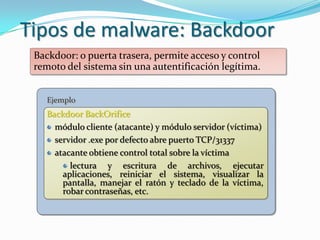

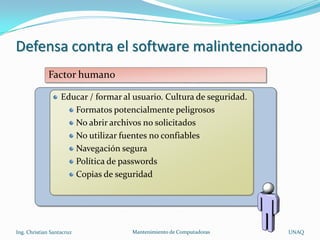

El documento habla sobre los virus informáticos, su origen e historia. Explica que los primeros indicios de virus datan de 1949 y que en la década de los 70 y 80 los virus se fueron expandiendo a través de las redes de computadoras. También define los delitos informáticos y las características de los hackers, señalando que existen diferentes tipos como crackers, phreakers y carders. Por último, explica cómo prevenir infecciones virales manteniendo software antivirus actualizado y evitando descargar archivos de fuentes desconocidas.