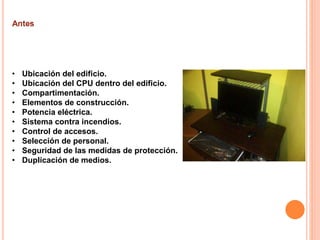

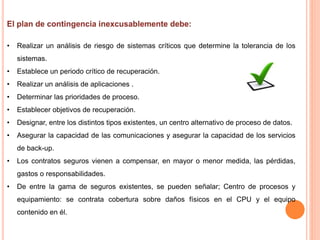

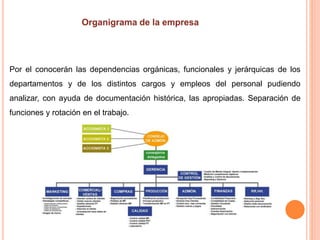

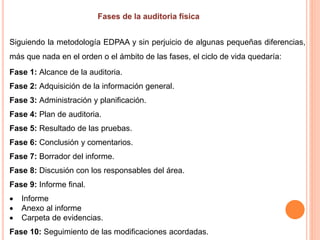

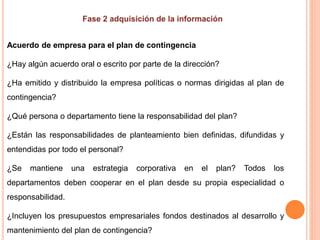

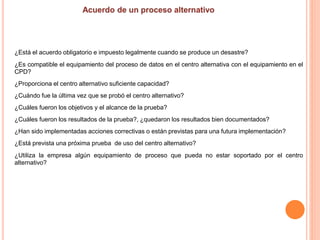

Este documento describe los principales aspectos que debe cubrir un plan de contingencia y auditoría de seguridad física para un centro de procesamiento de datos (CPU). Detalla los elementos clave para garantizar la integridad de los activos, ejecutar un plan de contingencia adecuado y llevar a cabo una auditoría efectiva que evalúe la seguridad del CPU.