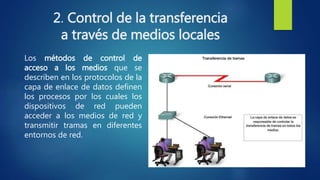

1) La capa de enlace de datos prepara los paquetes de la capa de red para su transmisión a través de los medios locales mediante la encapsulación de los paquetes en tramas y controla cómo se colocan y reciben las tramas de los medios utilizando técnicas como el control de acceso a los medios.

2) Existen diferentes métodos de control de acceso a los medios compartidos como el acceso controlado y por contención, y los métodos utilizados dependen de si los medios son compartidos y de la topología de la red.