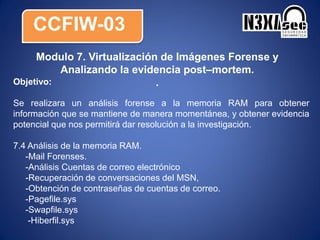

Este documento presenta un curso de certificación en informática forense para Windows. El curso consta de 8 módulos que cubren temas como la introducción a la informática forense, el establecimiento de un laboratorio forense, la obtención y análisis de evidencia digital, la recuperación de archivos, la esteganografía y la documentación de la evidencia. El objetivo es enseñar técnicas forenses prácticas para investigar delitos informáticos a través del análisis de sistemas, archivos y otros medios digital