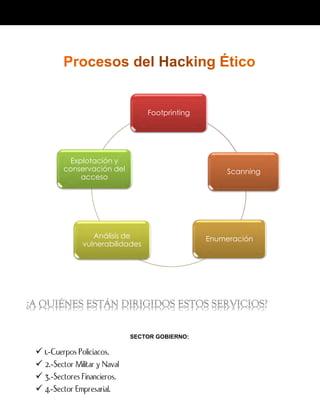

N3xasec es una empresa mexicana especializada en seguridad informática y forense, ofreciendo servicios como auditorías de código fuente, pruebas de penetración y análisis de vulnerabilidades, dirigidos a sectores gubernamentales y empresariales. Su objetivo es proteger activos digitales a través de diversas técnicas de hacking ético y evaluaciones de la seguridad de redes y sistemas. N3xasec también realiza auditorías de informática forense y pruebas de denegación de servicio, proporcionando reportes detallados y recomendaciones para fortalecer la seguridad de sus clientes.