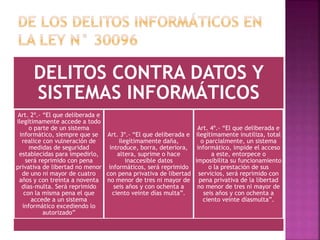

El documento habla sobre el curso de derecho informático. Explica conceptos como cibercrimen, delitos informáticos y malware como troyanos, gusanos y ransomware. También resume la Ley No 30096 de Perú sobre delitos informáticos y establece penas para conductas como acceso no autorizado a sistemas, daño a datos, interceptación de comunicaciones e identidad falsa.