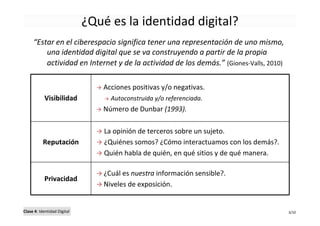

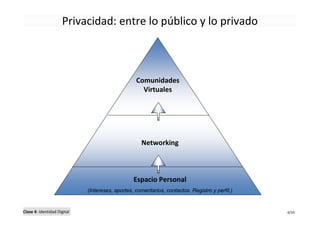

El documento trata sobre la identidad digital. Explica que la identidad digital es la representación de uno mismo en el ciberespacio y se construye a través de las propias acciones y las de otros en Internet. También habla sobre conceptos como la privacidad, la reputación y las amenazas en la web, como el robo de identidad. Por último, ofrece recomendaciones para gestionar de forma segura la propia identidad digital.

![Bibliografía

• Argentina. Presidencia de la Nación. Ministerio de Educación. (2010) Los adolescentes y las redes sociales. Escuela y

Medios. Disponible en: http://www.me.gov.ar/escuelaymedios/material/redes.pdf [Consulta Mayo 14, 2011]

Cuadernillo explicativo sobre redes sociales. Consejos e información general sobre los adolescentes en las redes sociales.

• Borghello, Cristian. (2011). Las redes sociales, la imagen y el derecho a la intimidad. Boletín Segu-Info 171. Disponible

en: http://www.segu-info.com.ar/articulos/111-intimidad-imagen-redes-sociales.htm [Consulta Mayo 14, 2011] [Consulta

Mayo 14, 2011]

Sobre la propia imagen y la intimidad de la persona en comunidades virtuales. Lo que “otros” pueden hacer con nuestra propia imagen. Acerca de los contratos

por adhesión y las políticas de privacidad.

• Borghello, Cristian. (2009). Crimeware: el crimen del Siglo XXI. Eset Latinoamérica. Disponible en: http://www.eset-

la.com/pdf/prensa/informe/crimeware_crimen_siglo_xxi.pdf [Consulta Mayo 14, 2011]

Qué es y cómo funciona el malware (ataques vandálicos, fraudes y engaños virtuales para obtener beneficios económicos). Aspectos técnicos, metodológicos,

legislación y estrategias de prevención.

• Borghello, Cristian. (2008). Redes sociales utilizadas para propagar malware. Eset Latinoamérica. Disponible en:

http://www.eset-la.com/pdf/prensa/informe/redes_sociales.pdf [Consulta Mayo 14, 2011]

Amenazas y daños potenciales en las redes sociales. Estudio de caso.

• Borghello, Cristian. (2007). Consejos contra el malware. Segu-Info.

http://www.4shared.com/file/31009744/6244d630/eset_consejos-contra-malware.html [Consulta Mayo 14, 2011]

Recomendaciones en general. Consejos contra el SPAM, el Pishing, Adware y Spyware

• Carreras, Roberto. (2011). Netiqueta en blogs, Twitter y Facebook, ¿cómo comportarse?. Roberto Carreras. Disponible

en: http://robertocarreras.es/netiqueta-en-blogs-twitter-y-facebook-%C2%BFcomo-comportarse/ [Consulta Mayo 14,

2011]

• Casanovas, Josep. (2007). Ordenadores, hijos e Internet: guía de supervivencia. Alzado.org. Disponible en:

http://www.alzado.org/articulo.php?id_art=680 [Consulta Mayo 14, 2011]

Ingeniero en Software, Josep nos cuenta su experiencia personal acerca de los hijos y su relación con la tecnología. Comparte en el artículo sus impresiones,

consejos y recomendaciones.

Clase 4: Identidad Digital 9/10](https://image.slidesharecdn.com/clase4-identidaddigital-110619204217-phpapp02/85/Clase-4-Identidad-Digital-9-320.jpg)

![Bibliografía

EDUTEKA. (2002). Las 10 Reglas Básicas de la Netiqueta. Disponible en: http://www.eduteka.org/Netiqueta.php3

[Consulta Mayo 14, 2011]

Giones-Valls, Aina; Serrat Brustenga, Marta. (2010). La gestión de la identidad digital: una nueva habilidad

informacional y digital. BiD: textos universitaris de biblioteconomia i documentació. 2010. Disponible en:

http://www.ub.edu/bid/24/giones2.htm [Consulta Mayo 14, 2011]

Las ventajas de la presencia en línea y gestión de la propia identidad digital como nueva habilidad y competencia informacional en el marco de la ALFIN.

Himanen, Pekka. (2002). La ética del hacker y el espíritu de la era de la información. Ediciones Destino. Buenos Aires.

pp. 255

IETF. Working Group. (1985). Netiquette Guidelines. Disponible en: http://www.rfc-editor.org/rfc/rfc1855.txt [Consulta

Mayo 14, 2011]

Observatorio INTECO. (2011). Guía de introducción a la Web 2.0: aspectos de privacidad y seguridad en las

plataformas colaborativas. INTECO. Disponible en: http://www.inteco.es/file/pc8SqNjSy4wtSH7Apl5n5Q [Consulta

Mayo 14, 2011]

Concepto, cifras y ámbitos de aplicación de la Web 2.0. Riesgos, derechos y libertades a proteger. Obligaciones y responsabilidades de los diferentes actores.

Buenas prácticas sobre la privacidad para un uso seguro y responsable.

Schuschny, Andrés. Principios de la amigabilidad (para comunidades y redes sociales). (2009). Humanismo y

Conectividad. Disponible en: http://humanismoyconectividad.wordpress.com/2009/05/19/principios-de-la-amigabilidad/

[Consulta Mayo 14, 2011]

Clase 4: Identidad Digital 10/10](https://image.slidesharecdn.com/clase4-identidaddigital-110619204217-phpapp02/85/Clase-4-Identidad-Digital-10-320.jpg)