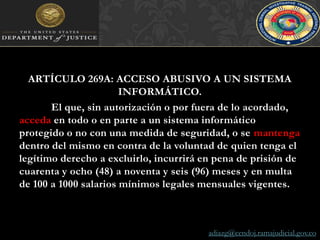

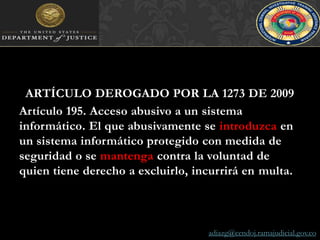

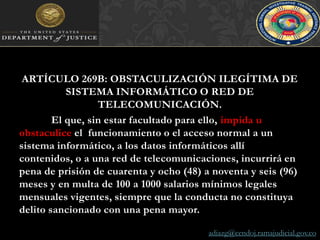

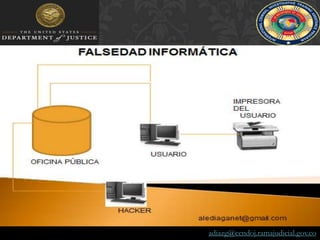

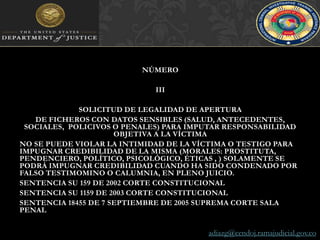

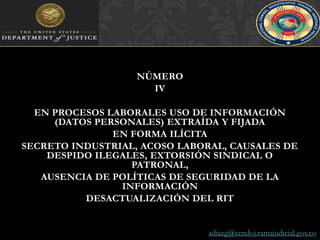

El documento discute la naturaleza jurídica del bien jurídico tutelado de la información y los delitos informáticos en Colombia según la Ley 1273 de 2009. Explica que existe un debate entre quienes consideran que no hay un bien jurídico protegido y quienes afirman que los delitos informáticos afectan efectivamente el bien jurídico de la información. También resume los principales artículos de la ley que definen delitos como acceso abusivo, daño informático y violación de datos personales.