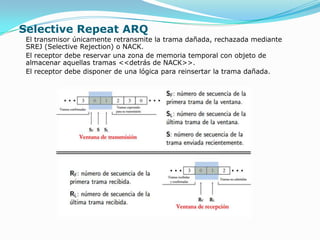

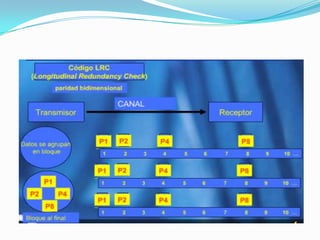

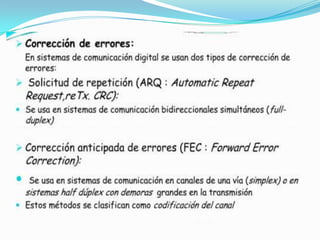

Este documento trata sobre la corrección de errores en la transmisión de datos. Describe diferentes métodos como la paridad simple y los códigos de redundancia cíclica (CRC) para detectar errores. También habla sobre protocolos ARQ como Stop-and-wait, Go-Back-N y Selective Repeat que permiten la retransmisión de tramas erróneas. Finalmente, explica la importancia de la sincronización y supervisión de protocolos para el establecimiento y mantenimiento de las conexiones.

![ El receptor ahora, repite la operación de contar la cantidad de

“unos” que hay (menos el último bit) y si coincide, es que no ha

habido error.

Problemas de este método:

Hay una alta probabilidad de que se cuelen casos en los que ha

habido error, y que el error no sea detectado, como ocurre si se

cambian dos números en la transmisión en vez de uno.

• Puede ser “par” o “impar”

• Se adiciona un bit a cada carácter, y este bit completará

un número “par” de 1´s o un número “impar” de 1´s.

– Ej: Paridad “par”: 01011010[0], 11000100[1]

– Ej: Paridad “impar”: 11011001[1], 10101101[0]

• Su eficiencia es del 50%](https://image.slidesharecdn.com/correccindeerrores-uniandes-120627173116-phpapp01/85/Correccion-De-Errores-Uniandes-14-320.jpg)