Internet Profunda

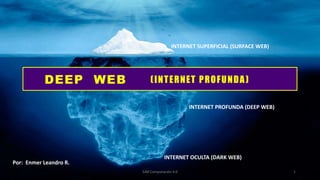

- 1. DEEP WEB (INTERNET PROFUNDA) INTERNET SUPERFICIAL (SURFACE WEB) INTERNET PROFUNDA (DEEP WEB) INTERNET OCULTA (DARK WEB) Por: Enmer Leandro R. SJM Computación 4.0 1

- 2. Nota: el presente contenido es informativo y no p reten d e p romover el acces o d e n u estros lectores a la I ntern et p rofu n d a (Deep Web ). Entrar a ella es ries gos o p ara el intern au ta comú n . SJM Computación 4.0 2

- 3. INTRODUCCIÓN Internet nació como una red que permite comunicarnos y acercarnos, y que sin duda ha cambiado la forma en cómo el mundo se relaciona e interactúa, una forma de comunicarnos es a través de Google u otros navegadores. El robot de Google scannea, por decirlo de una forma sencilla, las páginas web y las incorpora a un índice donde anexa palabras y dominios. El proceso es algorítmico y determina los sitios a rastrear, frecuencia y número de páginas, y encuentra la información que requerimos. Conocemos WhatsApp, Facebook, Google y un largo etcétera. Pero ¿sabías que ‘debajo’ de todo eso está otra parte de Internet? Solo accedes a una parte si usas Chrome, Firefox, Safari o similares. Pero algo de lo que existe en Internet está oculto para ti, y una parte de ello es accesible únicamente con navegadores web especiales, también hay muchas cosas a las que no tenemos acceso a través de un buscador, porque es información que se encuentra en servidores privados de algún tipo de organización, información académica, intranets o sitios particulares de alguna empresa. Es por el mismo crecimiento de Internet donde los investigadores empiezan a detectar que parte de la información contenida en los sitios web no pueden ser accedidos directamente y por ende, no pueden ser encontrada por los motores de búsqueda. Toda esta información se encuentra en lo que llamamos DEEP WEB o INTERNET PROFUNDA, que es el tema que vamos a tratar. SJM Computación 4.0 3

- 4. DEFINICIÓN DEEP WEB -Definimos como DEEP WEB todo aquel contenido de Internet: redes, sitios, bases de datos, mensajería, sistemas de intercambio de ficheros, etc. Que por voluntad propia o como consecuencia de alguna tecnología aplicada, no permite que sus contenidos sean indexados en los motores de búsqueda de la SURFACE WEB. -La DEEP WEB no es una red física separada, si no una capa de aplicación y protocolos montada sobre las redes existentes. La DEEP WEB también es parte de Internet. La Deep Web o (Internet profunda) se denomina así por la sencilla razón de que está compuesta por todo aquel contenido de Internet que, por diversos motivos, NO ESTÁ INDEXADO por motores de búsqueda como Bing, Yahoo o el propio Google –entre muchos otros- -DEEP WEB - se refiere a regiones de Internet ocultas del público. Para tener acceso a la Deep Web se necesita tener acceso a la red Tor, siglas para The Onion Router, un navegador de Internet que utiliza una red de servidores que redirigen de manera continua cualquier conexión entrante, lo que logra mantener el anonimato de las personas que navegan en ella. -Su objetivo es ocultar la localización y utilización de contenido del usuario, de cualquiera que esté vigilando las redes o realice análisis de tráfico. -Además, hay webs privadas que pertenecen a la Deep Web sin que muchos lo sepan. Por ejemplo, el área privada de una empresa, la zona de usuario de una operadora o la web privada de una universidad, tienen información que no está indexada en ningún buscador. SJM Computación 4.0 4

- 5. I N T E R N E T I N T E R N E T S U P E R F I C I A L ( S u r fa c e We b ) I NT ERNET PROF UNDA (Deep Web ) I NT ERNET OSCURA ( Dark Web ) ORGANIZACIÓN DE INTERNET La Internet superficial: esta conformada por todas aquellas paginas web cuyos contenidos pueden ser indexados por motores de búsqueda convencionales. La Internet profunda: esta conformada por aquellas paginas web cuyos contenidos son dinámicos o no pueden ser accedidos por los motores de búsqueda convencionales, como ocurre con determinadas bases de datos que requieren de usuario y contraseña. La Internet oscura: esta conformada por páginas ocultas que no tienen ningún enlace y por redes privadas virtuales cuyo acceso a menudo debe hacerse por medios no convencionales. SJM Computación 4.0 5

- 6. ORGANIZACIÓN DE INTERNET 1ra. capa de internet: INTERNET SUPERFICIAL (SURFACE WEB, OPEN WEB O INTERNET) La mayoría de los usuarios de Internet en todo el mundo utilizan la web superficial o surface Internet, conocida como Internet caso Yahoo, Bing, Google. Solo un pequeño porcentaje de usuarios de Internet utilizan las otras capas "ocultas" de Internet a diario. Esta es la parte de la web que incluye todos los contenidos que están disponibles para el público. Sitios web en la superficie web pueden ser indexados usando motores de búsqueda convencionales como Google para que un usuario pueda encontrarlos y acceder a ellos fácilmente. Cuando se ingresa a un buscador y se realiza una consulta, el buscador no recorre la totalidad de internet en busca de las posibles respuestas, sino que busca en su propia base de datos, que ha sido generada e indexada previamente. Se utiliza el término «araña web» (en inglés web crawler) o robots (por software, comúnmente llamados "bots") inteligentes que van haciendo búsquedas por enlaces de hipertexto de página en página, registrando la información ahí disponible. SJM Computación 4.0 6

- 7. ORGANIZACIÓN DE INTERNET 2da. capa de internet: INTERNET PROFUNDA (DEEP WEB) El término red profunda describe todos los recursos en línea que NO ESTÁN INDEXADOS por medio de motores de búsqueda convencionales. A grandes rasgos, todo lo que no está indexado a un buscador convencional se considera Deep Web. A pesar de eso, se puede acceder a la web profunda como si se tratase de un sitio web normal usando el protocolo web HTTP/HTTPS estándar y navegadores web típicos sin utilizar ningún software especial. Cualquier persona en algún momento ha podido acceder a un tipo de web profunda mientras navegaba por internet. Una parte de la internet profunda consiste en redes internas de instituciones científicas y académicas que forman la denominada Academic Invisible Web: («Internet académica invisible») la cual se refiere a las bases de datos que contienen avances tecnológicos, publicaciones científicas, y material académico en general a los cuales no se pueden acceder fácilmente. ¿Desde dónde se accede a la Deep Web? Los recursos disponibles en la internet profunda generalmente están almacenados en bases de datos online accesibles al público, pero debes escribir una consulta (por ejemplo, en un formulario de búsqueda web), o usar un menú despegable para configurar algunos valores de búsqueda que permitan recuperar el contenido de estas bases de datos. Lo mismo se aplica a los sitios web que requieren registro (nombre de usuario y contraseña) para SJM Computación 4.0 7

- 8. ORGANIZACIÓN DE INTERNET acceder al contenido y sitios web que están intencionadamente diseñados para mantener a los rastreadores web fuera de su alcance. También se incluyen aquí las redes cifradas (encriptadas) y sitios web que requieran el pago para poder acceder al contenido. ¿Con qué herramientas realizar búsquedas en la Deep Web? Dentro de la "caja de herramientas" del Analista OSINT (Open Source Intelligence Analyst) también conocido como Analista de Fuentes Abiertas debe existir un software que permita simplificar, agilizar y facilitar su tarea. Entre dichas herramientas podemos hablar de: Buscadores especializados: Esto incluye cualquier motor de búsqueda que le ayude a localizar contenido web profundo dentro de un tema o más. Un ejemplo sería la siguiente URL: https://books.google.com/?hl=es. Es una de las mayores bases de datos alojadas en la web profunda que contiene millones de libros. Directorios web: Es un sitio web que muestra una lista de sitios web organizados por categorías. Un usuario ingresa una consulta de búsqueda y el directorio le da al usuario los temas relativos a la consulta ingresada. Internet de las cosas (IoT): Se utiliza para describir cualquier dispositivo que pueda conectarse a Internet y puede recoger e intercambiar datos. La lista de dispositivos incluye enrutadores, servidores, semáforos, cafeteras, lavadoras, auriculares, lámparas, dispositivos portátiles como relojes, sistemas de seguridad... un buen ejemplo de ello es Shodan (https://www.shodan.io/). SJM Computación 4.0 8

- 9. ORGANIZACIÓN DE INTERNET 3ra. capa de internet: INTERNET OSCURA (DARK WEB) Es un recurso en línea diseñado para permanecer oculto o anónimo. Se compone de un conjunto de equipos (servidores) desplegados por todo el mundo formando una web descentralizada. LA RED OSCURA FORMA UNA PEQUEÑA PARTE DE LA INTERNET PROFUNDA, PERO A DIFERENCIA DE LA INTERNET PROFUNDA, A ESTA NO SE PUEDE ACCEDER USANDO LOS RECURSOS DESCRITOS ANTERIORMENTE Para acceder a la información almacenada en la Dark web (también conocida como Dark net) se necesita, por tanto, disponer de software específico instalado en el equipo. Por ejemplo, el navegador TOR (abreviatura de The Onion Router). Los analistas OSINT acceden a las redes darknet con mucha frecuencia, especialmente la red TOR. De este modo, se alcanza mayor seguridad y anonimato tanto para los investigadores como para el trabajo que estamos desarrollando. Conviene saber que hay muchas teorías que apuntan a que el anonimato 100% no está asegurado en la Dark Web pero, en cualquier caso, si se utilizan los recursos adecuadamente es mucho más seguro y anónimo que el resto de la Deep Web. La red oscura tiene mala reputación por ser el lugar donde los cibercriminales, ciberterroristas y hacktivistas llevan a cabo sus actividades ilegales. El anonimato atrae a quien más lo necesita y una parte de ellos son los profesionales de la delincuencia organizada (tráfico de armas, tráfico de órganos, tráfico de drogas, etc.). SJM Computación 4.0 9

- 10. ORGANIZACIÓN DE INTERNET A pesar de ello, en la Dark Web existen otros actores que desempeñan actividades legales o ilegales y, en cualquier caso, legítimas como pueden ser activistas, periodistas, la policía como fuente de información, los servicios de inteligencia y organizaciones militares llevando a cabo investigaciones OSINT, etc. SJM Computación 4.0 10

- 11. ORGANIZACIÓN DE INTERNET SJM Computación 4.0 11

- 12. Recursos de la internet profunda (DEEP WEB): Los recursos de la internet profunda pueden estar clasificados en las siguientes categorías: Contenido de acceso limitado: los sitios que limitan el acceso a sus páginas de una manera técnica (Por ejemplo, utilizando el estándar de exclusión de robots o captcha, que prohíben los motores de búsqueda de la navegación por y la creación de copias en caché. Contenido dinámico: las páginas dinámicas que devuelven respuesta a una pregunta presentada o acceder a través de un formulario, especialmente si se utilizan elementos de entrada en el dominio abierto como campos de texto. Contenido no enlazado: páginas que no están conectadas con otras páginas, que pueden impedir que los programas de rastreo web tengan acceso al contenido. Este material se conoce como páginas sin enlaces entrantes. Contenido programado: páginas que solo son accesibles a través de enlaces producidos por JavaScript, así como el contenido descargado de manera dinámica a partir de los servidores web a través de soluciones de Flash o Ajax. Sin contenido HTML: contenido textual codificado en multimedia (imagen o vídeo) archivos o formatos de archivo específicos no tratados por los motores de búsqueda. Web privada: los sitios que requieren de registro y de una contraseña para iniciar sesión ORGANIZACIÓN DE INTERNET SJM Computación 4.0 12

- 13. NIVELES DE LA DEEP WEB ¿Cuántos niveles tiene la Deep Web? La Deep Web tiene cinco niveles de información. Estos son: - Nivel 1: Aquí se encuentran las páginas más comunes de la red y redes sociales. - Nivel 2: conformado por páginas para descarga de materiales pirata y foros con material explícito. Ejemplo: Taringa y Mega. - Nivel 3: compuesto por torrents o información de archivos, además de descargas masivas: Ejemplo: BitTorrent. - Nivel 4: En este nivel es necesario el uso de Tor. Aquí puedes encontrar Hidden Wiki, así como libros y material de descarga único. - Nivel 5: Se visualizan foros Onion Chan, portales con material pornográfico infantil, hackers a sueldo, venta de objetos robados y drogas. Existe una leyenda urbana sobre la existencia de un sexto nivel al que denominan Marianas Web, en referencia a las islas del mismo nombre y que tienen cerca de 11 kilómetros de profundidad. Se dice que ahí se encuentran las páginas web gubernamentales restringidas. SJM Computación 4.0 13

- 14. SJM Computación 4.0 14

- 15. MOTIVOS POR LOS QUE NO PUEDEN INDEXAR ALGUNAS PÁGINAS: Motivos por los que los motores de búsqueda no pueden indexar algunas páginas: Documentos o información oculta: Archivos PDF que no se encuentran en las páginas indexadas, listas de datos no públicas (sobre todo los ciber-criminales). Web contextual: páginas cuyo contenido varía dependiendo del contexto (por ejemplo, la dirección IP del cliente, de las visitas anteriores, etc). Contenido dinámico: páginas dinámicas obtenidas como respuesta a parámetros, por ejemplo, datos enviados a través de un formulario. Contenido de acceso restringido: páginas protegidas con contraseña, contenido protegido por un Captcha, etc. Contenido No HTML: contenido textual en archivos multimedia, otras extensiones como exe, rar, zip, etc. Software: Contenido oculto intencionadamente, que requiere un programa o protocolo específico para poder acceder (ejemplos: Tor, I2P, Freenet) Páginas no enlazadas: páginas de cuya existencia no tienen referencia los buscadores; por ejemplo, páginas que no tienen enlaces desde otras páginas. SJM Computación 4.0 15

- 16. ORIGEN DE DEEP WEB Los inicios de la DEEP WEB se remontan a la creación misma des ARPANET. En los años 70’s se comenzó a denominar redes profundas u oscuras (DEEP o DARK en la época no se había establecido una diferencia puntual) a algunas redes que recibían datos de Arpanet pero que por motivos de seguridad no aparecían en las listas proporcionadas a todos los nodos, lo cual no permitía su localización y las mantenía en las “sombras”. Esta red no necesariamente almacena solo información sensible, secreta o cifrada. Desde el inicio de Internet, bases de datos académicas, bibliotecas de artículos especializados, grupos de lectura, grupos de hacking, activistas o simplemente individuos con intereses específicos utilizaron tecnologías diferentes a las de la WWW para alojar y compartir sus contenidos con usuarios determinados, lo que la hace inalcanzable para un usuario común de la Surface Web. Con el crecimiento exponencial de la WWW se cambió trascendentalmente la forma de concebir las relaciones sociales y el funcionamiento de la sociedad en general. La privacidad comenzó a jugar un papel fundamental para los usuarios. Esta nueva concepción de la sociedad mitificó en cierto sentido el papel de la DEEP WEB, debido a su anonimato, y la rotuló como un espacio criminal de facto, sin advertir las bondades que puede ofrecer para grupos especializados que quieren tener un filtro mayor para sus visitantes. Una claro ejemplo de Deep Web es tu correo electrónico, porque tus emails no aparecen en Google o Bing cuando se hace la búsqueda. SJM Computación 4.0 16

- 17. La posibilidad de supervisar directa o indirectamente la información o el actuar de los usuarios; llámense ciudadanos, clientes o víctimas, delega un poder desproporcional que comenzó a hacerse visible y con el que los actores involucrados se empezaron a preocupar y a tener mayor cautela. Gobiernos de muchos países censuran la información y bloquean los accesos a medios de comunicación. Así es que quien quiera anular o por lo menos disminuir la posibilidad de ser monitoreado, encontrado o indexado, debe diseñar algún sistema, llámese red o tecnología, que permita cubrir con una o varias capas la información que se transporta por Internet, la forma de transportarla y quien o quienes la transportan. Estos llevó al desarrollo de la DARK WEB. Un concepto que es necesario clarificar en este escenario es el de las DARKNETS. Aunque es parte de la DEEP WEB, la DARK WEB está formada por redes exclusivas cuyo acceso se encuentra restringido a aplicaciones específicas creadas para cada una de ellas, esta redes son conocidas como DARKNETS. Se deben diferenciar estos dos conceptos que si bien son cercanos, no son iguales. TOR, I2P, FREENET, RESILIO, etc. son DARKNETS.. La DARK WEB se desarrolló en paralelo con Internet. Es parte de la DEEP WEB ya que su contenido tampoco se puede indexar, pero agrega un punto de complejidad que la diferencia; La capa de aplicación donde se desarrolla implementa sistemas de cifrado y enrutamiento particulares y robustos, cuya finalidad es propender por el anonimato de sus miembros y la confidencialidad de los datos que intercambian. DARK WEB SJM Computación 4.0 17

- 18. DARK WEB (I) La aparición del concepto de ONION ROUTING en 1996, clarificó la posibilidad de tener un escenario real lejos de la censura, supervisión o monitoreo del tráfico existente en Internet. Se implementó un sistema basado en nodos para anonimizar el flujo de información que pasa a través de ellos, a partir de esta tecnología nació TOR. Desafortunadamente en los últimos años esta red ganó notoriedad en los medios gracias a los mercados negros que se desarrollan aprovechando su infraestructura, el caso de SKIL ROAD fue icónico y encendió las alarmas de las autoridades quienes comenzaron a buscar maneras de monitorear lo que sucede en estos terrenos. Afortunadamente la DEEP WEB ofrece un gran abanico de posibilidades más allá del Cibercrimen. En el 2008 se presentó BITCOIN por parte de un grupo de trabajo bajo el seudónimo SATOSHI NAKAMOTO, y sirvió de base para la explosión de las Criptomonedas en el mundo. Con la tecnología BLOCKCHAINS las transacciones es reemplazado por un sistema de cifrado en bloques que se distribuye entre cada miembro, así la transacción se encuentra presente y es avalada por toda la red y sin conocer el origen ni destino de la misma y ofrece posibilidades en contrataciones, certificaciones, transacciones, etc. y dota de poder reala cada usuario. SJM Computación 4.0 18

- 19. DARK WEB (II) En múltiples conflictos alrededor del mundo se han usado redes anónimas para poder acceder a material censurado por los gobiernos y para hacer saber al mundo lo que ocurre en los países. Periodistas y activistas han encontrado en la DARK WEB una forma de evadir los cercos informativos de los regímenes políticos imponen a sus ciudadanos. De acuerdo a la TOR PROJECT FUNDATION, los países con una mayor censura informativa en el mundo . En la actualidad se conocen ya cientos de redes y aplicaciones de la DARK WEB para diversos propósitos, intercambio de archivos, mensajería de texto, correo electrónico, intercambios financieros, grupos científicos, etc. a continuación abordamos las redes anónimas más usadas como TOR, FREENET, ZERONET. SJM Computación 4.0 19

- 20. QUE ES TOR (I) El proyecto TOR (acrónimo de The Onion Router) fue creado por Roger Dingledine, Nick Mathewson y Paul Syverson y puesto en marcha por el Laboratorio de Investigación Naval de los Estados Unidos en el año 2003. Un proyecto militar en manos de la inteligencia para poder navegar por Internet sin ser identificado. La posibilidad de navegar de forma anónima no está pensada para cometer delitos (ni por supuesto se usa mayoritariamente para ello), sino para garantizar la seguridad del usuario gracias a que nadie puede acceder (a no ser que él mismo lo permita) a sus datos privados. En la actualidad TOR, que está programado con software libre, se sustenta en el trabajo de voluntarios y se financia a través de donaciones. Tiene más de dos millones y medio de usuarios, entre los que hay periodistas, activistas y ciudadanos de países con gobiernos dictatoriales que necesitan evitar la censura; pero también gente corriente que elige este sistema para evitar que les geolocalicen, que empresas sin escrúpulos vendan sus datos o, simplemente, que terceros se enteren de sus conversaciones privadas. A pesar de los altos niveles de seguridad de TOR, el propio Nick Mathewson, uno de sus creadores, cree que la invisibilidad completa no es tan fácil de conseguir. E insiste en la necesidad de utilizar sistemas más seguros y concienciarnos de que somos los principales interesados en preservar nuestros datos personales. De esta forma Internet será un lugar mejor. Y ofrece algunos consejos para hacerlo: “encripta tu disco duro, encripta tu teléfono, no uses las redes sociales para nada importante y utiliza herramientas como TOR para navegar por Internet”. SJM Computación 4.0 20

- 21. QUE ES TOR (II) El nombre TOR son las siglas de 'The Onion Router', el router Cebolla, y es posiblemente la principal y más conocida Darknet de Internet. El objetivo de este proyecto es el de crear una red de comunicaciones distribuida y superpuesta al Internet convencional. Las Dark Webs que puedes encontrar en la Darknet de TOR se diferencian por tener el dominio .onion. ¿Y qué es exactamente una Darknet? en Internet te puedes encontrar con diferentes conceptos de redes y webs. Primero está la Clearnet, que es el Internet al que accedes desde un buscador como Google. Y luego está la Dark Web, que engloba toda la información a la que no puedes acceder públicamente, ya sean webs protegidas por paywall como archivos guardados en la nube, los correos almacenados en los servidores de tu proveedor, o cualquier web que se crea durante unos instantes como los resultados de buscadores de vuelos. Luego tienes la Dark Web, que es una porción de Internet intencionalmente oculta a los motores de búsqueda, con direcciones IP enmascaradas y accesibles sólo con un navegador web especial. La Dark Web es el contenido que puedes encontrar en diferentes Darknets, que son cada una de las redes a las que sólo puedes acceder con programas específico, y la más popular es TOR. SJM Computación 4.0 21

- 22. QUE ES TOR (III) Se suele definir la Dark Web como una zona no indexable por buscadores convencionales, lo que quiere decir que no puedes encontrar sus páginas en Google, Bing y demás buscadores. Pero hay alguna excepción. Por ejemplo, se han creado buscadores para Darknets como la red TOR, y tenemos algunos motores de búsqueda como DuckDuckGo que también están trabajando en incluir este tipo de contenido. CÓMO FUNCIONA TOR Tor es una red que implementa una técnica llamada Onion Routing (enrutado cebolla en castellano), diseñada con vistas a proteger las comunicaciones en la Marina de los Estados Unidos. La idea es cambiar el modo de enrutado tradicional de Internet para garantizar el anonimato y la privacidad de los datos. SJM Computación 4.0 22

- 23. QUE ES TOR (IV) El enrutado tradicional que usamos para conectarnos a servidores en Internet es directo. Por ejemplo, si quieres leer una web tu ordenador se conecta de forma directa a sus servidores. La ruta es relativamente sencilla: de tu ordenador a tu router, de ahí a los enrutadores de tu ISP (proveedor de Internet) y después directos a los servidores de la web que estás visitando. Lo malo es que si alguien intercepta los paquetes de datos en un punto intermedio sabrá perfectamente de dónde vienen y a dónde van. Incluso aunque se cifren los datos de cada paquete en las página HTTPS, las cabeceras de este no se cifran, y los campos del remitente y destinatario (entre otros) siguen siendo visibles. Ahí es donde entra el Onion Routing, que consiste en enviar los datos por un camino no directo utilizando diferentes nodos. Primero, el ordenador A, que quiere enviar el mensaje a B, calcula una ruta más o menos aleatoria al destino pasando por varios nodos intermedios. Después, consigue las claves públicas de todos ellos usando un directorio de nodos. El paquete está en el centro, protegido por varias capas (cifrados) para cada uno de los nodos. SJM Computación 4.0 23

- 24. QUE ES TOR (V) Usando cifrado asimétrico, el ordenador A cifra el mensaje como una cebolla: por capas. Primero cifrará el mensaje con la clave pública del último nodo de la ruta, para que sólo él lo pueda descifrar. Además del mensaje, incluye (también cifradas) instrucciones para llegar al destino, B. Todo este paquete, junto con las instrucciones para llegar al último nodo de la lista, se cifra de nuevo para que sólo lo pueda descifrar el penúltimo nodo de la ruta. El proceso se repite hasta que acabamos con todos los nodos de la ruta. Con esto ya tenemos el paquete de datos listo, así que toca enviarlo. El ordenador A conecta con el primer nodo de la ruta, y le envía el paquete. Este nodo lo descifra, y sigue las instrucciones que ha descifrado para enviar el resto del paquete al nodo siguiente. Éste descifrará de nuevo y volverá a enviar al siguiente, y así sucesivamente. Los datos llegarán finalmente al nodo de salida, que enviará el mensaje a su destino. Este método proporciona muchísima más seguridad y privacidad, ya que sólo el primero y el último nodo saben de dónde viene o a dónde va el mensaje. Pero tampoco es un método infalible, ya que analizando los tiempos a los que se reciben y envían los paquetes en cada nodo se podría llegar a saber, con mucho tiempo y dedicación, qué ordenadores se están comunicando. Además, de cara al usuario convencional está la molestia de que el precio a pagar por la privacidad y seguridad es la velocidad, y las páginas de la Darknet TOR suelen cargar muchísimo más lentas que la de la clearnet. SJM Computación 4.0 24

- 25. QUE ES TOR (VI) CÓMO USAR TOR Y NAVEGAR POR SU RED Cada Darknet tiene su método de entrada, y el de TOR es extremadamente sencillo gracias a que tiene un navegador preparado para conectarte sin grandes problemas. Lo primero que tienes que hacer es ir a la página de Tor Browser, y pulsar sobre el icono de tu sistema operativo para descargártelo. Se trata de un navegador basado en Firefox especialmente creado para entrar en TOR sin tener que configurar nada. Sólo lo abres y te conecta automáticamente. SJM Computación 4.0 25

- 26. QUE ES TOR (VII) Elige la carpeta de destino e instálalo, después ejecuta el navegador. Verás que este no se abre automáticamente, sino que primero te muestra una ventana que te indica que puedes conectarte o configurar la conexión. Pulsa en el botón Connect, y cuando termine el proceso de conexión Tor Browser se abrirá y podrás navegar con él tanto por la Clearnet como por la red de Tor. Viene con el buscador DuckDuckGo configurado para encontrar también páginas .onion, el dominio de las webs de esta Darknet. Un buen punto de partida es buscar "The Hidden Wiki" y entrar al primer resultado aunque sea una página .com. En ella verás una gran cantidad de páginas .onion y su descripción en inglés ordenadas por temáticas. A partir de ahí ya sólo te queda ir visitando las diferentes páginas y navegando por su contenido. SJM Computación 4.0 26

- 27. En la Internet Profunda no puedes pagar con dinero convencional, se usa moneda virtual. Para realizar transacciones dentro de los distintos sitios web tienes que pagar con Bitcoins, una moneda intangible que se usa también en la Internet legal. Tienes una billetera que se carga con este efectivo virtual. El valor de un bitcoin varía de acuerdo a la demanda del mercado El Bitcoin es una moneda virtual que no está controlada por ningún gobierno. Utilizando los bitcoins en la Dark Web se puede comprar cosas ilegales de forma anónima. CÓMO SE COMPRA EN LA DARK WEB Para su funcionamiento Bitcoin utiliza toda una infraestructura tecnológica que le permite funcionar sin ningún tipo de entidad central, es decir, es una moneda que no tiene un Banco Central.. Con Bitcoin podemos enviar y recibir dinero a través de Internet, a cualquier persona en el mundo y totalmente gratis, pero ¿cómo funciona? Para enviar y recibir Bitcoins es necesario descargar e instalar una aplicación en tu computadora que será equivalente a tu billetera en el mundo off-line donde colocas tu dinero en efectivo. SJM Computación 4.0 27

- 28. Tor no es la única darket del mundo y existen otras que podemos probar, tanto por curiosidad como para encontrar algo que estamos buscando. A continuación, mencionamos cómo navegar por cada una de ellas. ZERONET: La primera de las darknets alternativas a Tor que vamos a conocer es ZeroNet, una red abierta, gratuita y sin censura que utiliza la criptografía Bitcoin y la red BitTorrent. Debemos tener claro que el contenido es distribuido directamente a otros visitantes sin ningún servidor central y que todo funciona con dominios .bit. CÓMO ACCEDER A OTRAS DARKNETS Para empezar con ella, debemos descargar el ejecutable de ZeroNet para Windows, macOS o Linux. En este caso, os contamos paso a paso el proceso de uso en Windows. Una vez tengamos la descarga en el PC, bastará descomprimir el contenido del .zip para ejecutar el fichero ZeroNet.exe. Esto abrirá una nueva pestaña en nuestro navegador habitual con una dirección que comienza por http://127.0.0.1:43110 SJM Computación 4.0 28

- 29. CÓMO ACCEDER A OTRAS DARKNETS (I) FREENET: Freenet es un software gratuito que le permite compartir, navegar y publicar archivos de forma anónima páginas, además de chatear y olvidarnos de la censura. Se trata de una red P2P o descentralizada que nació en el año 2000. Todos sus nodos están cifrados y hacen tremendamente difícil identificar a la persona que demanda un contenido. Los usuarios contribuyen a la red dando ancho de banda y una parte de su disco duro. Empezaremos descargando el instalador de Freenet desde su web oficial. Este lo tenemos disponible para Windows, macOS y Linux. El proceso de instalación es muy sencillo y, una vez finalizado, se abrirá Freenet con nuestro navegador habitual. En el caso de Windows, el que nos ocupa, debemos tener Windows XP o una versión más moderna. Freenet necesita Java. SJM Computación 4.0 29

- 30. CÓMO ACCEDER A OTRAS DARKNETS (II) Una vez finalizado el proceso de instalación podremos ejecutar Freenet. De nuevo, tendremos un icono en la barra inferior indicando que estamos conectados a esta red. La primera vez, tendremos que definir el nivel de seguridad que queremos utilizar (para el más alto debemos tener un “amigo” en la red). Además, deberemos responder unas preguntas sobre nuestra conexión. Para empezar, podemos hacerlo a través de The Filtered Index , un directorio con acceso a mucho contenido. Cada vez que pulsamos en un enlace, la web en cuestión comenzará a cargarse y en unos pocos segundos deberíamos tener acceso a ella, aunque todo depende de nuestra conexión a Internet. Otras alternativas pasan por usar Enzo’s Index, Nerdageddon o JFniki Index. I2P Terminamos el repaso de las darknets con I2P. I2P es una red anónima construida sobre Internet. Permite a los usuarios crear y acceder a contenido y crear comunidades en línea en una red distribuida y dinámica. Su objetivo es proteger la comunicación y resistir el monitoreo por parte de terceros, como los ISP. SJM Computación 4.0 30

- 31. CÓMO ACCEDER A OTRAS DARKNETS (III) Acceder también requiere de la instalación de un sofware especial. I2P está disponible para Windows, macOS, Linux y Android, siendo necesario contar con Java. El primer paso es descargar I2P. Después de ejecutar el instalador en Windows simplemente pulsaremos en el botón «Iniciar I2P» que abrirá la consola del router I2P, donde encontraremos más instrucciones. Ahora es momento de configurar el idioma y otras cosas más. En muy poco estaremos en la página de inicio de I2P con acceso a diversas aplicaciones o páginas web. Deberemos esperar unos minutos a que I2P arranque y encuentre otros pares para conectarse. ¿Cualquier persona es capaz de acceder a la Dark Web o es necesario tener un amplio conocimiento de informática? Cualquiera con un simple tutorial puede acceder, de ahí a que después lo haga de forma segura y mantenga el completo anonimato es otra historia. Pero en general es tan sencillo como bajar un navegador, como es Tor, configurarlo y se accede. Después hay algunas condiciones de seguridad a tener en cuenta como tendríamos en el Internet superficial, incluso un poco más. SJM Computación 4.0 31

- 32. En el caso de la Deep Web, sus sitios son más difíciles de indexar, la mayoría de ellos están creados con la extensión (dominio) .onion, y en muchos casos sólo algunos usuarios con contraseñas pueden acceder a ellos. Ejemplo: la dirección onionirchubx5363.onion/6697 o 7jguhsfwruviatqe.onion La extensión .onion señala que se trata de una dirección IP (Internet Protocol) anónima y sólo accesible por medio del navegador TOR (The Onion Router). Los usuarios que utilizan TOR se garantizan de esta manera el anonimato y secreto de la información que viaja en la Dark Net. Aunque según las revelaciones hechas por el ex contratista de la CIA Edward Snowden, la NSA (National Security Agency) habría logrado quebrar la seguridad de TOR y conocer la identidad de los usuarios. El ex-empleado de la CIA que utilizó Tor para compartir con la prensa internacional cientos de documentos clasificados de la agencia secreta estadounidense. Es curioso que la herramienta que ellos mismos habían creado para espiar y protegerse al final se usara para robarles. TOR browser o The Onion Router es un proyecto diseñado e implementado por los laboratorios de la marina de los Estados para proteger su privacidad y luego patrocinado por la EFF (Electronic Frontier Foundation, una organización en defensa de los derechos digitales). IDENTIFICACIÓN DE LA WEB OCULTA SJM Computación 4.0 32

- 33. Los servicios que más se ofrecen son los de hacking en general. Hay muchas webs que ofrecen servicios de delitos informáticos como el acceso ilegal a un sitio web, que puede costar entre 500 y 1500 dólares estadounidenses, el acceso a una cuenta de correo o a la red social de otra persona o un ataque de denegación de servicio para que un sitio web deje de funcionar. Estos son los tipos de ataques donde una persona, sin ninguna clase de conocimiento técnico, puede contratar a un cibercriminal para que realice esto. Los mencionados son los servicios más comunes y el precio varía del servicio como tal y de la página en donde se esté pidiendo. Después también hay mucha venta de Malware, es decir, los códigos maliciosos que existen en dos formatos. Por un lado, se vende el código malicioso en sí, que son troyanos, RATS, software para espiar personas. También se vende Malware como servicio, por ejemplo, una plataforma para tener Ramsomeware. Es decir, la persona que compra el código malicioso y adquiere también la plataforma para administrarlo, ver la cantidad de dispositivos que infecta y las claves con las cuales cifró la información de cada dispositivo. Esto pasa también con la Botnets, las cuales son unas redes de dispositivos infectados que un atacante logra comprometer y toma el control. Después pone un panel de control en Internet y cobra por el uso de esa plataforma. Por ejemplo, un usuario paga por conectarse a esa plataforma y tomar control, en simultaneo, de esos equipos infectados. QUE SERVICIOS Y PRODUCTOS SE OFRECEN EN LA DARK WEB SJM Computación 4.0 33

- 34. ¿Las personas que buscan estos servicios en la Dark Web corren algún riesgo de que sus computadoras sean hackeadas y puedan robar sus datos personales? Si alguien se va a meter en la Dark Web con el objetivo de contactar cibercriminales, de comprar un código malicioso, un exploid o contratar un ataque, está corriendo el mismo riesgo que si va a un barrio peligroso y busca un sicario. Más allá del contacto directo con el cibercriminal, conectarse a la Dark Web para realizar una investigación, ver los precios y ver las cosas que se publican también implica un riesgo. Entonces a nivel tecnológico lo mejor que puedes hacer es realizarlo desde una máquina virtual que esté actualizada, que tenga antivirus y que no tenga ningún tipo de información personal. QUE SERVICIOS Y PRODUCTOS SE OFRECEN EN LA DARK WEB (I) SJM Computación 4.0 34

- 35. Pornografía Blogs Drogas Armas Sitios de fraude financiero Servicio de documentación falsa Sitios de tarjetas Productos farmacéuticos Servicios de DARK WEB QUE SERVICIOS Y PRODUCTOS SE OFRECEN EN LA DARK WEB SJM Computación 4.0 35

- 36. ENLACES, LINKS Y SITES PARA LA DEEP WEB The Hidden Wiki es el ‘punto de partida’ para navegar por la dark web; pero el original es prácticamente desconocido. Así que podemos recurrir a directorios de links de la deep web que son parecidos y que, a fin de cuentas, cumplen exactamente con la misma función. De hecho, existe una versión de la Hidden Wiki dentro de la Internet superficial, e indexada por Google. A partir de aquí podemos encontrar, como en The Hidden Wiki en sus versiones de la deep web, un directorio de enlaces de la dark web con diferentes categorías y secciones. Una de ellas de listas de servicios ocultos y buscadores, otra para servicios financieros, otra de servicios comerciales, mercados de diferentes sustancias, servicios de alojamiento, blogs, foros, servicios de mensajería y comunicación instantánea, política… Si accedemos a este directorio que sugerimos desde Tor Browser, entonces es tan sencillo como tomar cualquiera de los enlaces de la deep web, copiarlo y pegarlo en la barra de direcciones del navegador web, o bien pulsar sobre el mismo. Los enlaces de algunos de estos servicios online van cambiando de forma periódica así que, aunque este directorio se actualiza casi de forma constante, es posible que alguno de ellos no funcione. SJM Computación 4.0 36

- 37. ENLACES, LINKS Y SITES PARA LA DEEP WEB Otros buscadores de la Deep Web Además del anterior, tenemos una serie de buscadores de la Deep Web que nos permitirán encontrar el contenido que andamos buscando. Algunos de los más destacados son: - DuckDuckGo - Torch - Candle - Tor Links - NotEvil - Grams SJM Computación 4.0 37

- 38. QUÉ ES LA WEB MARIANAS Es una parte de la Deep Web denominada así en honor a la Fosa de las Marianas, la fosa más profunda del mundo y del planeta. Existe un debate sobre su existencia. Sin embargo, se trataría de páginas web tan protegidas que ni Tor puede detectarlas, por lo que solo accederían personas con conocimientos superiores en informática. En este nivel de la Deep Web habría información secreta de las principales agencias de inteligencia y contrainteligencia de las principales potencias del mundo, como la Mossad, el SVR (servicio de inteligencia ruso), el MI5, la CIA, etc. También se esconderían archivos y documentos de la NASA. Es de entender que solo un grupo seleccionado de personas pueden ingresar a estos sitios, cumpliendo, según informes de usuarios experimentados en el tema, con retos de encriptación muy elaborados que solo ellos conocen. Se afirma que lo más profundo de la Web Mariana sirve como medio de intercambio de información entre los ejércitos de hackers que se han unido para luchar contra la pedofilia, además, algunos sitios están controlados por Partido Pirata Chino. SJM Computación 4.0 38

- 39. SERVICIOS DE LA DARK WEB Según los expertos, la red Tor se compone actualmente de aproximadamente 30.000 direcciones .onion distintas activas. Los sitios web están en 32 idiomas diferentes, la gran mayoría en Inglés, seguido del alemán y el chino. De los 29.532 .onion identificados durante el período de muestreo, sólo se tenía acceso al 46% por ciento La verdadera sorpresa está relacionada con los servicios ocultos analizados automáticamente, el 48% puede ser clasificada como ilegal bajo las leyes del Reino Unido y los Estados Unidos. A continuación los porcentajes de contenido asociados con cada categoria. SJM Computación 4.0 39

- 40. Hay varios motivos para entrar a la Deep Web pero aquí te dejaremos algunos para que los tomes en cuenta: 1.- Algún hacker puede entrar a tu ordenador. 2.- Te puedes encontrar con personas de mal vivir. 3.- Puedes comprar algo ilícito. 4.- Puedes acceder a archivos ultra secretos y posteriormente serás buscado por la ley. 5.- Puedes perder la conexión definitiva de tu red. 6.- Puedes ser víctima de algún hacker que te robe información valiosa. 7.- Vulnerar tu estabilidad emocional, sobre todo si eres una persona que no está acostumbrada a ver contenido de carácter violento. 8.- Ser estafado: las transacciones en la Deep Web no están reguladas por la ley. 9.- Podrías recibir amenazas, teniendo en cuenta la clase de personas que frecuentan la red. 10.- Podrías ser acusado de cómplice de algún delito al hacer una transacción ilícita. (El FBI y la Interpol) 11.- Ser captado para formar una comunidad con intereses siniestros. ¿POR QUÉ ES PELIGROSO ENTRAR EN LA DEEP WEB? SJM Computación 4.0 40

- 41. PRECAUCIONES A TOMAR PARA INGRESAR A LA DEEP WEB Entrar a la Deep Web no es recomendable, pues es un terreno muy peligroso para todos aquellos que no tienen conocimiento sobre los riesgos que implica. Pero si deseas ingresar puedes tener en cuenta estas precauciones. - Ingresar dentro de una máquina virtual - No descargar ningún archivo que no estés seguro de saber lo que descargas - No ingreses en tu correo habitual gmail o hotmail - No activar ningún plugin del navegador - No abrir ficheros word, pdf u de otro tipo - Podría ingresar un hacker cibernético y tomar la posesión de tu computador. Descargar cualquier contenido de una página de la Deep Web confiere un enorme riesgo, pues muy probablemente contendrá software malicioso, como spyware, troyanos y ransomware. Además, podrías recibir amenazas y ser culpable de algún tipo de delito como cómplice. SJM Computación 4.0 41

- 42. Afortunadamente para todos, hay otras personas que se han hecho las misma pregunta que nosotros y nos han dejado una serie de entradas para la web profunda que podemos aprovechar: Recursos científicos de la Internet profunda La web del conocimiento: es una de las mayores bases de datos de citas del mundo con mas de 54 millones de registros Elseiver: es un repositorio con mas de 2000 revistas de medicina y salud Science Direct: más de 2.500 revistas científicas y más de 11.000 libros Pubmed: es el motor de búsqueda de medline. Contiene mas de 22 millones de documentos de investigación en biomedicina Ingenta: contiene revistas de mas de 12.000 publicaciones Us PTO: es un buscador de patentes y marcas de Estados Unidos de America Espacenet: es un buscador de patentes de los paises Europeos Latipat: Bajo la plataforma de espacenet agrega resultados de patentes de paises de Latinoamerica, España y Portugal Recursos estadísticos de la Internet profunda Eurostat: fuente estadistica de todos los países europeos Usa.gov: fuente estadística de EEUU ALGUNOS RECURSOS DE LA INTERNET PROFUNDA SJM Computación 4.0 42

- 43. ALGUNOS RECURSOS DE LA INTERNET PROFUNDA (I) Recursos sobre datos financieros de la Internet profunda o Internet invisible Bureau Van Dijk: bases de datos de los registros mercantiles de paises de la OCDE Duns and Bradstreet: informes financieros de todas las empresas del mundo e-informa y Axesor: datos financieros de empresas españolas y listados de marketing Recursos de comercio internacional de la Internet profunda o Internet invisible Comtrade: base de datos de la ONU sobre datos de import-export y códigos HS Cameradata: base de datos española sobre los daos de importación y exportación Market access database: datos sobre tarifas arancelarias en los distintos países de destino a las exportaciones Organización mundial de comercio: recoge informaciones legales sobre el comercio internacional. Recursos sobre legislación de la Internet profunda Eurolex: incluye toda la información legal y disposiciones sobre la legislación y tratados europeos FDA: es la agencia de alimentación de EEUU aquí puedes encontrar todas las regulaciones acerca de pesticidas, conservantes y aditivos autorizados. Como ves muchos de estos recursos son sobradamente conocidos y no están escondidos en ninguna parte. Lo que ocurre es que contenido no esta recogido por los buscadores. Por supuesto estos son solo unos pocos ejemplos y no llegan ni a una minúscula parte de lo que hay por ahí fuera. SJM Computación 4.0 43

- 44. Otros recursos de la web invisible Aquí deberíamos hablar de varias herramientas como: Complete planet: Una herramienta que lleva ya muchos años considerándose una de las puertas de acceso principal a la Internet profunda. Este es un directorio con mas de 70.000 bases de datos y recursos Infomine: un recurso de la universidad de california que cuenta con mas de 100.000 enlaces a otras bases de datos Scirus: es un metabuscador científico especializado en institutos y universidades de investigación Es justo señalar que gran parte de los recursos auditados de la web profunda provienen de bibliotecas y centros de investigación universitarios y que por lo tanto la información es de gran calidad y valor para la comunidad científica y de investigación. Aunque también, como hemos visto, podemos encontrar recursos valiosos para la empresa. A parte de estos tres recursos puedes echar un vistazo a esta breve recopilación de Ernesto Marrero de puertas de entrada a la Internet profunda. ALGUNOS RECURSOS DE LA INTERNET PROFUNDA (II) SJM Computación 4.0 44

- 45. PROYECTO MEMEX La tecnología de análisis y clasificación de Memex puede ser aprovechada para procesar los miles de datos generados por los proyectos de la NASA. La deep web, ese lado oscuro de la red, con sitios (y oportunidades) imposibles de encontrar en un motor de búsqueda convencional, se ha convertido en un asunto de especial interés para las agencias de seguridad e inteligencia a nivel mundial, por la magnitud de su tamaño. Es por ello que no extraña la revelación de la integración de la NASA al proyecto Memex, liderado por la Defense Advanced Research Projects Agency (DARPA), en donde buscan crear el primer buscador funcional para explorar la red profunda, buscando de paso algunas otras aplicaciones útiles en otros terrenos más allá de la policía cibernética. De modo que un grupo de investigadores del Laboratorio de Propulsión a Chorro de la NASA en Pasadena, California, se han unido al proyecto para aprovechar los beneficios “positivos” de la deep web, para utilizar a Memex como una herramienta de apoyo para la ciencia, realizando diversas operaciones de ayuda, como por ejemplo, procesando e indexando las enormes bases de datos enviadas a diario por las naves en órbita de la NASA. Así lo declara Chris Mattmann, investigador del SJM Computación 4.0 45

- 46. PROYECTO MEMEX (I) proyecto al describir las cualidades de Memex: “Estamos desarrollando tecnologías de búsqueda de nueva generación capaces de comprender a las personas, lugares, cosas y las conexiones existentes entre ellos. Desarrollamos los rastreadores web para que se comporten como navegadores, integrando información que normalmente no es catalogada por los motores de búsqueda”. De acuerdo con iicybersecurity, la deep web compone a cerca del 90% de la internet, y Memex sería el primer motor de búsqueda capaz de registrar todos los sitios web no indexados por los buscadores comunes, presentando resultados de forma gráfica para que los vínculos ocultos puedan ser identificados, contemplando el análisis de metadatos de imagen, fuentes, vídeos, anuncios, formularios, scripts y otros elementos que ayudarán al rastreo de autoría de publicaciones en esta red. Esta capacidad busca ser aprovechada por la NASA, para procesar y ordenar las fotografías tomadas en sus misiones espaciales, así como para evaluar las características geológicas o de clima de algún territorio en estudio, analizando de paso cualquier otra información visual que pueda ser indexada por Memex, para facilitar las labores de los científicos al momento de clasificar los datos. La tecnología de Memex sigue en desarrollo, y sus aplicaciones están no parecen tener límites. En una entrevista en Forbes, un representante de Hyperion Gray afirma que están utilizando tecnologías de scraping y web crawling (raspado y extracción de datos directamente de una web), con una dosis de Inteligencia Artificial y machine learning. SJM Computación 4.0 46

- 47. ANONYMOUS Y DEEP WEB ANONYMOUS DESMONTA 1/5 DE LA PORNOGRAFÍA INFANTIL HALLADA EN LA DEEP WEB -16/3/17 Anonymous (Anónimo o Anónimos en español) es un seudónimo utilizado mundialmente por diferentes grupos e individuos para realizar en su nombre —poniéndose de acuerdo con otros— acciones o publicaciones individuales o concertadas. Surgidos del imageboard 4chan y del foro Hackers; en un comienzo como un movimiento por diversión. Desde 2008 Anonymous se manifiesta en acciones de protesta a favor de la libertad de expresión, del acceso a la información, de la independencia de Internet y en contra de diversas organizaciones. El grupo de hacktivistas deshabilitó más de 10 mil sitios de redes de anonimato (onion websites) Freedom Hosting II era el nombre del servidor más grande de la deep web que fue hackeado y deshabilitado por un grupo de hackers asociado con Anonymous. A este contenido sólo era posible accesar a través del navegador Tor. De acuerdo con el investigador independiente especializado en cyberseguridad James Lewis, este servidor alojaba 15-20% de todos los sitios en la deep web. Los hackers robaron 75 GB de archivos y 2.6 GB de bases de datos. Después, ellos mismos declararon que casi 50% de la información almacenada en los servidores contenía pornografía infantil. Sarah Jamie Lewis, una investigadora especializada en la deep web, aseguró que Freedom Hosting II era más pequeño que su antecesor. “Este es un golpe muy duro, si consideramos que había un gran número de blogs y foros políticos o personales”. SJM Computación 4.0 47

- 48. EDWARD SNOWDEN Y DEEP WEB Aunque la historia de Snowden no se relaciona directamente con Dark Web, ayudó a plantear algunas preguntas interesantes sobre ella y también sobre la privacidad personal. Para aquellos que no saben, Edward Snowden era un asesor de seguridad de la NSA (Agencia de Seguridad Nacional) que filtró grandes cantidades de información sobre los proyectos de vigilancia que el gobierno de los Estados Unidos estaba ejecutando en sus ciudadanos. Cuando hizo esto, instantáneamente se convirtió en un héroe y un enemigo, algunos afirmaban que ponía en riesgo la seguridad nacional y otros que era un noble denunciante. Pero para recopilar, almacenar y compartir la información Snowden usó la Dark Web. Lo cual generó bastante controversia acerca del valor de la red oscura. SJM Computación 4.0 48

- 49. CONCLUSIONES Así como la pólvora en un principio se usó para abrir caminos y se terminó convirtiendo en armas, cualquier tecnología puede usarse para el bien o para el mal. Dependerá del usuario y su capacidad de discernimiento el utilizar una herramienta tan poderosa como lo es la deep web. La Dark Web es un mundo que abarca prácticamente de todo, y además de actividades ilegales o de dudosa legalidad, también es empleada por algunos como un medio para evitar la censura, sobre todo en algunos países donde los derechos fundamentales son violados, lo que se traduce en muchas ocasiones en la imposibilidad de acceder a medios a que no estén controlados o autorizados por el gobierno. Ninguna tecnología, aplicación, navegador o conexión es delictivo; sus usos siempre son positivos por motivos de confidencialidad y seguridad. Lo que nunca se puede evitar es que terceros hagan un uso inadecuado o nocivo de los mismos, pero no se puede demonizar nada. La internet profunda no es una región prohibida o mística de internet, y la tecnología relacionada con ella por lo general no es conspirativa, peligrosa o ilegal. En ella se alberga todo tipo de recurso al que se es difícil de acceder mediante métodos comunes como los motores de búsqueda populares. Con la aplicación del proyecto Memex se hará visible todo el contenido que está escondido en la red Tor, y servirá para combatir las actividades ilegales que se promueven desde la Dark Web. SJM Computación 4.0 49