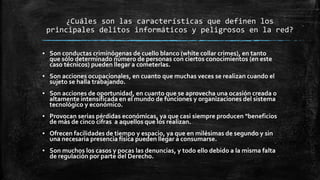

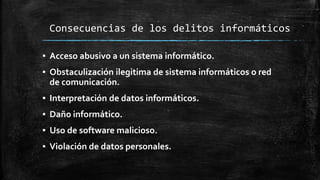

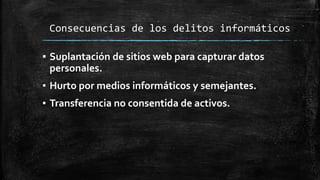

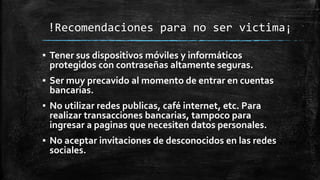

Este documento describe las características y consecuencias de los principales delitos informáticos. Explica que son delitos de cuello blanco cometidos por personas con conocimientos técnicos, que causan grandes pérdidas económicas y son difíciles de comprobar debido a su naturaleza técnica. También recomienda medidas como mantener sistemas actualizados y contraseñas seguras para prevenir ser víctima de estos delitos.

![Referencias

▪ Cardona, J. (08 de mayo de 2011). CONSECUENCIAS DE LOS

DELITOS INFORMATICOS[Mensaje en un blog]. Recuperado de

http://eticaytecnologiaumanizales.blogspot.com.co/2011/05/consecuen

cias-de-los-delitos.html

▪ Tellez, J.(2009). Delitos Informaticos. Mexico: McGrawHill.

Recuperado de http://www.angelfire.com/la/LegislaDir/Links.html](https://image.slidesharecdn.com/delitosinformticos-170423220127/85/Delitos-informaticos-14-320.jpg)