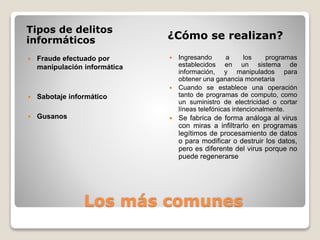

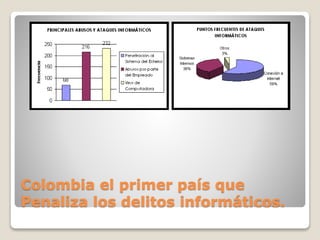

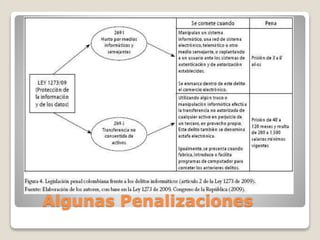

Este documento describe los delitos informáticos, que son acciones antijurídicas que dañan ordenadores, medios electrónicos y redes de Internet. Se caracterizan por ser difíciles de demostrar y poder cometerse rápidamente sin estar presente físicamente. Los más comunes son los fraudes mediante manipulación de computadoras, el sabotaje informático, los gusanos, los piratas informáticos y la reproducción no autorizada de programas. Colombia fue el primer país en penalizar legalmente estos delitos.