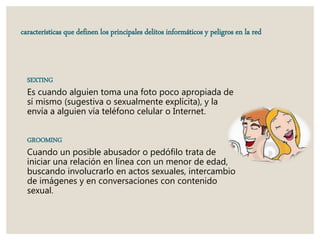

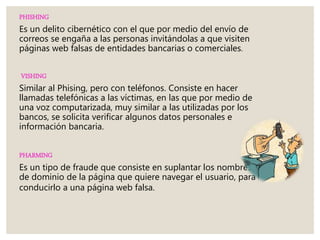

El documento describe varios delitos informáticos y peligros en la red, incluyendo el sexting, grooming, phishing, vishing, pharming, ciberacoso y malware. También discute las consecuencias de ser víctima de delincuentes informáticos como perder información, robo de dinero y problemas legales, y ofrece recomendaciones como tener cuidado con las redes sociales, revisar páginas de ingreso y denunciar anomalías o acosos.