Entregar y dar soporte

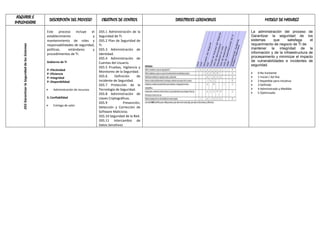

- 1. ADQUIRIR E DESCRIPCIÓN DEL PROCESO OBJETIVOS DE CONTROL DIRECTRICES GERENCIALES MODELO DE MADUREZ IMPLEMENTAR Este proceso incluye el DS5.1 Administración de la La administración del proceso de establecimiento y Seguridad de TI. Garantizar la seguridad de los mantenimiento de roles y DS5.2 Plan de Seguridad de sistemas que satisfaga el requerimiento de negocio de TI de DS5 Garantizar la Seguridad de los Sistemas responsabilidades de seguridad, TI. políticas, estándares y DS5.3 Administración de mantener la integridad de la procedimientos de TI. Identidad. información y de la infraestructura de DS5.4 Administración de procesamiento y minimizar el impacto Gobierno de TI de vulnerabilidades e incidentes de Cuentas del Usuario. seguridad. DS5.5 Pruebas, Vigilancia y P: Efectividad Monitoreo de la Seguridad. 0 No Existente P: Eficiencia P: Integridad DS5.6 Definición de 1 Inicial / Ad Hoc P: Disponibilidad Incidente de Seguridad. 2 Repetible pero Intuitivo DS5.7 Protección de la 3 Definido Administración de recursos Tecnología de Seguridad. 4 Administrado y Medible DS5.8 Administración de 5 Optimizado S: Confiabilidad Llaves Criptográficas. DS5.9 Prevención, Entrega de valor Detección y Corrección de Software Malicioso. DS5.10 Seguridad de la Red. DS5.11 Intercambio de Datos Sensitivos

- 2. El proceso deadministrar el DS12.1 Selección y Diseño La administración del proceso de ambiente físico incluye la del Centro de Datos. Administrar el ambiente físico que definición de los DS12.2 Medidas de satisface el requerimiento del negocio de requerimientos físicos del Seguridad Física. TI de proteger losactivos de TI y la centro de datos (site), la DS12.3 Acceso Físico. información del negocio y minimizar el selección de instalaciones DS12.4 Protección Contra riesgo de interrupciones en el negocio. DS12 Administración del Ambiente Físico apropiadas y el diseño de Factores Ambientales. procesos efectivos para DS12.5 Administración de 0 No Existente monitorear factores Instalaciones Físicas 1 Inicial / Ad Hoc 2 Repetible pero Intuitivo ambientales y administrar el 3 Definido acceso físico. 4 Administrado y Medible 5 Optimizado Gobierno de TI P: Efectividad Entrega de valor S: Eficiencia S: Integridad S: Disponibilidad Medición del desempeño Administración de riegos Administración de recursos Alineación estratégica