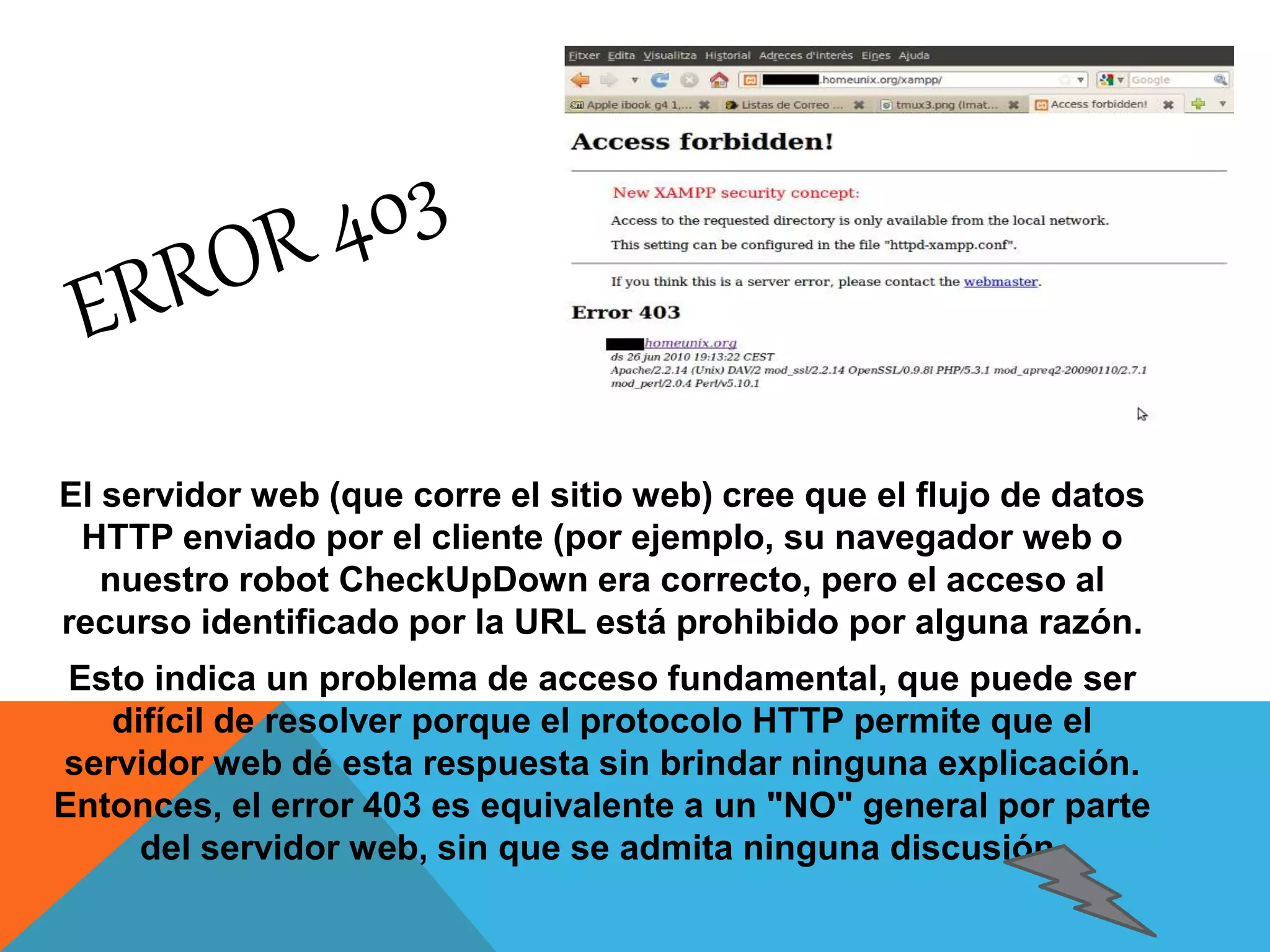

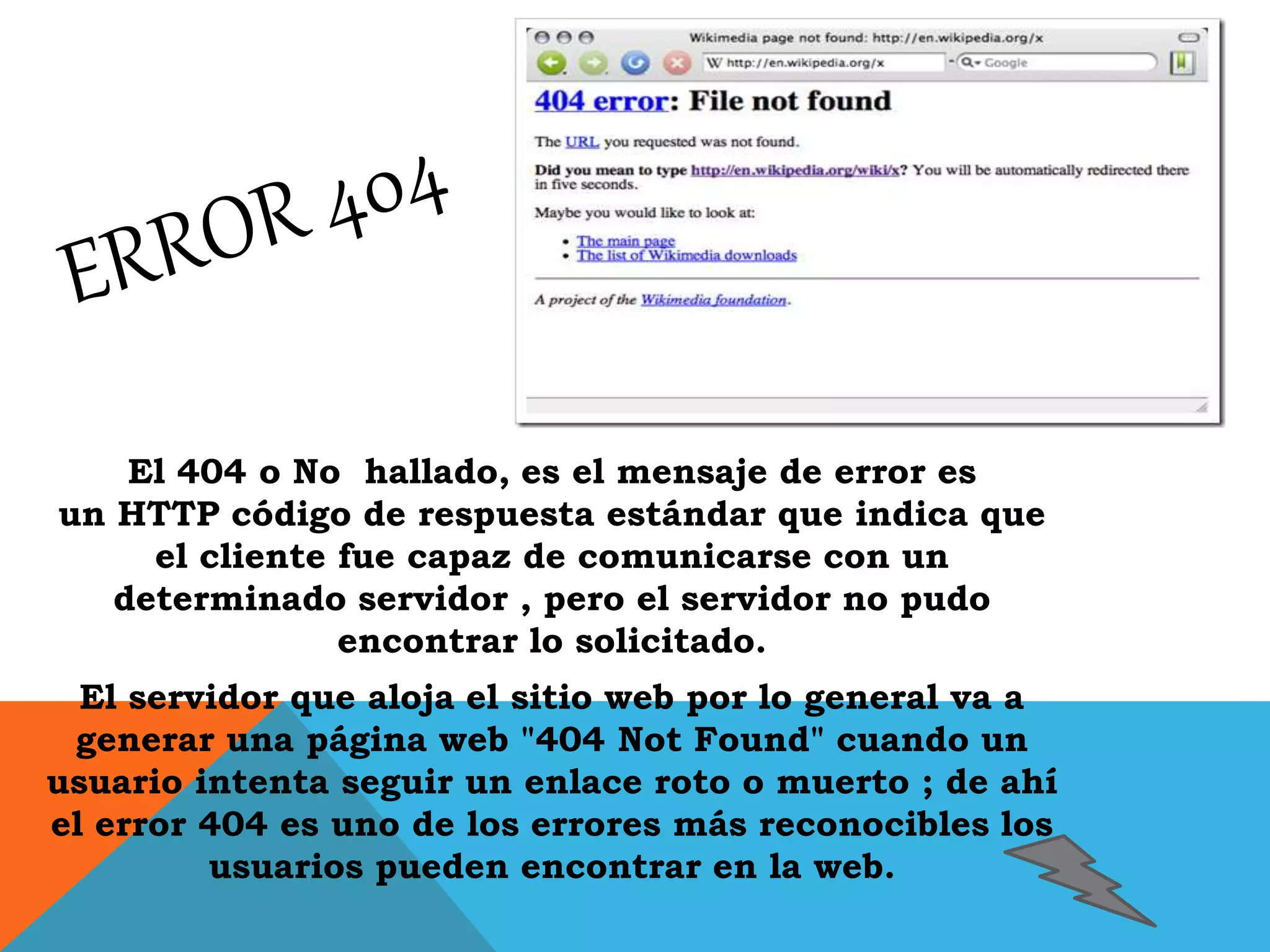

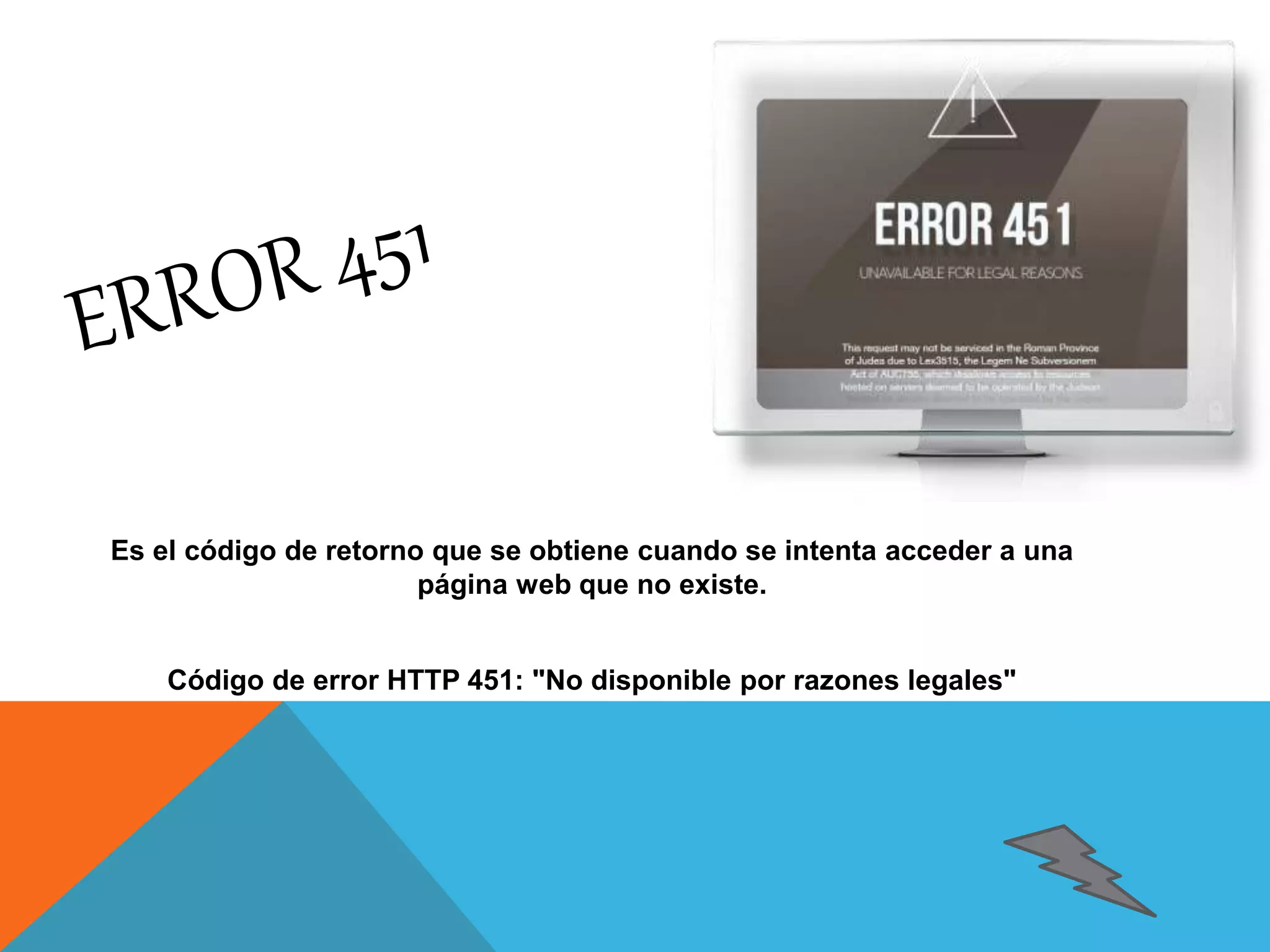

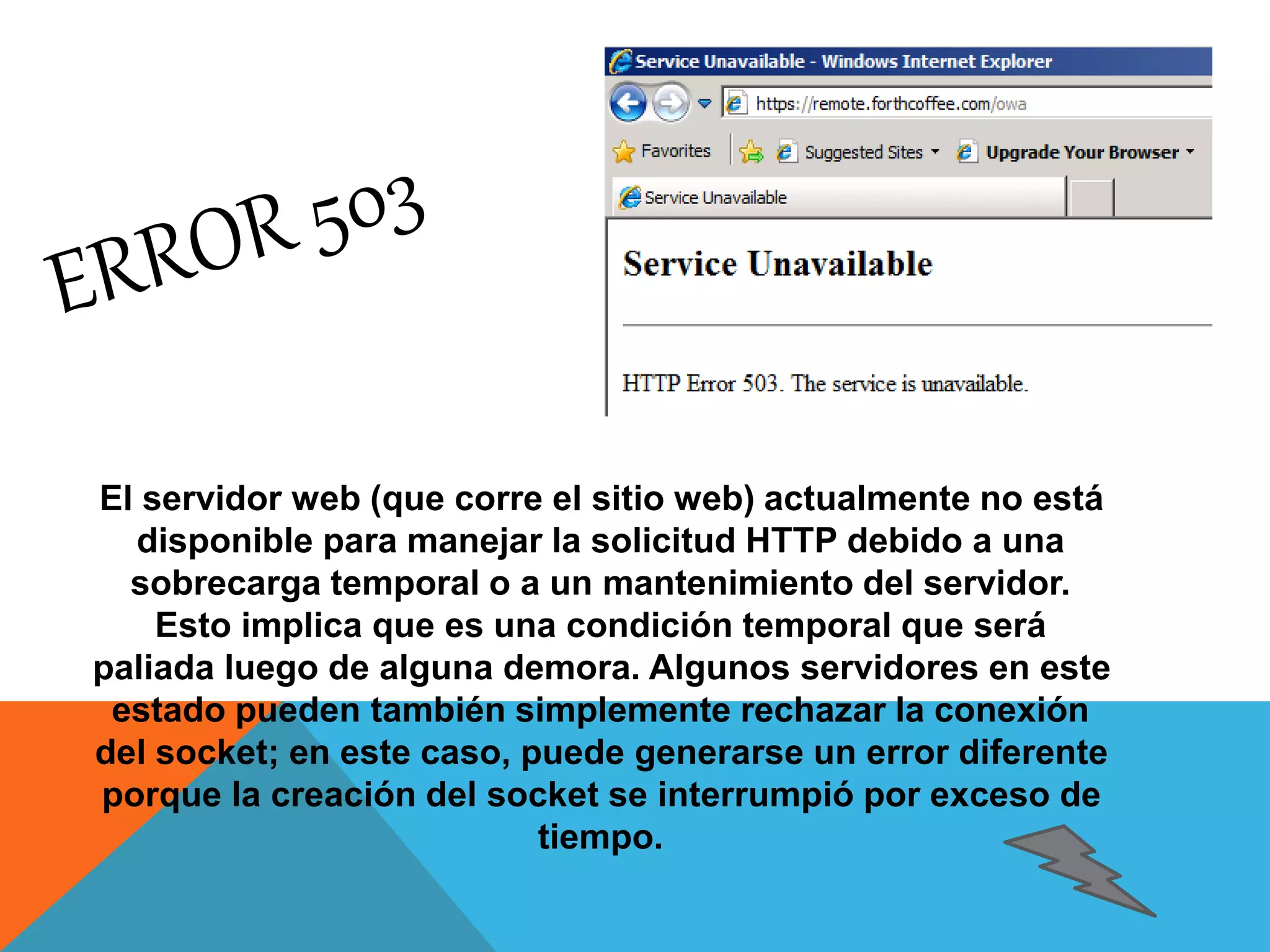

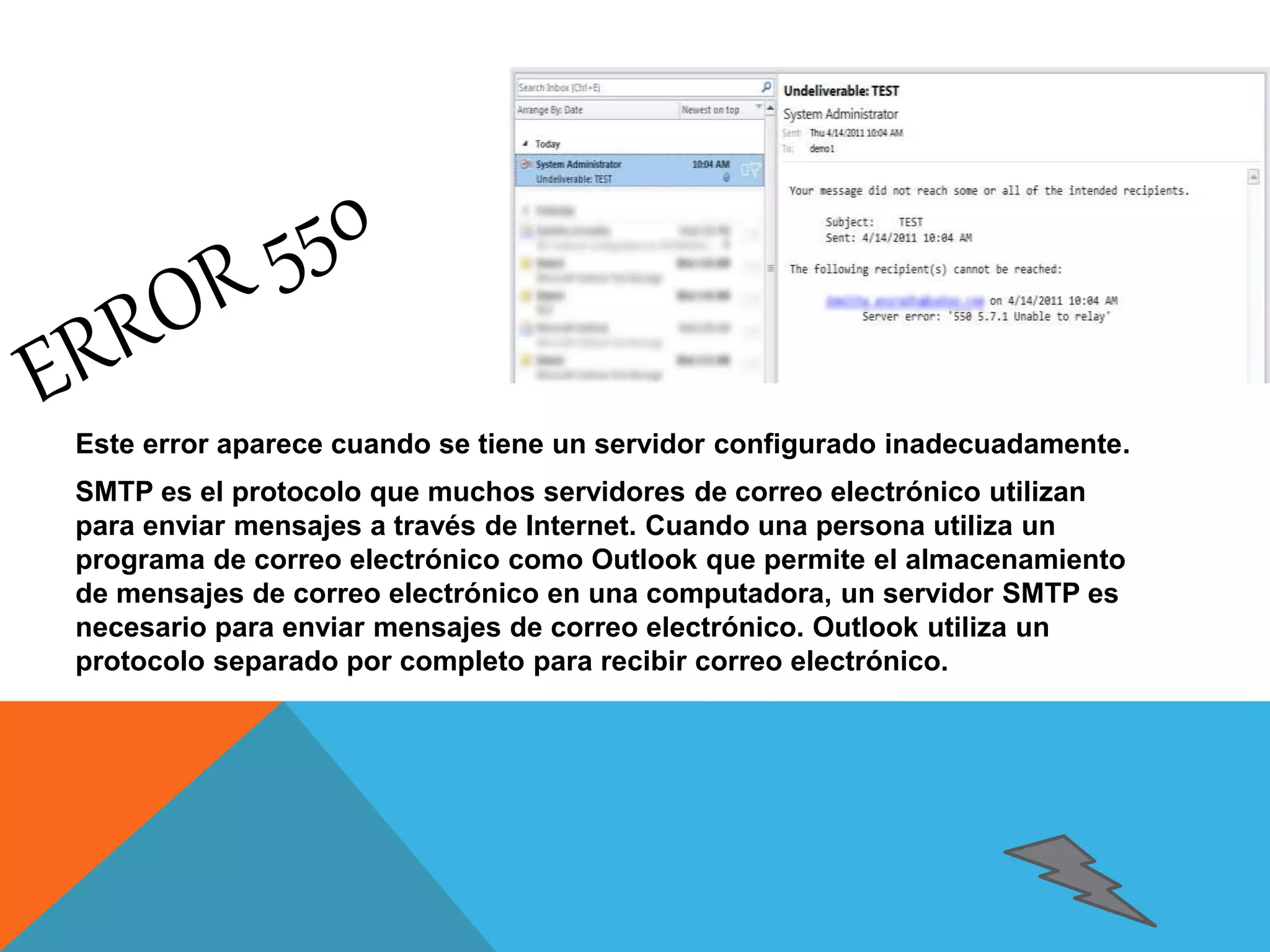

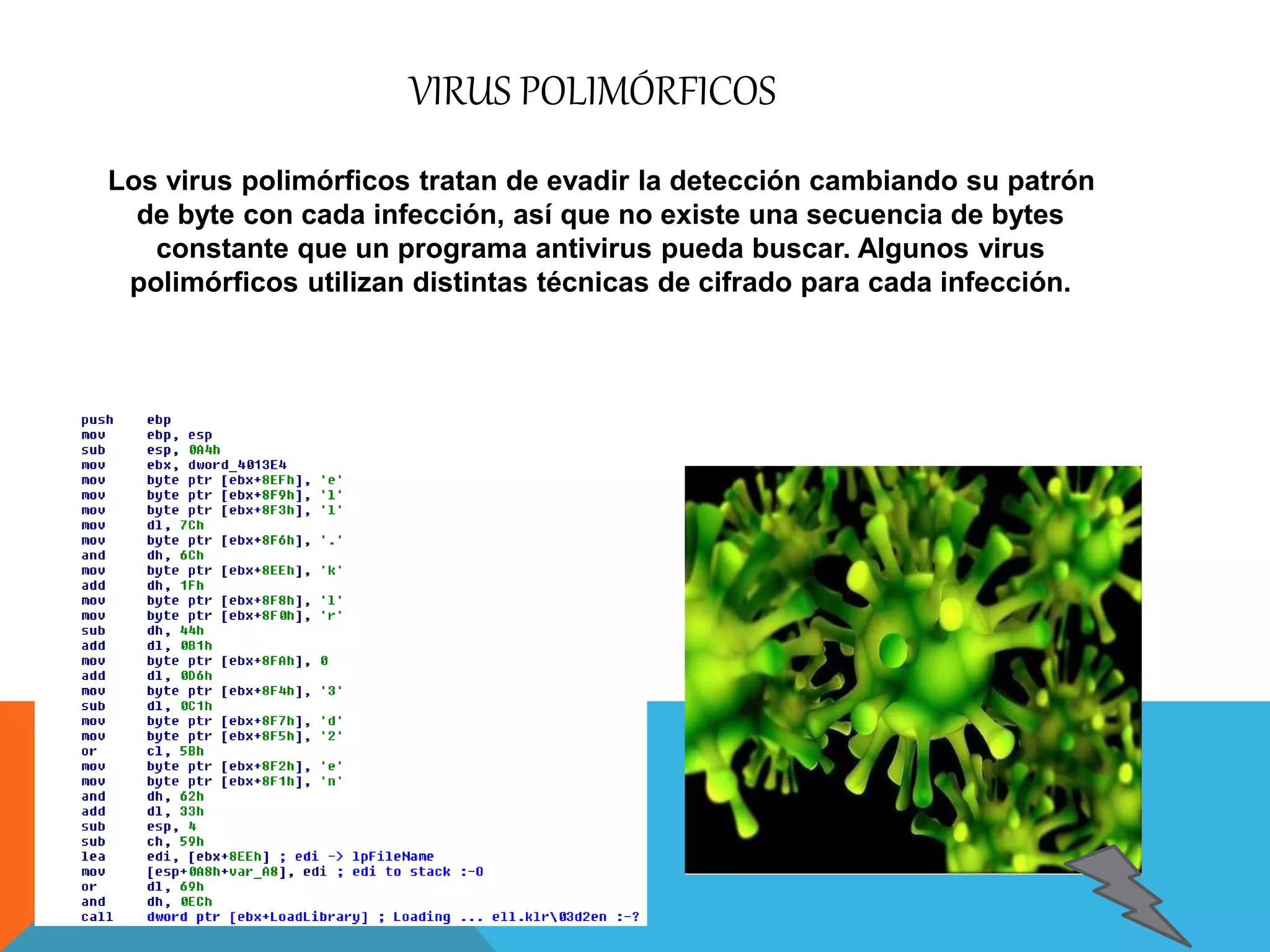

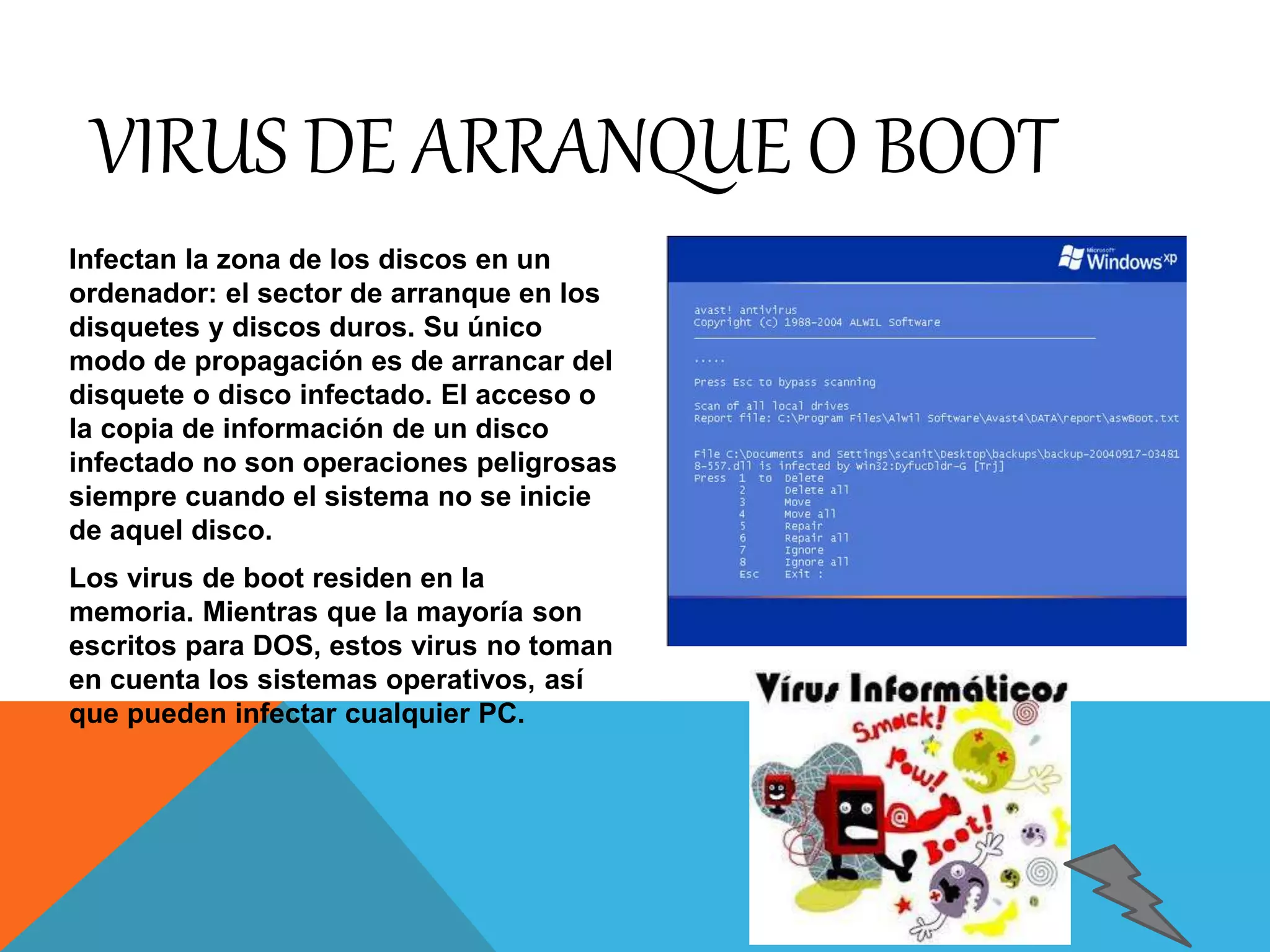

Este documento describe diferentes tipos de errores y virus que se pueden encontrar en Internet. Explica brevemente los códigos de error 401, 403, 404, 503 y 550, así como los virus troyanos, gusanos, macro, polimórficos, residentes y de arranque. El autor busca informar sobre estos problemas comunes de red para crear conciencia sobre la seguridad cibernética.