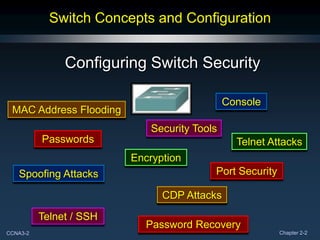

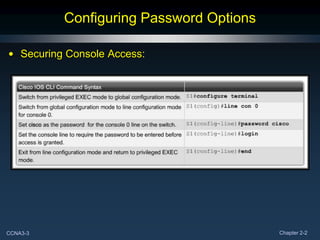

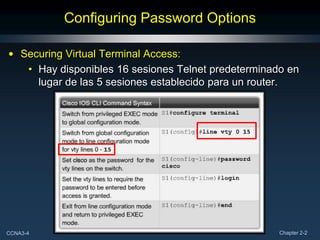

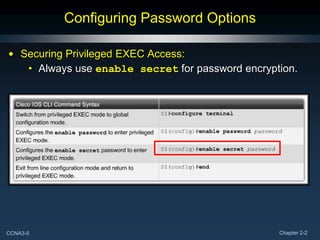

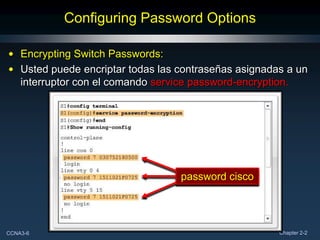

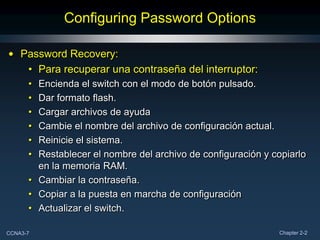

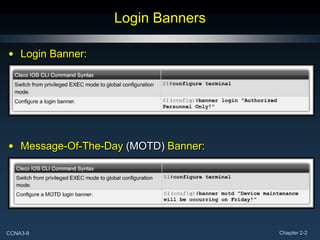

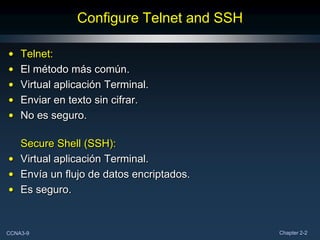

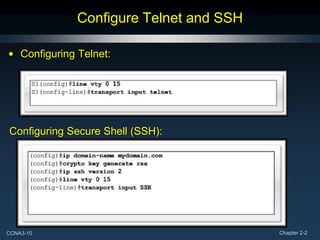

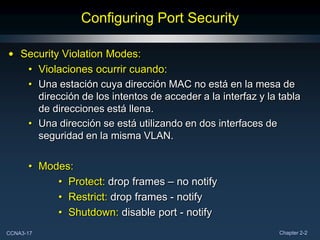

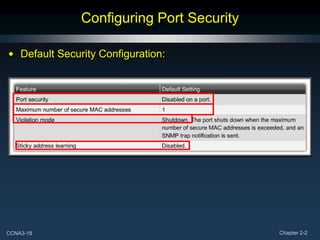

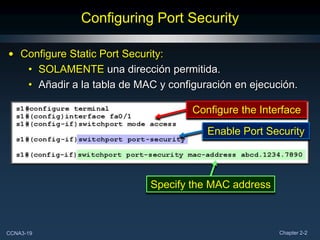

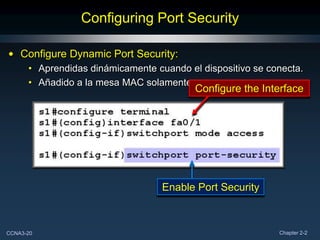

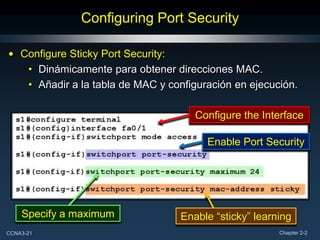

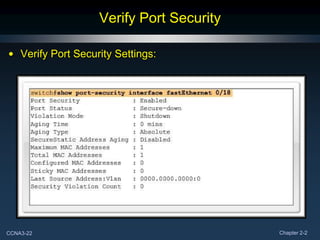

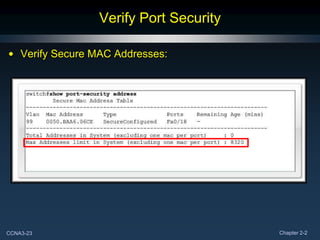

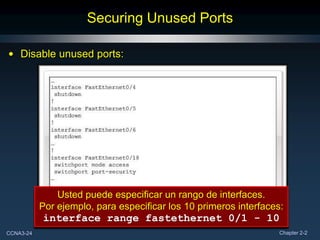

Este documento describe varias técnicas de seguridad de conmutadores, incluidas las opciones de contraseña, banners de inicio de sesión, Telnet y SSH, ataques comunes de seguridad, seguridad de puertos y verificación. Explica cómo configurar contraseñas seguras, banners, Telnet, SSH, seguridad de puertos estática, dinámica y pegajosa, modos de violación de seguridad y deshabilitar puertos no utilizados.